打靶记录(十七)之THMnas

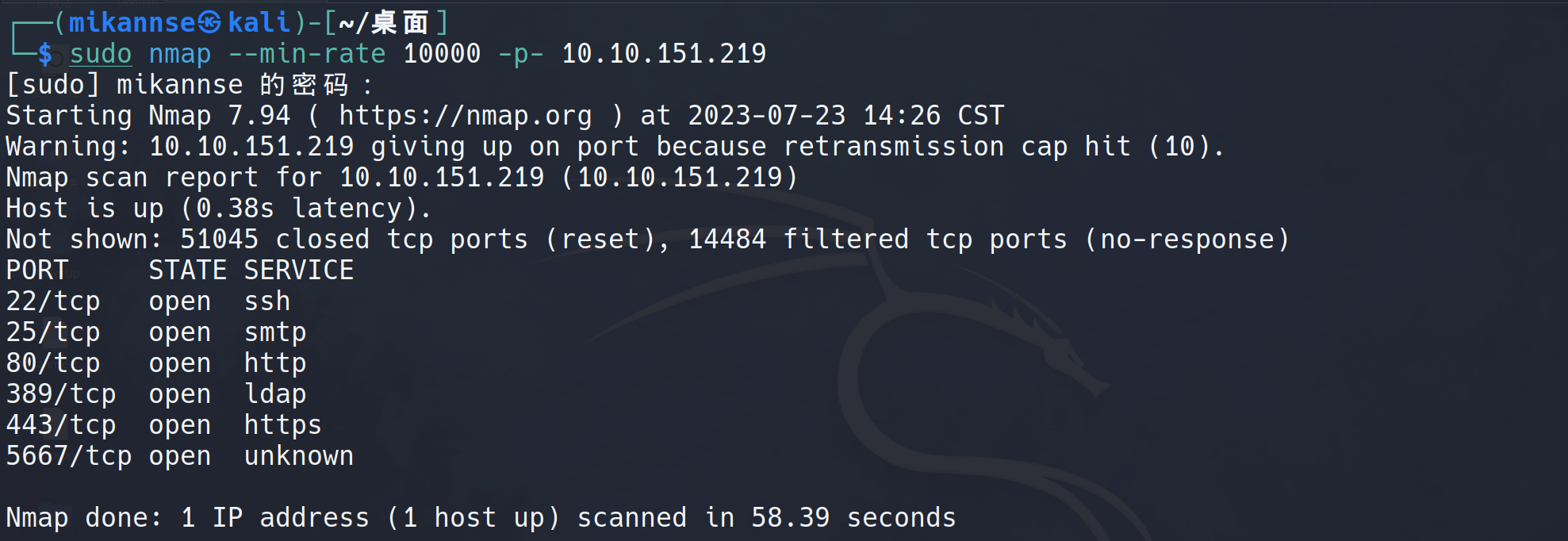

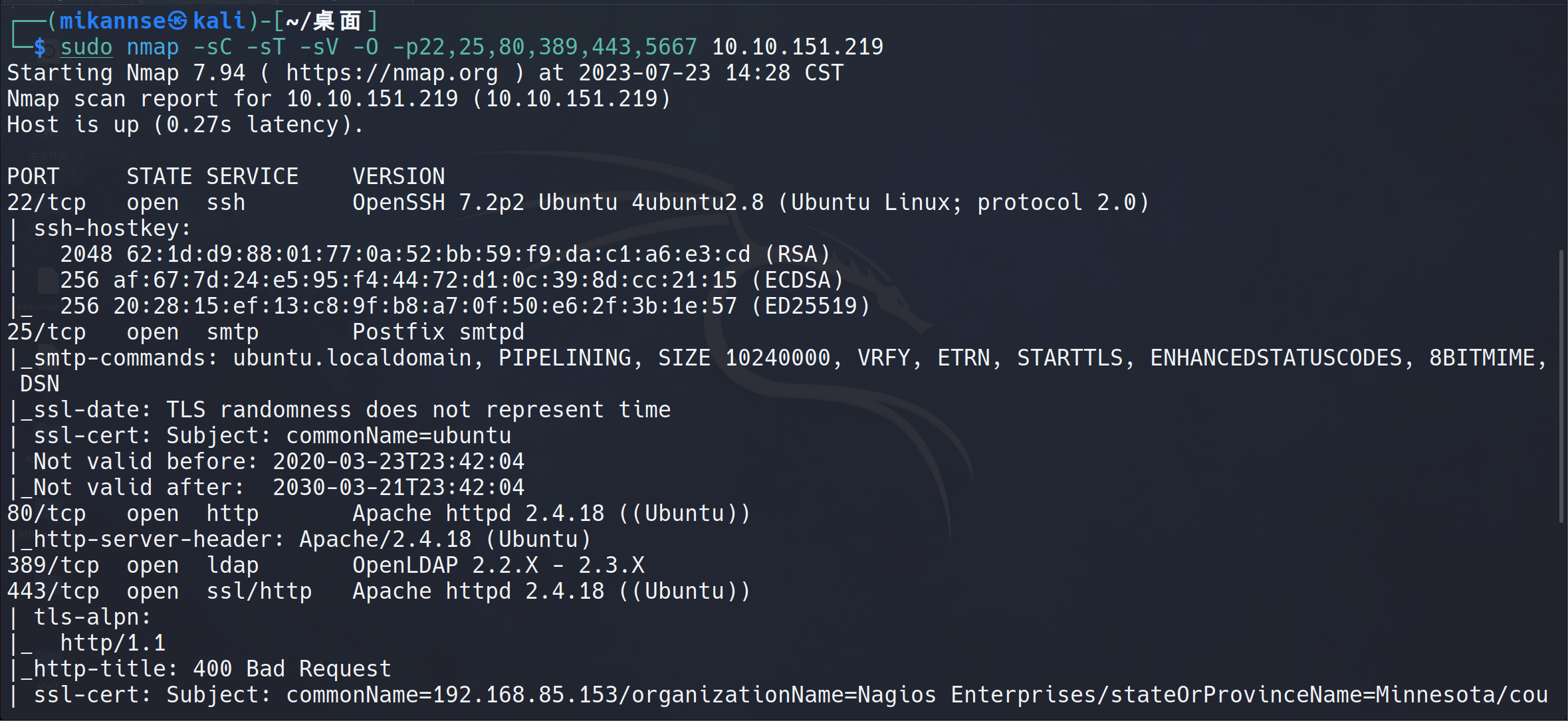

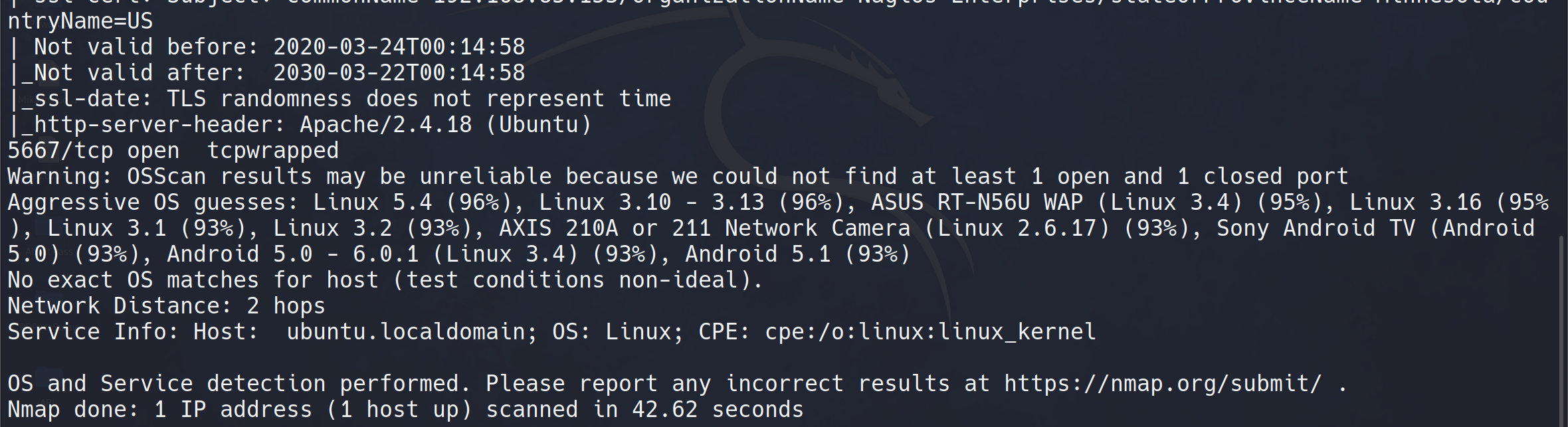

端口扫描

Web

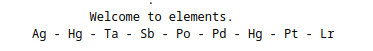

打开网页,http和https的内容应该是一样的,是一个不明所以的内容,下面那些字母有点像化学元素?

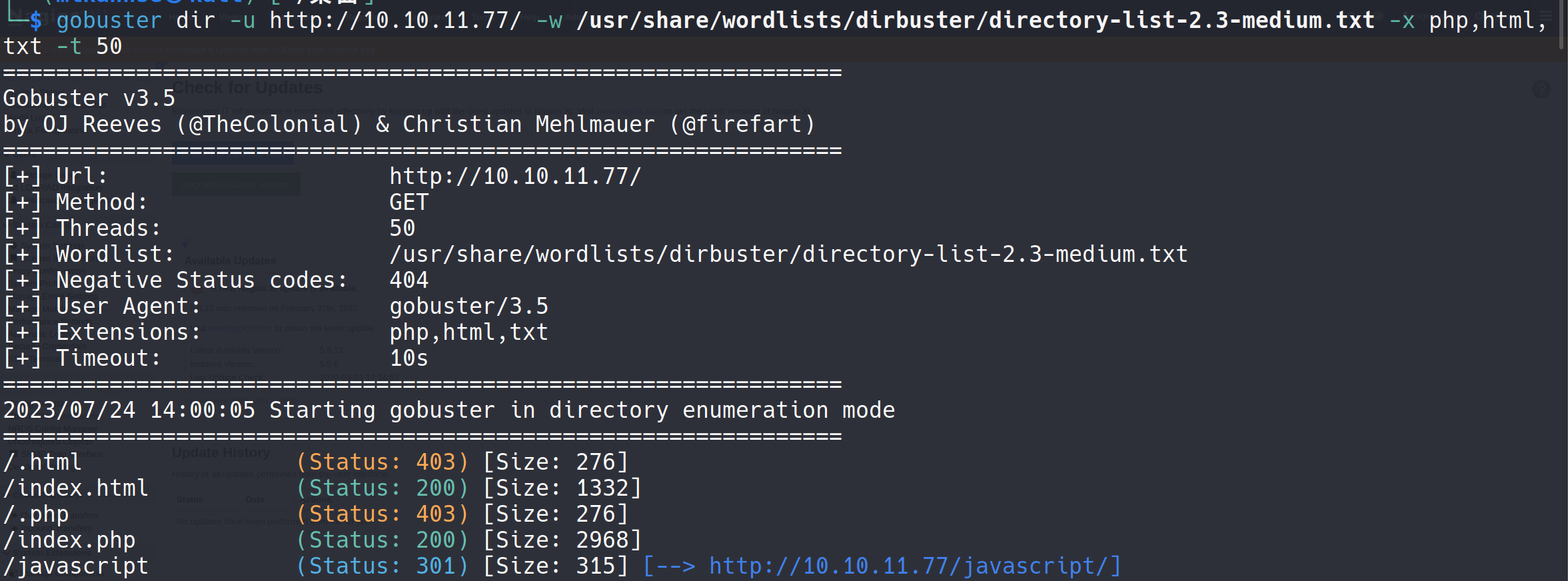

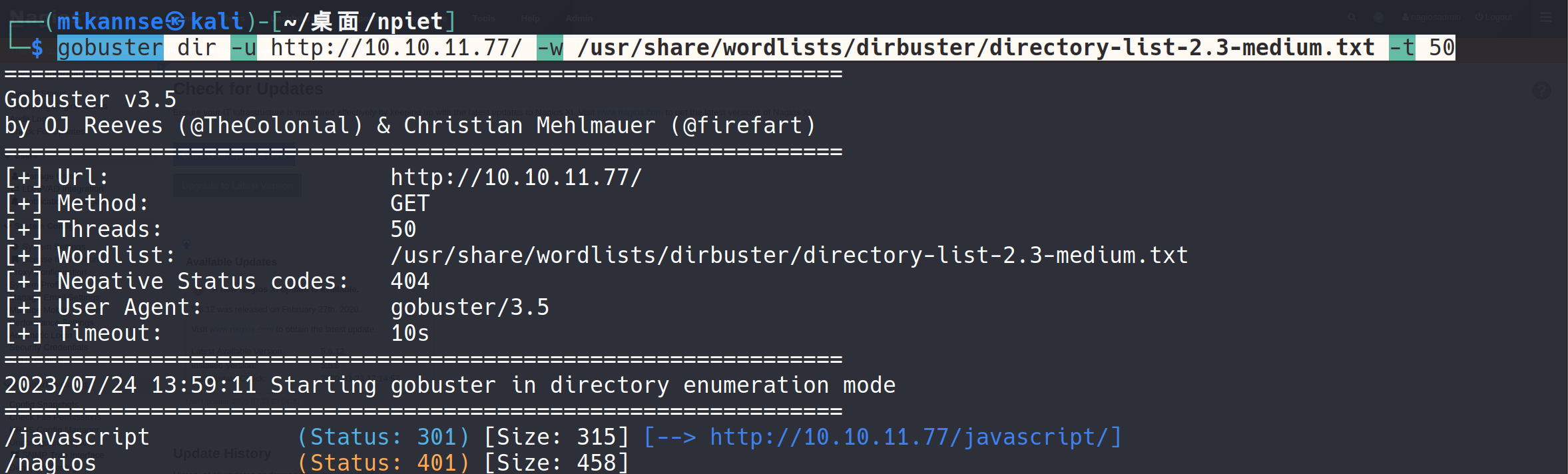

先扫一下目录

gobuster dir -u http://10.10.11.77/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 50 |

gobuster dir -u http://10.10.11.77/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,html,txt -t 50 |

看了下WP

然后对照元素周期表列出原子序号

47 80 73 51 84 46 80 78 103

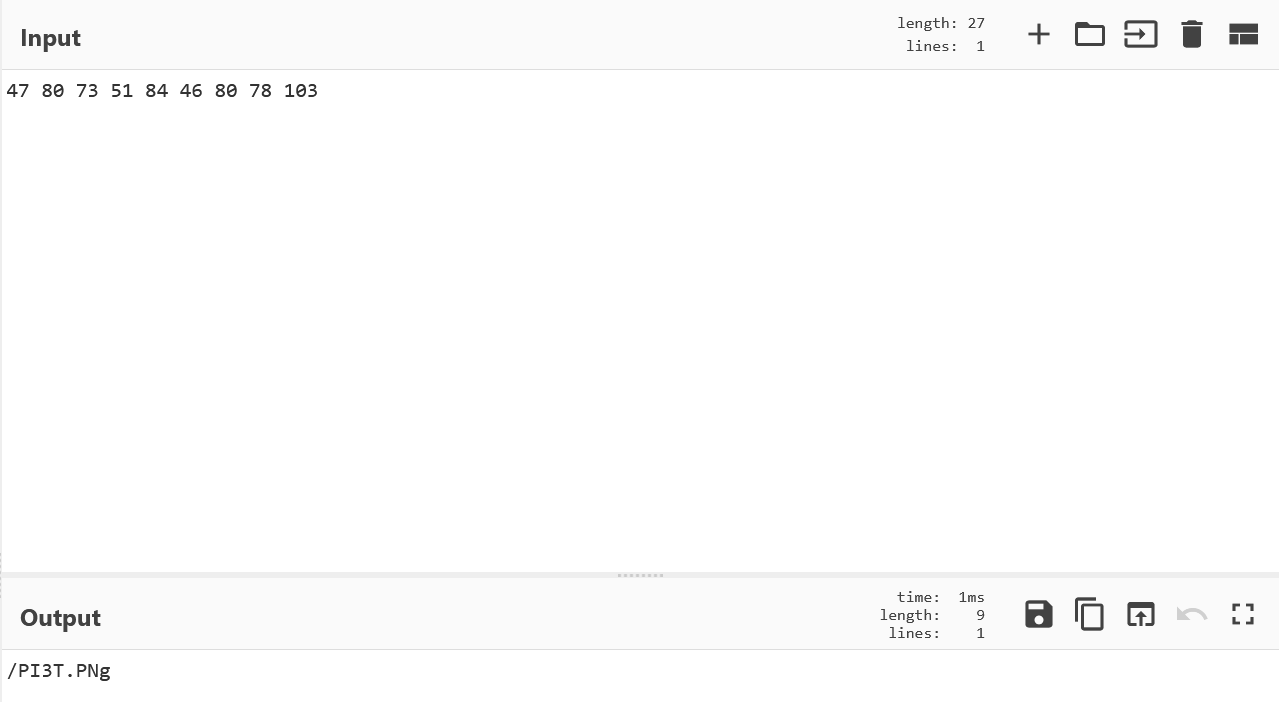

放cyberchef转ASCII码发现是一个文件,所以隐藏文件就是/PI3T.PNg

问谁是文件的创造者

先用wget把文件下下来

exiftool PI3T.PNg |

可以查看图片信息,作者是Piet Mondrian

然后就是有一个叫做Piet的编程语言,用位图来写?相当抽象

根据THM提示,先下载打开这个图片的工具,这个工具应该用于格式转换,下了好久。。。。

sudo apt-get install gimp |

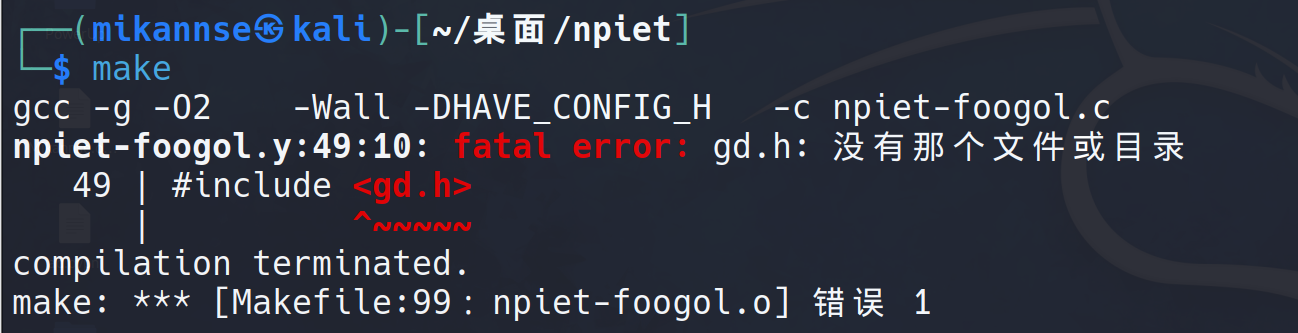

除此之外下载npiet,用于解释这个编程语言

git clone https://github.com/gleitz/npiet.git |

如果make运行完后和我一样有报错

缺少这个头文件,下载一下就行

sudo apt-get update |

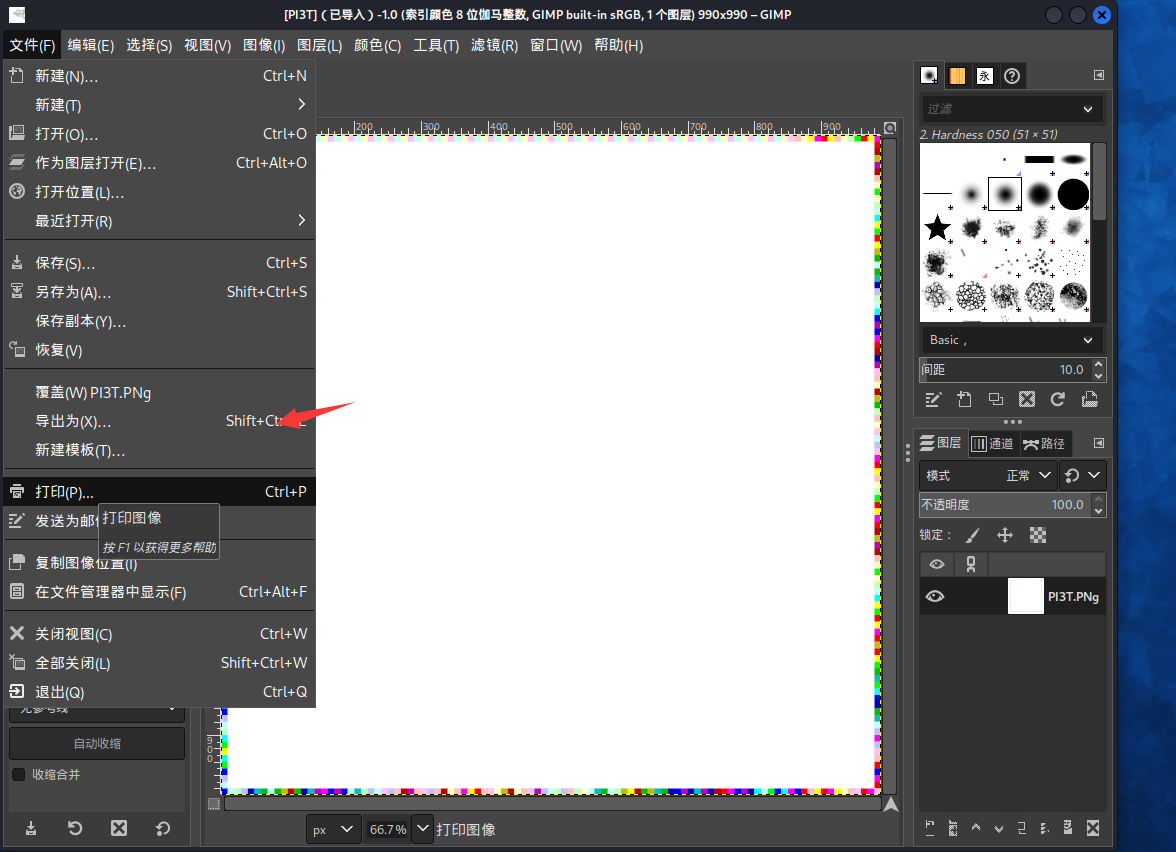

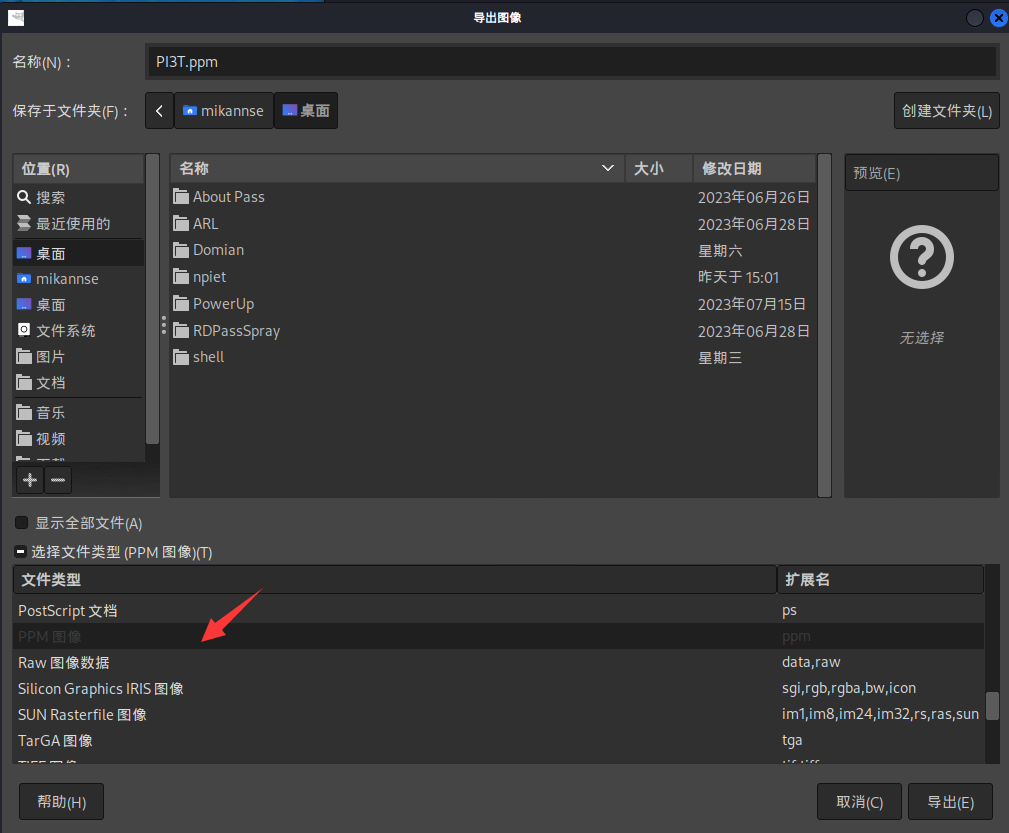

gimp PI3T.PNg |

选择“Raw”导出

./npiet ../PI3T.ppm |

发现输出了很多重复的东西,其实就是

nagiosadmin%n3p3UQ&9BjLp4$7uhWdY

Getshell(提权)

应该是对应的用户名和密码

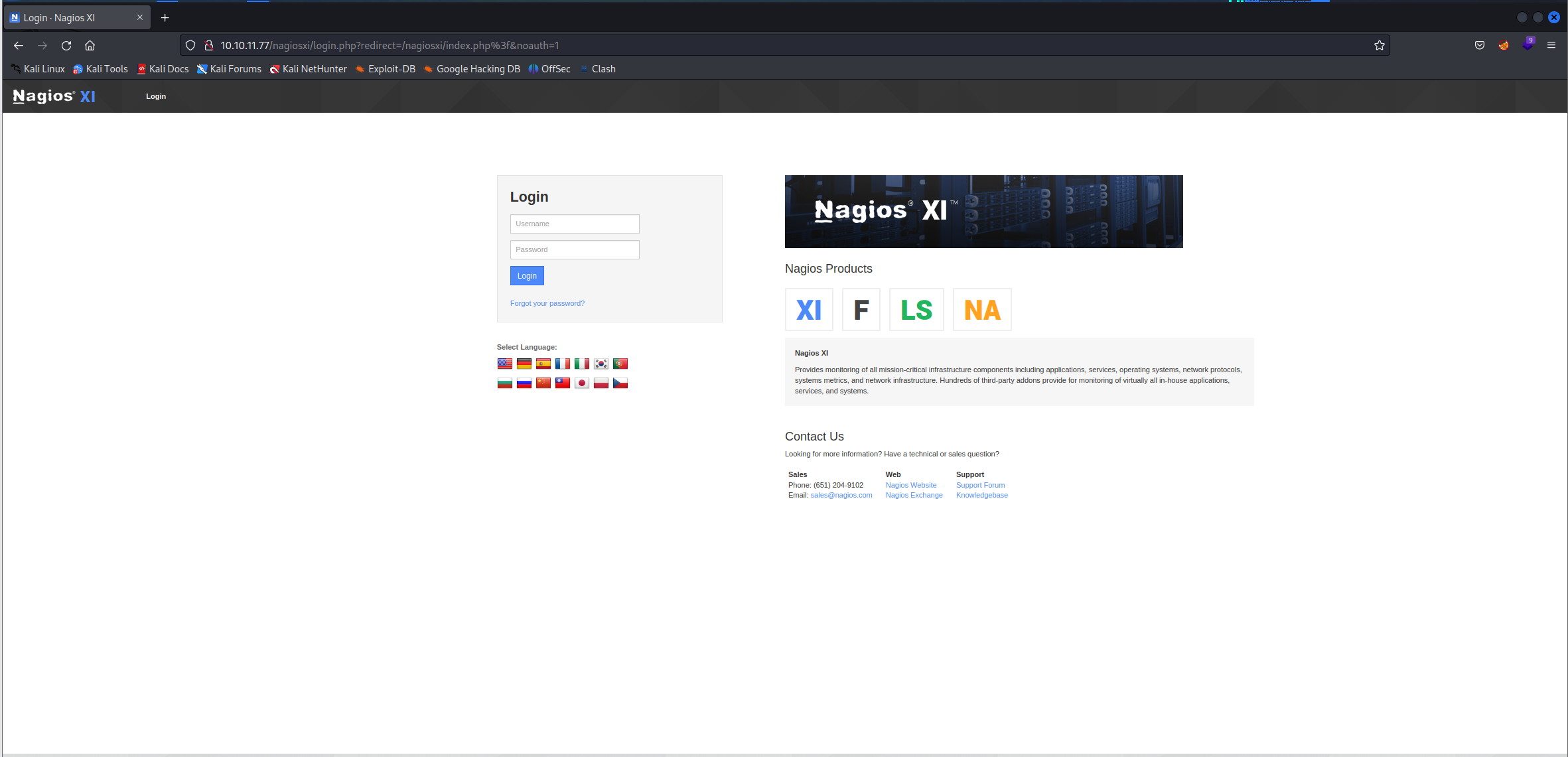

可以看到之前目录扫出来还有一个http://10.10.11.77/nagios

来到一个登录界面,应该是这个软件的Web管理界面

用上面得到的凭据可以登录

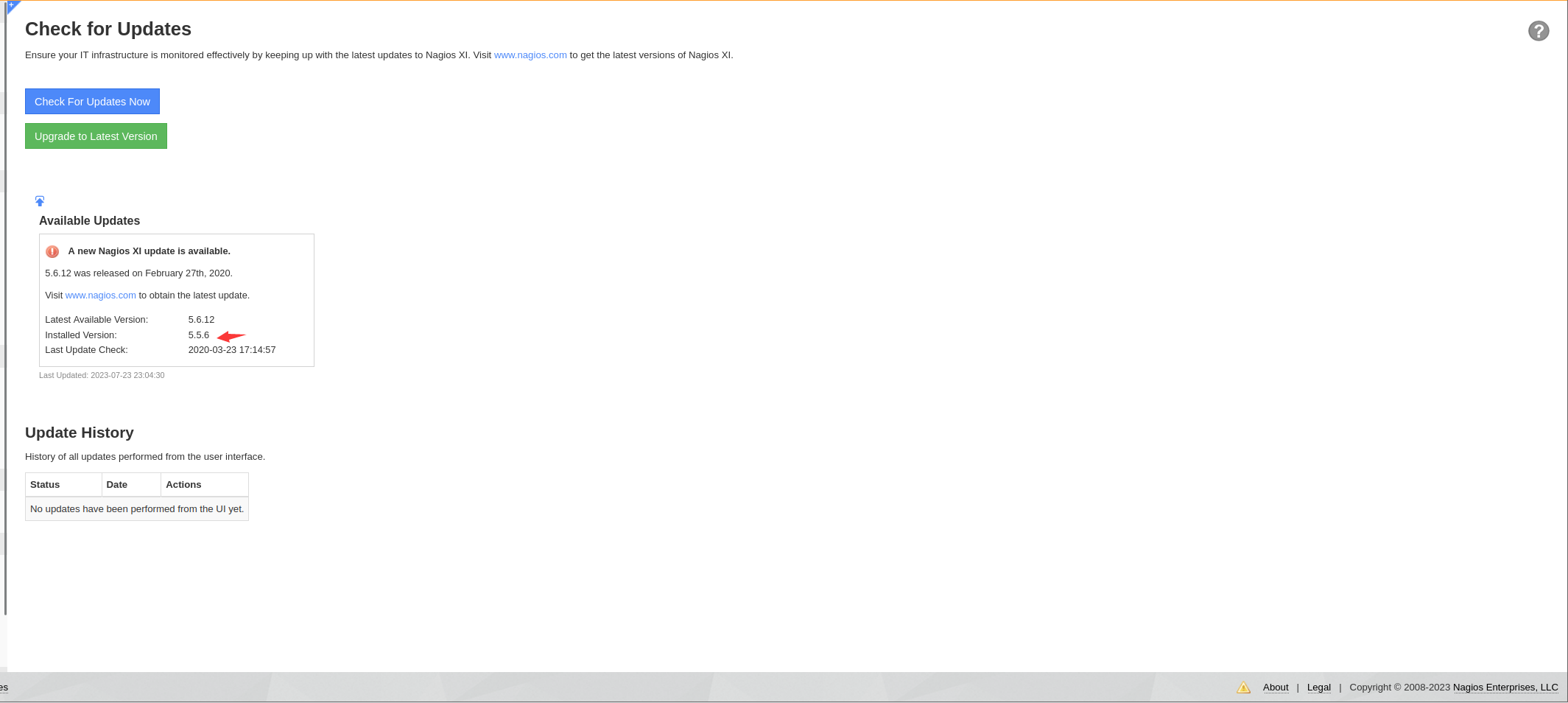

在更新界面可以找到当前版本

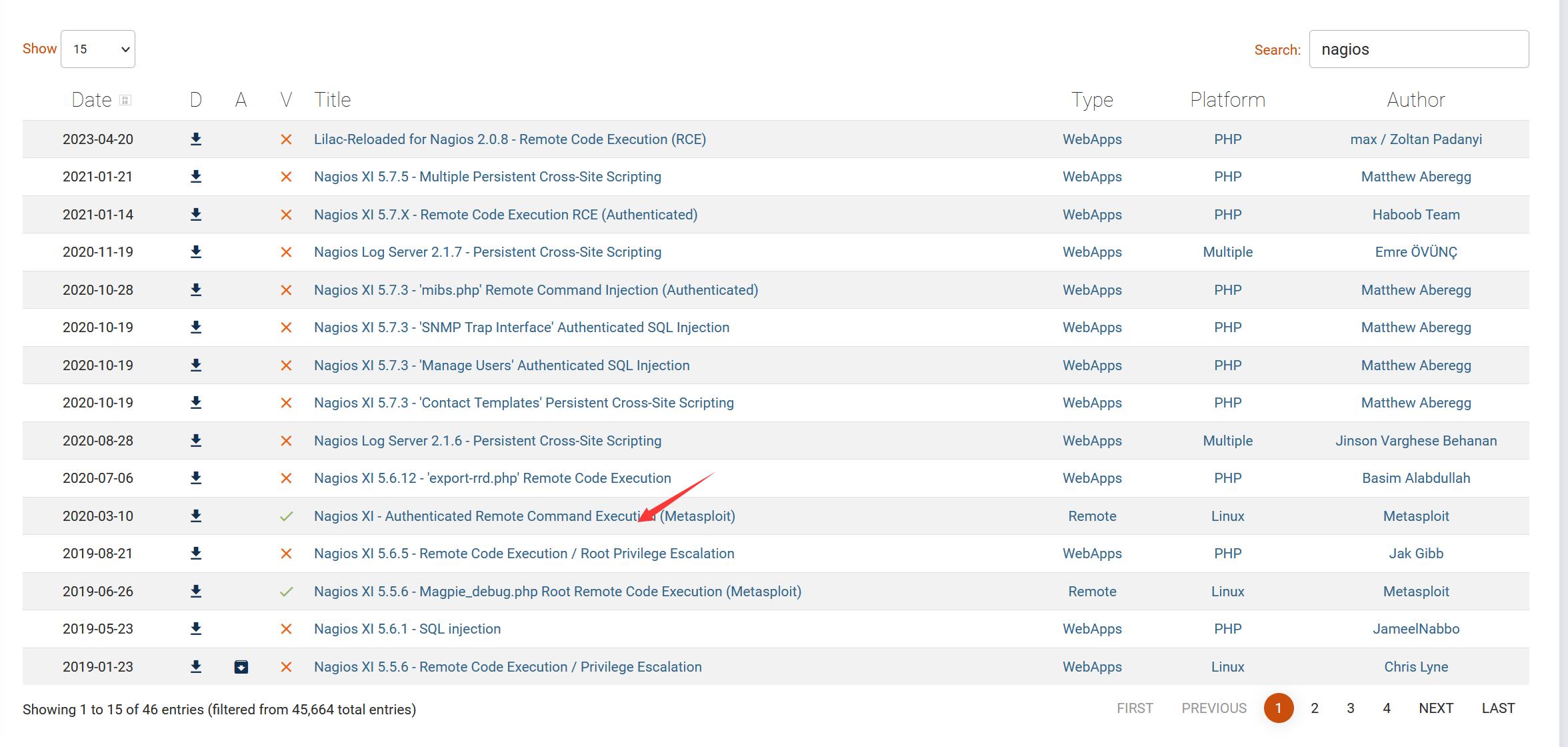

我们可以找到对应版本的CVE,下面那个虽然版本号对应但试了一下发现不是这个房间要求的。。。

CVE-2019-15949

然后,msf,启动!!!

search nagios xi

使用exploit/linux/http/nagios_xi_plugins_check_plugin_authenticated_rce

因为年份比较符合

设置本地主机为tun0,目标主机,还有得到的密码

run

然后就能建立shell了

在家目录发现user.txt

THM{84b17add1d72a9f2e99c33bc568ae0f1}

输入shell,可以生成一个shell界面,不然有些命令不行

whoami发现已经是root了。。。也许msf自动帮我们提权了?还是说他给的就是管理员权限?

THM{c89b2e39c83067503a6508b21ed6e962}

碎碎念

挺有趣的一个房间,虽然用msf直接梭了还是有点无趣233