PhishingPreventionTHM

Introduction

防御者可以采取多种措施来帮助保护用户免遭恶意电子邮件的侵害。

下面列出了这些操作的一些示例:

- 电子邮件安全(SPF、DKIM、DMARC)

- 垃圾邮件过滤器(根据声誉标记或阻止传入电子邮件)

- 电子邮件标签(提醒用户传入电子邮件来自外部来源)

- 电子邮件地址/域/URL 阻止(基于声誉或明确的拒绝名单)

- 附件阻止(基于附件的扩展)

- 附件沙箱(在沙箱环境中引爆电子邮件附件以检测恶意活动)

- 安全意识培训(内部网络钓鱼活动)

根据 MITRE ATT&CK 框架,信息网络钓鱼 被描述为试图诱骗目标泄露信息,并包含三个子技术。

访问上面的链接,然后查看Software Configuration下的Mitigation部分。

在这个会议室中,我们将特别关注上述行动中的电子邮件安全(SPF、DKIM、DMARC)。

让我们开始!

SPF (Sender Policy Framework)

什么是发件人策略框架 (SPF)?

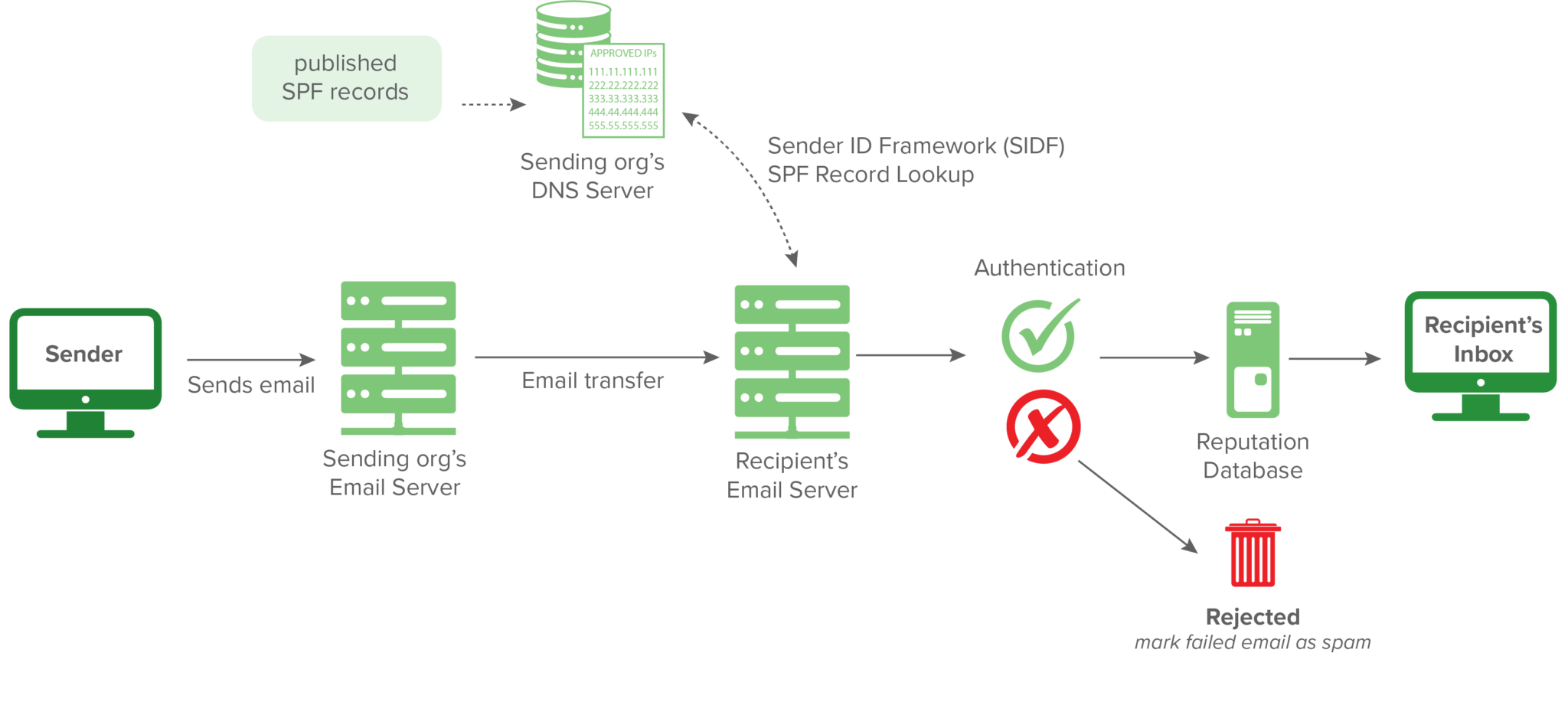

根据 dmarcian,发件人策略框架 (SPF) 用于对电子邮件发件人进行身份验证。有了 SPF 记录,互联网服务提供商就可以验证邮件服务器是否有权为特定域发送电子邮件。SPF 记录是包含允许代表您的域发送电子邮件的 IP 地址列表的 DNS TXT 记录。

以下是 SPF 的可视化工作流程。

注: 上图归功于 dmarcian。

基本的 SPF 记录是什么样的?

v=spf1 ip4:127.0.0.1 include:_spf.google.com -all |

对上述记录的解释:

v=spf1-> 这是 SPF 记录的开始ip4:127.0.0.1-> 这指定哪个 IP(在本例中是版本 IP4 而不是 IP6)可以发送邮件include:_spf.google.com-> 这指定哪个域可以发送邮件-all-> 未经授权的电子邮件将被拒绝

请参阅 dmarcian 上的 SPF 记录语法 此处 和 [此处](https://dmarcian.com/what-is-the-difference- Between- spf-所有-和-所有/)。

让我们使用 dmarcian 的 SPF Surveyor 工具 查看 Twitter 的 SPF 记录。

请参阅 dmarcian 上的此资源,了解如何创建您自己的 SPF 记录。

让我们看另一个示例。

下图来自Google Admin Toolbox Messageheader,用于分析恶意电子邮件。

上图显示了 SPF 记录检查的状态。它报告为软失败。

注意:尽管此任务使用 dmarcian 来获取 SPF 相关信息和在线检查,但许多其他公司也这样做。

DKIM (DomainKeys Identified Mail)

DKIM 是什么?

根据 dmarcian,“DKIM 代表域名密钥识别邮件,用于对正在发送的电子邮件进行身份验证。与 SPF 一样,DKIM 是一个开放标准用于 DMARC 对齐的电子邮件身份验证。DKIM 记录存在于 DNS 中,但它比 SPF 稍微复杂一些。DKIM 的优点是它可以在转发中幸存下来,这使其优于 SPF,并且是保护电子邮件的基础。 .“

DKIM 记录是什么样的?

v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAxTQIC7vZAHHZ7WVv/5x/qH1RAgMQI+y6Xtsn73rWOgeBQjHKbmIEIlgrebyWWFCXjmzIP0NYJrGehenmPWK5bF/TRDstbM8uVQCUWpoRAHzuhIxPSYW6k/w2+HdCECF2gnGmmw1cT6nHjfCyKGsM0On0HDvxP8I5YQIIlzNigP32n1hVnQP+UuInj0wLIdOBIWkHdnFewzGK2+qjF2wmEjx+vqHDnxdUTay5DfTGaqgA9AKjgXNjLEbKlEWvy0tj7UzQRHd24a5+2x/R4Pc7PF/y6OxAwYBZnEPO0sJwio4uqL9CYZcvaHGCLOIMwQmNTPMKGC9nt3PSjujfHUBX3wIDAQAB |

对上述记录的解释:

v=DKIM1-> 这是 DKIM 记录的版本。这是可选的。k=rsa-> 这是密钥类型。默认值为 RSA。 RSA是一种加密算法(密码系统)。p=-> 这是将与在 DKIM 设置过程中创建的私钥相匹配的公钥。

请参阅 此处 和 [此处](https://help.returnpath.com/hc/en-us/articles/222481088-DKIM-DNS -记录概述)以获取更多信息。

下图是标记为垃圾邮件且包含潜在恶意附件的电子邮件的电子邮件标头片段。

DMARC (Domain-Based Message Authentication, Reporting, and Conformance)

什么是DMARC?

根据 dmarcian,“DMARC(基于域的消息身份验证报告和一致性)是一个开源标准,使用称为对齐的概念来将两个结果联系起来其他开源标准、SPF(被授权代表域发送电子邮件的服务器的已发布列表)和 DKIM(与一封电子邮件相关的防篡改域印章),如果没有。已部署,为您的域设置 DMARC 记录将为您提供反馈,以便您在需要时对 SPF 和 DKIM 配置进行故障排除。”

基本 DMARC 记录是什么样的?

v=DMARC1; p=quarantine; rua=mailto:postmaster@website.com |

对上述记录的解释:

v=DMARC1-> 必须全部大写,并且不是可选的p=quarantine-> 如果检查失败,则电子邮件将被发送到垃圾邮件文件夹(DMARC 策略)rua=mailto:postmaster@website.com-> 汇总报告将发送到此电子邮件地址

有关 DMARC 标签的更多信息,请参阅此处 和此处 DMARC 资源。查看以下有关 DMARC 对齐 的资源。

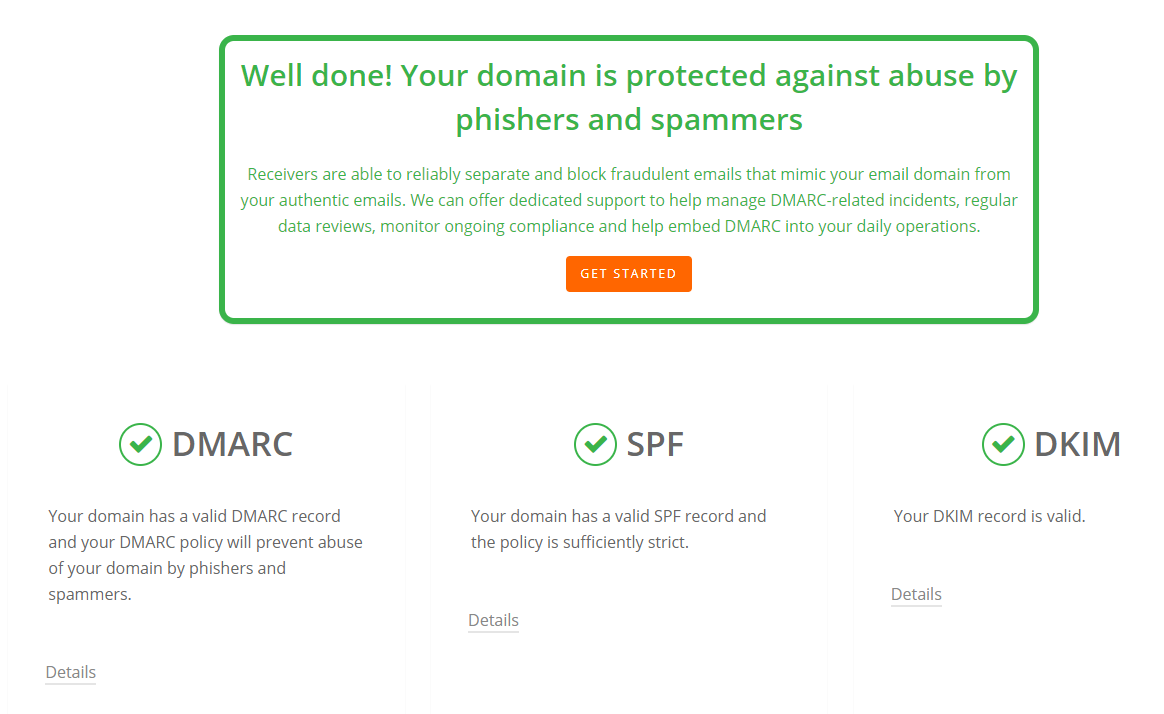

让我们使用 dmarcian.com 中的 域运行状况检查器 并检查 microsoft.com 的 DMARC 状态。

结果是……

微软通过了所有检查。我们可以深入研究 DMARC、SPF 或 DKIM 以获取更多详细信息。

DMARC:

在上面的详细信息中,我们可以看到所有未通过 DMARC 检查的电子邮件都将被拒绝。

S/MIME (Secure/Multipurpose Internet Mail Extensions)

什么是 **S/MIME**?

根据 Microsoft 的说法,“S/MIME(安全/多用途互联网邮件扩展)是一种广泛接受的用于发送数字签名和加密消息的协议”。

从上面的定义可以看出,S/MIME 的两个主要成分是:

- 数字签名

- 加密

使用公钥加密,S/MIME 可保证数据完整性和不可否认性。

- 如果 Bob 希望使用 S/MIME,那么他将需要数字证书。这个数字证书将包含他的公钥。

- 通过此数字证书,Bob 可以使用他的私钥“签名”电子邮件。

- 然后,玛丽可以使用鲍勃的公钥解密鲍勃的消息。

- 当玛丽回复鲍勃的电子邮件时,她也会做同样的事情(将她的证书发送给鲍勃),而鲍勃则完成相同的过程。

- 双方现在都将拥有彼此的证书以供将来通信使用。

下图将帮助您了解公钥加密的工作原理。

请参阅此 Microsoft 文档此处,了解有关 S/MIME 的详细信息以及如何操作的步骤配置 Office 365 发送/接收 S/MIME 电子邮件。

SMTP Status Codes

在此任务中,您将检查具有 SMTP 流量的 PCAP 文件。在此任务中您将仅关注 SMTP 代码。

您必须熟悉 Wireshark 和数据包分析才能回答以下问题。

这里有两个资源可以帮助您完成此任务:

您可以使用什么 Wireshark 过滤器来缩小使用 SMTP 状态代码的数据包输出范围?

smtp.response.code

根据网络流量,状态代码 220 的消息是什么? (请勿在答案中包含状态代码 (220))

一个数据包显示了一封电子邮件被 spamhaus.org 阻止的响应。数据包编号和状态代码是什么?

Ctrl+F搜索spamhaus.org

156,553

根据上一个问题的数据包,有关邮箱的消息是什么?

mailbox name not allowed

通常在 SMTP DATA 命令之前的状态代码是什么?

354

SMTP Traffic Analysis

在此任务中,您将超越 SMTP 代码并分析简单的 SMTP 流量。

以下参考资料可能会帮助您完成此任务:

SMTP 流量使用什么端口?

25

有多少数据包是专门用于 SMTP 的?

上面”statistics”->”Protocol Hierachy”

512

所有 SMTP 流量的源 IP 地址是什么?

10.12.19.101

第三个文件附件的文件名是什么?

协议filter中输入”imf”

attachment.scr

最后一个文件附件怎么样?

.zip

SMTP and C&C Communication

现在我们将了解 SMTP 是如何被对手滥用用于 C2(命令和控制)通信的。

MITRE ATT&CK:

- Techinique 1071 > Sub-Technique 3: https://attack.mitre.org/techniques/T1071/003/

根据 MITRE,“对手可以使用与电子邮件传递相关的应用层协议进行通信,通过与现有流量混合来避免检测/网络过滤。对远程系统的命令以及通常这些命令的结果将嵌入到协议中客户端和服务器之间的流量。”

几个著名的组织,例如 APT 28、APT 32 和 Turla 等,都使用了这种技术。

建议的缓解措施(根据 MITRE):

“网络入侵检测和防御系统使用网络签名来识别特定对手恶意软件的流量,可用于减轻网络级别的活动。”

检测机会(根据 MITRE):

“分析数据包内容,以检测不遵循有关语法、结构或任何其他可变对手可能用来隐藏数据的预期协议标准的应用层协议。”

注意:我们将在以后的房间中介绍网络入侵防御和检测。

Conclusion

我们将通过分享网络钓鱼事件响应手册来结束本次会议。本手册将让您了解在这种情况下应考虑和执行哪些步骤。

playbook是在特定情况(在本例中为网络钓鱼事件)下应遵循的已定义流程。

网络钓鱼 IR 手册:

最后,这个房间使用的 PCAP 文件来自 恶意软件流量分析。您可以探索有关此 PCAP 或其他示例的更多详细信息。

SMTP PCAP 信用: